WordPress web siteniz saldırıya mı uğradı?

Bilgisayar korsanları, web sitenizin güvenliğini sağladıktan sonra bile tekrar içeri girebileceklerinden emin olmak için genellikle bir arka kapı kurarlar. Bu arka kapıyı kaldırmadığınız sürece onları durduramazsınız.

Bu makalede, saldırıya uğramış bir WordPress sitesinde bir arka kapıyı nasıl bulacağınızı ve düzelteceğinizi göstereceğiz.

Web Sitenizin Hacklendiğini Nasıl Anlarsınız?

Eğer bir WordPress web sitesi işletiyorsanız, güvenliği ciddiye almanız gerekir. Çünkü web siteleri her gün ortalama 44 kez saldırıya uğruyor.

Sitenizi güvende tutmak için en iyi uygulamaları nihai WordPress güvenlik kılavuzumuzda öğrenebilirsiniz.

Peki ya siteniz zaten saldırıya uğradıysa?

WordPress sitenizin saldırıya uğradığına dair bazı işaretler arasında web sitesi trafiğinde veya performansında düşüş, eklenen kötü bağlantılar veya bilinmeyen dosyalar, tahrif edilmiş bir ana sayfa, giriş yapamama, şüpheli yeni kullanıcı hesapları ve daha fazlası yer alır.

Saldırıya uğramış bir web sitesini temizlemek inanılmaz derecede acı verici ve zor olabilir. Saldırıya uğramış WordPress sitenizi düzeltmeye yönelik yeni başlayanlar için hazırladığımız rehberimizde süreci adım adım ele alıyoruz. Sitenizi bilgisayar korsanlarının bıraktığı kötü amaçlı yazılımlara karşı taradığınızdan da emin olmalısınız.

Ve arka kapıyı kapatmayı unutma.

Akıllı bir bilgisayar korsanı eninde sonunda web sitenizi temizleyeceğinizi bilir. Yapabilecekleri ilk şey bir arka kapı kurmaktır, böylece siz WordPress web sitenizin ön kapısını güvenli hale getirdikten sonra içeri sızabilirler.

Arka Kapı Nedir?

Arka kapı, bir web sitesine eklenen ve bir bilgisayar korsanının fark edilmeden ve normal oturum açma işlemini atlayarak sunucuya erişmesini sağlayan koddur. Siz web sitenizdeki istismar edilen eklentiyi veya güvenlik açığını bulup kaldırdıktan sonra bile bir bilgisayar korsanının yeniden erişim kazanmasına olanak tanır.

Arka kapılar, kullanıcı içeri girdikten sonra bir sonraki hack adımıdır. Bunu nasıl yapmış olabileceklerini WordPress sitelerinin nasıl hacklendiğini ve bunu nasıl önleyebileceğinizi anlatan kılavuzumuzda öğrenebilirsiniz.

Arka kapılar genellikle WordPress yükseltmelerinden kurtulur. Bu, siz her arka kapıyı bulup düzeltene kadar sitenizin savunmasız kalacağı anlamına gelir.

Arka Kapılar Nasıl Çalışır?

Bazı arka kapılar basitçe gizli yönetici kullanıcı adlarıdır. Hacker’ın bir kullanıcı adı ve şifre yazarak normal şekilde oturum açmasına izin verirler. Kullanıcı adı gizli olduğu için, başka birinin web sitenize eriştiğinin farkında bile olmazsınız.

Daha karmaşık arka kapılar, bilgisayar korsanının PHP kodunu çalıştırmasına izin verebilir. Web tarayıcılarını kullanarak kodu web sitenize manuel olarak gönderirler.

Diğerleri, WordPress barındırma sunucunuz olarak e-posta göndermelerine, SQL veritabanı sorgularını yürütmelerine ve çok daha fazlasına olanak tanıyan tam teşekküllü bir kullanıcı arayüzüne sahiptir.

Bazı bilgisayar korsanları birden fazla arka kapı dosyası bırakır. Birini yükledikten sonra, erişimlerini sağlamak için bir tane daha eklerler.

Arka Kapılar Nerede Gizlidir?

Bulduğumuz her vakada, arka kapı bir WordPress dosyası gibi görünecek şekilde gizlenmişti. Bir WordPress sitesindeki arka kapıların kodu en yaygın olarak aşağıdaki konumlarda saklanır:

- Bir WordPress teması, ancak muhtemelen şu anda kullandığınız tema değil. WordPress’i güncellediğinizde bir temadaki kodun üzerine yazılmaz, bu nedenle bir arka kapı koymak için iyi bir yerdir. Bu yüzden aktif olmayan tüm temaları silmenizi öneririz.

- WordPress eklentileri arka kapı gizlemek için bir başka iyi yerdir. Temalar gibi, WordPress güncellemeleri tarafından üzerlerine yazılmazlar ve birçok kullanıcı eklentileri yükseltme konusunda isteksizdir.

- Yüklemeler klasörü yüzlerce veya binlerce medya dosyası içerebilir, bu nedenle bir arka kapıyı gizlemek için başka bir iyi yerdir. Blog yazarları bu klasörün içeriğini neredeyse hiç kontrol etmezler çünkü sadece bir görsel yükler ve ardından bunu bir gönderide kullanırlar.

- wp-config.php dosyası WordPress’i yapılandırmak için kullanılan hassas bilgileri içerir. Bilgisayar korsanları tarafından en çok hedef alınan dosyalardan biridir.

- wp-includes klasörü WordPress’in düzgün çalışması için gereken PHP dosyalarını içerir. Çoğu web sitesi sahibi bu klasörün ne içerdiğini kontrol etmediği için arka kapıları bulduğumuz başka bir yerdir.

Bulduğumuz Arka Kapı Örnekleri

İşte bilgisayar korsanlarının arka kapıları nereye yüklediklerine dair bazı örnekler. Temizlediğimiz bir sitede arka kapı wp-includes klasöründeydi. Dosyanın adı wp-user.php idi ve yeterince masum görünüyordu, ancak bu dosya normal bir WordPress kurulumunda aslında mevcut değildir.

Başka bir örnekte, uploads klasöründe hello.php adında bir PHP dosyası bulduk. Hello Dolly eklentisi olarak gizlenmişti. Garip olan, bilgisayar korsanının bunu plugins klasörü yerine uploads klasörüne koymuş olmasıydı.

Ayrıca .php dosya uzantısını kullanmayan arka kapılar da bulduk. Örneklerden biri wp-content.old.tmp adlı bir dosyaydı ve .zip uzantılı dosyalarda da arka kapılar bulduk.

Gördüğünüz gibi, bilgisayar korsanları bir arka kapıyı gizlerken çok yaratıcı yaklaşımlar benimseyebilirler.

Çoğu durumda, dosyalar her türlü işlemi gerçekleştirebilen Base64 kodu ile kodlanmıştır. Örneğin, spam bağlantıları ekleyebilir, ek sayfalar ekleyebilir, ana siteyi spam içerikli sayfalara yönlendirebilir ve daha fazlasını yapabilirler.

Bununla birlikte, saldırıya uğramış bir WordPress sitesinde bir arka kapının nasıl bulunacağına ve nasıl düzeltileceğine bir göz atalım.

Saldırıya Uğramış Bir WordPress Sitesindeki Arka Kapı Nasıl Bulunur ve Düzeltilir

Artık arka kapının ne olduğunu ve nerede gizlenmiş olabileceğini biliyorsunuz. İşin zor kısmı onu bulmak! Bundan sonra, onu temizlemek dosyayı veya kodu silmek kadar kolaydır.

1. Potansiyel Olarak Kötü Amaçlı Kod Taraması

Web sitenizi arka kapılara ve güvenlik açıklarına karşı taramanın en kolay yolu bir WordPress kötü amaçlı yazılım tarayıcı eklentisi kullanmaktır. Sucuri’yi öneriyoruz çünkü 3 ay içinde 29.690 arka kapı ile ilgili saldırı da dahil olmak üzere 450.000 WordPress saldırısını engellememize yardımcı oldu.

WordPress için web sitenizi yaygın tehditlere karşı taramanızı ve WordPress güvenliğinizi güçlendirmenizi sağlayan ücretsiz bir Sucuri güvenlik eklentisi sunuyorlar. Ücretli sürüm, her gün bir kez çalışan ve arka kapıları ve diğer güvenlik sorunlarını arayan bir sunucu tarafı tarayıcısı içerir.

Sucuri’ye harika bir alternatif, otomatik kötü amaçlı yazılım kaldırma özelliğine sahip MalCare‘dir. Bu, arka kapılar da dahil olmak üzere tüm kötü amaçlı yazılım dosyalarını web sitenizden kaldıracaktır.

WordPress sitenizi potansiyel olarak zararlı kodlara karşı nasıl tarayacağınıza ilişkin kılavuzumuzdan daha fazla bilgi edinin.

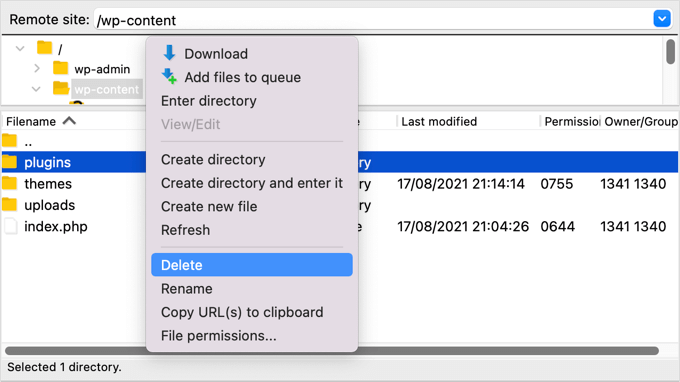

2. Eklentiler Klasörünüzü Silin

Eklenti klasörlerinizde şüpheli dosya ve kod aramak zaman alıcıdır. Ve bilgisayar korsanları çok sinsi olduklarından, bir arka kapı bulacağınızın garantisi yoktur.

Yapabileceğiniz en iyi şey eklentiler dizininizi silmek ve ardından eklentilerinizi sıfırdan yeniden yüklemektir. Eklentilerinizde arka kapı olmadığından emin olmanın tek yolu budur.

Eklentiler dizininize bir FTP istemcisi veya WordPress barındırıcınızındosya yöneticisini kullanarak erişebilirsiniz. Daha önce FTP kullanmadıysanız, WordPress’e dosya yüklemek için FTP’nin nasıl kullanılacağına ilişkin kılavuzumuza göz atmak isteyebilirsiniz.

Web sitenizin wp-content klasörüne gitmek için yazılımı kullanmanız gerekecektir. Oraya vardığınızda, eklentiler klasörüne sağ tıklamalı ve ‘Sil’i seçmelisiniz.

3. Temalar Klasörünüzü Silin

Aynı şekilde, tema dosyalarınız arasında bir arka kapı aramak için zaman harcamak yerine, bunları silmek daha iyidir.

Eklenti klasörünüzü sildikten sonra, temalar klasörünü vurgulayın ve aynı şekilde silin.

O klasörde bir arka kapı olup olmadığını bilmiyorsunuz, ama varsa bile artık yok. Zamandan tasarruf ettiniz ve ekstra bir saldırı noktasını ortadan kaldırdınız.

Artık ihtiyacınız olan temaları yeniden yükleyebilirsiniz.

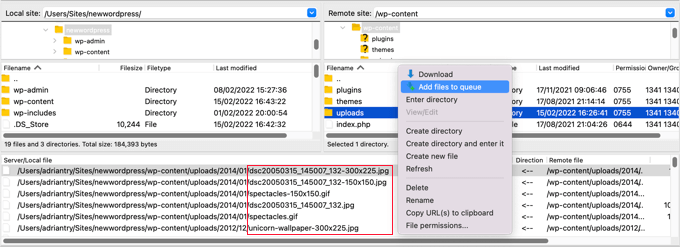

4. PHP Dosyaları için Uploads Klasöründe Arama Yapın

Ardından, uploads klasörüne bir göz atmalı ve içinde PHP dosyası olmadığından emin olmalısınız.

Bir PHP dosyasının bu klasörde olması için iyi bir neden yoktur çünkü bu klasör resimler gibi medya dosyalarını saklamak için tasarlanmıştır. Eğer orada bir PHP dosyası bulursanız, silinmelidir.

Eklentiler ve temalar klasörleri gibi, uploads klasörünü de wp-content klasöründe bulacaksınız. Klasörün içinde, dosya yüklediğiniz her yıl ve ay için birden fazla klasör bulacaksınız. PHP dosyaları için her bir klasörü kontrol etmeniz gerekecektir.

Bazı FTP istemcileri klasörü özyinelemeli olarak arayacak araçlar sunar. Örneğin, FileZilla kullanıyorsanız, klasöre sağ tıklayıp ‘Dosyaları kuyruğa ekle’yi seçebilirsiniz. Klasörün herhangi bir alt dizininde bulunan tüm dosyalar alt bölmedeki kuyruğa eklenecektir.

Artık .php uzantılı dosyaları aramak için listede gezinebilirsiniz.

Alternatif olarak, SSH ‘a aşina olan ileri düzey kullanıcılar aşağıdaki komutu yazabilirler:

1 | find uploads -name "*.php" -print |

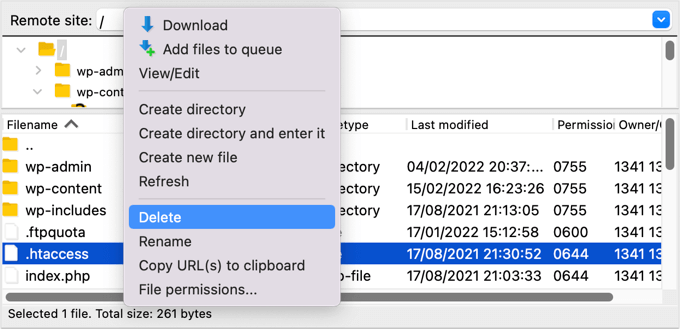

5. .htaccess Dosyasını Silin

Bazı bilgisayar korsanları .htaccess dosyanıza ziyaretçilerinizi farklı bir web sitesine gönderecek yönlendirme kodları ekleyebilir.

Bir FTP istemcisi veya dosya yöneticisi kullanarak dosyayı web sitenizin kök dizininden silmeniz yeterlidir; dosya otomatik olarak yeniden oluşturulacaktır.

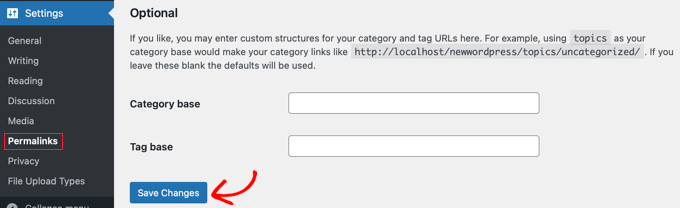

Herhangi bir nedenle yeniden oluşturulmazsa, WordPress yönetici panelinizde Ayarlar ” Kalıcı Bağlantılar bölümüne gitmelisiniz. ‘Değişiklikleri Kaydet’ düğmesine tıkladığınızda yeni bir .htaccess dosyası kaydedilecektir.

6. wp-config.php Dosyasını Kontrol Edin

wp-config.php dosyası, WordPress’in veritabanı ile iletişim kurmasını sağlayan bilgileri, WordPress kurulumunuz için güvenlik anahtarlarını ve geliştirici seçeneklerini içeren temel bir WordPress dosyasıdır.

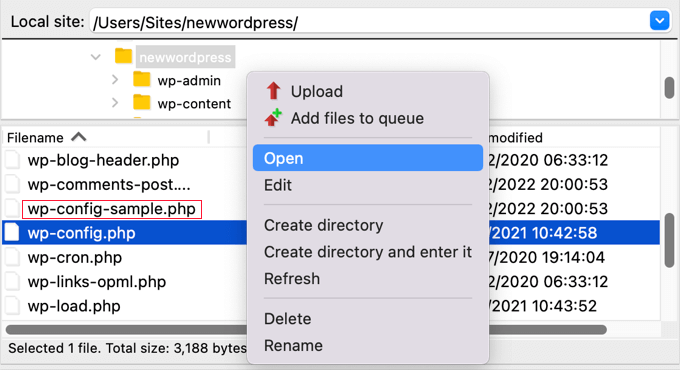

Dosya web sitenizin kök klasöründe bulunur. FTP istemcinizdeki Aç veya Düzenle seçeneklerini seçerek dosyanın içeriğini görüntüleyebilirsiniz.

Şimdi dosyanın içeriğine dikkatlice bakarak yerinde olmayan bir şey olup olmadığını görmelisiniz. Dosyayı aynı klasörde bulunan varsayılan wp-config-sample.php dosyası ile karşılaştırmak faydalı olabilir.

Ait olmadığından emin olduğunuz tüm kodları silmelisiniz.

7. Web Sitesi Yedeğini Geri Yükleme

Web sitenizin düzenli yedeklerini alıyorsanız ve hala web sitenizin tamamen temiz olmadığından endişe ediyorsanız, bir yedeği geri yüklemek iyi bir çözümdür.

Web sitenizi tamamen silmeniz ve ardından web siteniz saldırıya uğramadan önce alınmış bir yedeği geri yüklemeniz gerekecektir. Bu herkes için bir seçenek değildir, ancak sitenizin güvende olduğundan %100 emin olmanızı sağlayacaktır.

Daha fazla bilgi için WordPress’i yedekten geri yükleme hakkındaki başlangıç kılavuzumuza bakın.

Gelecekte Hacklenmeler Nasıl Önlenir?

Artık web sitenizi temizlediğinize göre, gelecekte saldırıları önlemek için sitenizin güvenliğini artırmanın zamanı geldi. Web sitesi güvenliği söz konusu olduğunda ucuz veya ilgisiz olmak para kazandırmaz.

1. Web Sitenizi Düzenli Olarak Yedekleyin

Web sitenizin düzenli yedeklerini henüz almadıysanız, bugün başlamanın tam zamanı.

WordPress yerleşik bir yedekleme çözümü ile birlikte gelmez. Ancak, WordPress web sitenizi otomatik olarak yedeklemenizi ve geri yüklemenizi sağlayan birkaç harika WordPress yedekleme eklentisi vardır.

Duplicator en iyi WordPress yedekleme eklentilerinden biridir. Otomatik yedekleme programları ayarlamanıza olanak tanır ve kötü bir şey olursa WordPress sitenizi geri yüklemenize yardımcı olur.

Manuel yedeklemeler oluşturmak için kullanabileceğiniz ücretsiz bir Duplicator sürümü de vardır.

Adım adım talimatlar için WordPress sitenizi Duplicator ile nasıl yedekleyeceğinize ilişkin kılavuzumuza bakın.

2. Bir Güvenlik Eklentisi Yükleyin

İşinizle meşgulken web sitenize giren her şeyi izlemeniz mümkün değildir. Bu yüzden Sucuri gibi bir güvenlik eklentisi kullanmanızı tavsiye ediyoruz.

Sucuri’yi öneriyoruz çünkü yaptıkları işte iyiler. CNN, USA Today, PC World, TechCrunch, The Next Web ve diğerleri gibi büyük yayınlar da aynı fikirde. Ayrıca, WPBeginner’ı güvende tutmak için biz de ona güveniyoruz.

3. WordPress Girişini Daha Güvenli Hale Getirin

WordPress giriş bilgilerinizi daha güvenli hale getirmeniz de önemlidir. Başlamanın en iyi yolu, kullanıcılar web sitenizde bir hesap oluşturduğunda güçlü parolaların kullanılmasını zorunlu kılmaktır. Ayrıca 1Password gibi bir parola yöneticisi programı kullanmaya başlamanızı öneririz.

Yapmanız gereken bir sonraki şey iki faktörlü kimlik doğrulama eklemektir. Bu, web sitenizi çalınan şifrelere ve kaba kuvvet saldırılarına karşı koruyacaktır. Bu, bir bilgisayar korsanı kullanıcı adınızı ve şifrenizi bilse bile web sitenize giriş yapamayacağı anlamına gelir.

Son olarak, WordPress’te giriş denemelerini sınırlandırmalısınız. WordPress kullanıcıların şifrelerini istedikleri kadar girmelerine izin verir. Beş başarısız giriş denemesinden sonra bir kullanıcıyı kilitlemek, bir bilgisayar korsanının giriş bilgilerinizi öğrenme şansını önemli ölçüde azaltacaktır.

4. WordPress Yönetici Alanınızı Koruyun

Yönetici alanını yetkisiz erişime karşı korumak, birçok yaygın güvenlik tehdidini engellemenizi sağlar. WordPress yöneticisini nasıl güvende tutabileceğinize dair uzun bir ipucu listemiz var.

Örneğin, wp-admin dizinini parola ile koruyabilirsiniz. Bu, web sitenizin en önemli giriş noktasına başka bir koruma katmanı ekler.

Yönetici alanına erişimi ekibiniz tarafından kullanılan IP adresleriyle de sınırlayabilirsiniz. Bu, kullanıcı adınızı ve şifrenizi keşfeden bilgisayar korsanlarını kilitlemenin bir başka yoludur.

5. Tema ve Eklenti Düzenleyicilerini Devre Dışı Bırakın

WordPress’in yerleşik bir tema ve eklenti düzenleyicisi ile birlikte geldiğini biliyor muydunuz? Bu düz metin editörü, tema ve eklenti dosyalarınızı doğrudan WordPress kontrol panelinden düzenlemenize olanak tanır.

Bu yararlı olsa da, potansiyel güvenlik sorunlarına yol açabilir. Örneğin, bir bilgisayar korsanı WordPress yönetici alanınıza girerse, tüm WordPress verilerinize erişmek için yerleşik düzenleyiciyi kullanabilir.

Bundan sonra, WordPress web sitenizden kötü amaçlı yazılım dağıtabilecek veya DDoS saldırıları başlatabilecekler.

WordPress güvenliğini artırmak için yerleşik dosya düzenleyicilerini tamamen kaldırmanızı öneririz.

6. Belirli WordPress Klasörlerinde PHP Yürütmeyi Devre Dışı Bırakın

Varsayılan olarak, PHP betikleri web sitenizdeki herhangi bir klasörde çalıştırılabilir. İhtiyaç duyulmayan klasörlerde PHP çalıştırmayı devre dışı bırakarak web sitenizi daha güvenli hale getirebilirsiniz.

Örneğin, WordPress’in hiçbir zaman uploads klasörünüzde depolanan kodu çalıştırması gerekmez. Bu klasör için PHP yürütmeyi devre dışı bırakırsanız, bir bilgisayar korsanı oraya başarıyla bir tane yüklese bile bir arka kapı çalıştıramaz.

7. Web Sitenizi Güncel Tutun

WordPress’in her yeni sürümü bir öncekinden daha güvenlidir. Ne zaman bir güvenlik açığı bildirilse, çekirdek WordPress ekibi sorunu gideren bir güncelleme yayınlamak için özenle çalışır.

Bu, WordPress’i güncel tutmuyorsanız, bilinen güvenlik açıkları olan bir yazılım kullandığınız anlamına gelir. Bilgisayar korsanları eski sürümü çalıştıran web sitelerini arayabilir ve erişim elde etmek için güvenlik açığını kullanabilir.

Bu yüzden her zaman WordPress’in en son sürümünü kullanmalısınız.

Sadece WordPress’i güncel tutmakla kalmayın. WordPress eklentilerinizi ve temalarınızı da güncel tuttuğunuzdan emin olmanız gerekir.

Umarız bu eğitim hacklenmiş bir WordPress web sitesindeki arka kapıyı nasıl bulacağınızı ve düzelteceğinizi öğrenmenize yardımcı olmuştur. Ayrıca WordPress’i HTTP’den HTTPS’ye nasıl taşıyacağınızı öğrenmek veya WordPress hataları listemize ve bunları nasıl düzelteceğinize göz atmak isteyebilirsiniz.

If you liked this article, then please subscribe to our YouTube Channel for WordPress video tutorials. You can also find us on Twitter and Facebook.

Jiří Vaněk

It is also very good practice to contact the web server provider. They often have sophisticated malware detection tools and are able to scan the entire web and send a dump of infected files. This is what I would possibly recommend doing any time a website hacking problem turns out to be true. A provider can help a lot with this if they have good customer support.

Paul Booker

If you have version control installed on your web server –– it is possible to very quickly determine if any of your files have changed, or additional files have been added, by running a simple command in your shell terminal.

If you are using Git for version control you just need to type “git status” into your shell terminal, to find out what has been hacked. You can the delete all of the changes with one command “git checkout — .”

If you don’t have version control you can basically just write a simple command “list all files modified in the last 7 days” which would be “find ./ -type f -mtime -7” and again you can find out what has been hacked. You can then manually delete the changes.

WPBeginner Support

While possible, that is not a beginner friendly method so we do not recommend it for most users.

Admin

Vivek Tripathi

Hello Sir in our maximum sites there was malicious codes injected but I Haven’t find these anywhere in database. In my all sites there was automatically malicious pages generated and it will shown on google and these pages were not shown in my wordpress dashboard and in posts sections.

Please Help me to find codes and get secured from this hacking I have losted many traffic from my WordPress site.

Please Help Me!

WPBeginner Support

Hi Vivek,

Please see our article on how to clean a hacked WordPress site.

Admin

Abraham

This is really the BEST post there is about “unhacking” your website, I don’t know if it worked completely with my site but I really do hope so.

Thanks so much guys!!

Azwan Abdullah

Hi! I need some opinion. I’ve enabled open registration and set the default role as subscriber. From my understanding, this role can only have read capabilities. Means that they can only read posts on my blog, and comments. Am I right?

The purpose I’m doing this because I want to allow only registered people to comment. Ironically, I’m using some live traffic logger, which can track requests in to or out of my website. I noticed that the registered user is using anonymous IP from TOR network. They seems registering by accessing the register page directly, not by usual means.

Therefore, is it usually safe to let them? Does they (subscriber) has the capability to upload something on uploads or any folder on system? Since they can also have limited access to admin dashboard, can view wp version, is it considerably safe?

I hope someone and wpbeginner staff can respond these. Thanks in advance.

WPBeginner Support

Hi Azwan,

You need to protect your website from spam user registrations.

Admin

Pradeep Gauda

Hi ,

I found my word press website title changed by some hacker group as they mentioned . So checked my security plugins wordfence , did the scan but nothing found . How can they affecting the page title continue and what should i do for that .

Colin

Hi

Sucuri & WP Clone uses the Uploads folder so what are we suppose to do there?

Also Exploit Scanner is coming up with loads of files that it doesn’t recognise and the plugin is up to date. Maybe the algorithm is not up to date with the latest version of WordPress so deleted it.

Sucuri has found no problems but it is the free version, Wordfence have found no errors either so I don’t trust Exploit Scanner at the moment.

Colin

Jo

Thank you for a very informative and helpful article. I was able to finally understand what happened to my website ( thousands of malicious index.php files).

I avoided having to pay an extortion price to sitelock to repair my site, by simply installing a (clean) backup.

And now, I will make sure to install hundreds of antivirus plugins. Had not realised that my webhost bluehost did not include any basic level of security.

Mehreen

Hi,

I understand this article is quite old now, but I’ll comment and try if I get response.

My site was recently compromised and after using free Sucuri, I switched to Wordfence. The latter helped me track all my files containing malicious code. No particular reason to not use Sucuri, I was just trying different options.

What are your views on wordfence vs sucuri? Paid versions.

Thanks.

WPBeginner Support

Hi Mehreen,

They both offer good security. We recommend Sucuri because they offer cloud based website application firewall, which not only protects your website but also improves performance. Wordfence offers an application level firewall which runs on your server. See our article on best WordPress firewall plugins for more details.

Admin

Mohammed Jaid Ansari

Hi

When i type my website address it will open and after some time he will redirect to other website. and in mobile when i type my website address directly he will redirect to google play store. and google also showing this website may be hacked. how i can solved this problem.

WPBeginner Support

Hi,

See our guide on how to clean a hacked WordPress site.

Admin

Christine

I cannot get in to my WordPress website. I spoke with the server’s tech support and they said the problem is not on their end, and they suspect the site has been compromised by malware. However, I am not able to log in the site to check anything. Any advice?

WPBeginner Support

Hey Christine,

Have you tried resetting password? Also see our guide on what to do when you are locked out of admin area.

Admin

greekouzina

Hi all,

my website was hacked and i found many .php files like kebin.php kevin.php with eval and base64 code inside.

The worst thing is that my site was blacklisted and also the external references to the link are so many!

I noticed about 5 foreign IP’s that look into that reference files!

What can i do to cut off these references?

I have sucuri free version cause my blog is amateur blog and i dont have money to spend.

TIA

WPBeginner Support

Cleaning an infected website can be a bit difficult for most beginners. You can try steps mentioned in our guide on fixing your hacked WordPress site.

Admin

Sandy

someone hacking my admin panel again and again. I recovered but still he is hacking my admin-panel. I dnt know how to solve. Please kindly contact me for a solution.

Leo Dimilo

Just got finished cleaning up a client’s website. One of the things that this article doesn’t address is the fact that you may have to go up a level in your server’s folder to find the backdoor. In other words, you could delete everything in your /html file on your server and restart with a fresh reinstall and still have a backdoor in because it is in a different folder on your server one level up….

Saad Amir

Dear,

My website is hacked by someone. Only hack my posts, when i click on post for preview it would not be open, open as blank page.

Please help me, what is the main problem how i can solve it

WPBeginner Support

Try switching to a default WordPress theme like twenty sixteen and deactivate all your WordPress plugins. Try to preview a post, if it opens fine, then your theme or one of the plugins on your website is causing the issue. If the problem persists, then follow the steps described above.

Admin

Joy Healey

Hi,

This sounds to be really useful, but I’m struggling (on their website) to find the option you mention:

“They will monitor your site, and clean it up if you ever get hacked. It comes out to be like $3 per month per site if you get the 5 site plan.”

Could you point me in the right direction, please – with your affiliate link, of course?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Thanks for a helpful article, Joy

Joy Healey

Answering my own question above…. I checked with Sucuri and sadly the 5 site plan referred to in this post no longer exists.

Robin Jennings

Great article- Sucuri is a fantastic program. It isn’t the cheapest option but they are onto issues within hours and a fix shortly after.

I’ve found a few exploits on clients website in the public_html/images file lately.

Thomas

Hey there,

for guys who are familiar with ssh: what I do if there are hack problems is having backups ready for my complete websites and just compare the complete backup with the current state of the live project.

Still the corrupt files can be ‘sleeping’ in there for weeks or months, so it’s not 100% safe that one will find all the hack(ed) files, but it’s often a good indicator, where to look. This way I noticed 3 new files in a long time not updated avada(theme) project inside the revolution slider plugin.

Just my 2 cents :). Have a nice day,

Thomas

Jon Schear

You can use the Sucuri scanner for free, but it is very complex with the results you get.

Rodney Wild

Came across another signature: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

if you find the above statement, remove from the “if” right till the end of the line and that will fix that one file. I found this in almost every file though so you are going to have to use a global find and replace program. I use FNR.EXE but there are others. This one will also infect multiple websites in the same tree.

Kushal Jayswal

Anyone noticed recent attack before a weak on major servers. I am using Hostgator hosting services. My sites were down for a day. One of my friend is using Bluehost and his sites were down for 4-5 days.

I couldn’t find news about this on Google.

Did anyone notice?

Michael

Great Post, still relevant. I got malware the other day and downloaded my site to my computer. I sorted the files by “last modified” which showed me the pages that had been compromised.

I compared these files with backup files and was able to track down the malware!

Azman

Nice post, I recently run exploit scanner and it found many malicious or suspecious codes in my site like eval and base64_decode. What should I do in this case do I need to setup my whole database from starting. I can do this because my site is not full of content.

But I am not very familiar with php, so help me.

WPBeginner Support

Exploit scanner lets you know where it found the malicious code. If it is in a theme or plugin file, then you can simply delete those theme and plugin files. After that you can download and upload fresh copies of those files to your site. If it is in database and you can start fresh then do that. Other wise there are ways to clean the code from database too.

Admin

Dionisis Karampinis

Very nice article many thanks! I have used Exploit Scanner and currently im having BPS Security

Matthew Baya

Nice article. I’ve found on infected WP sites they consistently seem to put a file named https.php in the wp-includes folder. I also found on my shared hosting server they will hop from one infected account to find other world readable wp-config.php files in other WP installs and will use the database information there to create admin accounts on other WP installs. Thus I’d add that any one whose been hacked should change their database credentials and also lock down wp-config.php as much as possible, ideally limiting it so only the webserver user (and the owner) can access it.

I’ve been using wordfence to clean infected sites and have been very happy with is, though I recently found it’s no longer noticing the /wo-includes/https.php file I mentioned earlier. I’ve contacted them about this since i know in the past it did notice these

Nora McDougall-Collins

I recent infection I had to deal with infected all the index.php files.

qammar

Very helpfull and informative article.

one of my client website/blog was infected with malware was ‘reported attached page’ by google. first I tried sucuri sitecheck tool to identify the infected files/badware but they only show this result of scan

web site: blog.myclientwebsite.com/

status: Site blacklisted, malware not identified

web trust: Site blacklisted.

This do not any help, as we already know the site is black list and then I scan all the data on domain and found following two files infected

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

I am posting this for other people to look for these files, if their website is infected and reported as attack page.

Cheers,

qammar feroz

Editorial Staff

The free Sucuri scanner doesn’t do server side scanning. If you actually pay for Sucuri, not only it protects you, but they will do the cleanup for you if anything happens.

Admin

Nora McDougall-Collins

Thanks for the excellent article! I have passed it along to my web development students through Facebook!

Also, one of my student’s site was hacked and shut down by the web host for the second time. It looks like he had being doing his database backups. So, it looks like we will have to copy and paste his posts directly into the Dashboard from the database dump. What fun!

Nora McDougall-Collins

Sorry for the incomplete information – he had NOT been doing database backups. So, we will have to dump the database and copy and paste into the new install.

Patricio Proaño

Excellent! Thank’s for the info, very useful!!

Pat Fortino

You don’t have to pay securi anyting to scan your site. You can scan as many sites as you want for free. That scan will tell you where the hacks are.

Editorial Staff

Not quite correct. Yes, they have a free scanner, but it only checks if the hacks have a front-end impact. For example, it will say that you have malware injections in your front-end, but it will NOT tell you where the backdoor is hiding and such. There are times that you might clean up the hacks results, but the backdoor still stays even after the cleanup. Then when it comes back, you are left to wonder why.

Admin

Andrew

Nice guide. Have you looked at Wordfence (http://www.wordfence.com/)? I’ve put a lot of customers on to it and they rave about it.

Cheers,

Andrew

Editorial Staff

Never needed to try it. Sucuri is highly recommended by many big brands. Having using them for a while, we can say that they are very good.

Admin

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

this was EXACTLY what I needed!! I’ve been trying to figure out how a hacker kept getting into one of the sites I maintain… it was just this one site, none of my other sites were being hacked. I found it with your help. It was hiding in a Pinterest plugin.

thanx again