Har din WordPress website blivit hackad?

Hackare installerar ofta en bakdörr för att se till att de kan ta sig in igen även efter att du har säkrat din website. Om du inte kan remove den bakdörren finns det inget som kan stoppa dem.

I den här artikeln visar vi dig hur du hittar en bakdörr i en hackad WordPress site och fixar den.

Så här vet du om din website har blivit hackad

Om you run a WordPress website, då måste du ta säkerheten på allvar. Det beror på att websites attackeras genomsnittligt 44 gånger varje dag.

Du kan lära dig bästa praxis för att hålla din site säker i vår ultimata WordPress säkerhetsguide.

Men vad händer om din site redan har blivit hackad?

Några tecken på att din WordPress-webbplats har hackats är en minskning av webbplatsens trafik eller prestanda, add to dåliga länkar eller okända filer, en defacad home page, en oförmåga att logga in, misstänkta nya användarkonton och mer.

Att städa upp en hackad website kan vara otroligt smärtsamt och svårt. Vi tar dig igenom processen steg för steg i vår guide för nybörjare om hur du fixar din hackade WordPress site. Du bör också se till att du skannar din site efter eventuell skadlig kod som hackarna har lämnat.

Och glöm inte att stänga bakdörren.

En smart hackare vet att du så småningom kommer att städa upp din website. Det första de kanske gör är att installera en bakdörr, så att de kan smyga sig in igen efter att du har säkrat ytterdörren till din WordPress website.

Vad är en bakdörr?

En bakdörr är kod som addas till en website som allowar en hacker att komma åt servern utan att upptäckas, och kringgår den normala login. It allows a hacker to regain access even after you find and remove the exploited plugin or vulnerability to your website.

Bakdörrar är nästa steg i ett hack efter att användaren har brutit sig in. Hur de kan ha gjort det kan du läsa om i vår guide om hur WordPress webbplatser blir hackade och hur du kan förhindra det.

Bakdörrar överlever ofta uppgraderingar av WordPress. Det innebär att din site kommer att förbli sårbar tills du hittar och fixar varje bakdörr.

Hur fungerar bakdörrar?

Vissa bakdörrar är helt enkelt dolda användarnamn för administratörer. De låter hackaren logga in som vanligt genom att skriva ett användarnamn och ett password. Eftersom användarnamnet är dolt är du inte ens medveten om att någon annan har tillgång till din website.

Mer komplexa bakdörrar kan allow hackern att exekvera PHP-kod. De skickar koden manuellt till din website med hjälp av sin web browser.

Andra har ett fullfjädrat användargränssnitt som allow dem att skicka email som din WordPress webbhotell server, exekvera SQL database queries, och mycket mer.

Vissa hackare kommer att lämna mer än en bakdörrsfil. Efter att de har uploadat en, lägger de till en annan för att säkerställa sin åtkomst.

Var är bakdörrar dolda?

I alla fall vi har hittat var bakdörren förklädd för att gilla en WordPress-fil. Koden för bakdörrar på en WordPress site lagras oftast på följande locations:

- Ett WordPress theme, men förmodligen ej det du använder just nu. Koden i ett theme skrivs inte över när du updaterar WordPress, så det är ett bra ställe att lägga in en bakdörr. Därför rekommenderar vi att du tar bort alla inaktiverade themes.

- WordPress tillägg är ett annat bra ställe att dölja en bakdörr. Likes themes, de skrivs inte över av WordPress uppdateringar, och många användare är ovilliga att uppgradera tillägg.

- Foldern uploads kan innehålla hundratals eller tusentals media files, så det är ett annat bra ställe att dölja en bakdörr. Bloggare kontrollerar nästan aldrig dess content eftersom de bara uploadar en image och sedan använder den i ett post.

- Filen wp-config.php innehåller känslig information som används för att konfigurera WordPress. Det är en av de filer som hackare är mest intresserade av.

- Foldern wp-includes innehåller PHP-filer som är obligatoriska för att WordPress ska kunna runna ordentligt. Det är en annan plats där vi hittar bakdörrar eftersom de flesta ägare av webbplatser inte kontrollerar vad mappen innehåller.

Exempel på bakdörrar som vi har hittat

Här är några exempel på var hackare har uploadat bakdörrar. På en site som vi rensade upp fanns bakdörren i wp-includes fol dern. Filen hette wp-user.php, vilket ser ganska oskyldigt ut, men den filen finns faktiskt inte i en normal installerad WordPress.

I en annan instance hittade vi en PHP-fil med namnet hello.php i mappen uploads. Den var förklädd till pluginet Hello Dolly. Det som är konstigt är att hackaren lade den i mappen uploads istället för i mappen plugins.

Vi har också hittat bakdörrar som inte använder filtillägget .php. Ett exempel var en fil med namnet wp-content.old.tmp, och vi har också hittat bakdörrar i filer med en .zip-utökning.

Som du kan se kan hackare ta mycket kreativa tillvägagångssätt när de döljer en bakdörr.

I de flesta fall var filerna kodade med Base64-kod som kan utföra allsköns operationer. De kan till exempel lägga till skräppostlänkar, lägga till ytterligare sidor, redirecta huvudwebbplatsen till skräppostsidor med mera.

Med detta sagt, låt oss ta en titt på hur man hittar en bakdörr i en hackad WordPress webbplats och fixar den.

Så här hittar du en bakdörr i en hackad WordPress-webbplats och fixar den

Nu vet you vad en bakdörr är och var den kan vara dold. Den svåra delen är att hitta den! Därefter är det lika enkelt att städa upp som att bortta filen eller koden.

1. Skanna efter potentiellt skadlig kod

Det enklaste sättet att skanna din website efter bakdörrar och sårbarheter är med ett WordPress plugin för malware scanner. Vi rekommenderar Sucuri eftersom det hjälpte oss att blockera 450 000 WordPress-attacker på 3 månader, inklusive 29 690 attacker relaterade till bakdörrar.

De erbjuder ett gratis Sucuri security plugin för WordPress som låter dig skanna din website för vanliga hot och stärka din WordPress säkerhet. I betalversionen ingår en scanner på serversidan som körs en gång om dagen och letar efter bakdörrar och andra säkerhetsproblem.

Ett bra alternativ till Sucuri är MalCare, som har en utvald funktion för automatisk malware removal. Detta kommer att remove all skadlig kod, inklusive bakdörrar, från din website.

Läs mer i vår guide om hur du skannar din WordPress site för potentiellt skadlig kod.

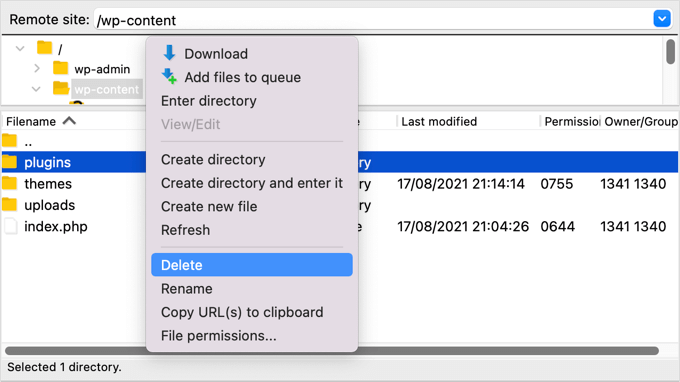

2. Delete Your Plugins Folder

Searching through your plugin folders looking for suspicious files and code is time consuming. Och eftersom hackare är så lömska finns det ingen garanti för att you hittar en bakdörr.

Det bästa du kan göra är att delete din plugin directory och sedan installera om dina tillägg from scratch. Det är det enda sättet att vara säker på att det inte finns några bakdörrar i dina tillägg.

Du kan komma åt din plugin directory med hjälp av en FTP-klient eller filhanteraren på din WordPressserver. Om du inte har använt FTP tidigare kan du läsa vår guide om hur du använder FTP för att uploada filer till WordPress.

You will need to use the software to navigate to your website’s wp-content folder. När du väl är där ska du högerklicka på mappen plugins och välja “Delete”.

3. Delete Your Themes Folder

På samma sätt, istället för att spendera tid på att searcha efter en bakdörr bland dina theme-filer, är det bättre att bara ta bort dem.

När du har tagit bort din plugin-mapp markerar du bara themes-mappen och raderar den på samma sätt.

Du vet inte om det fanns en bakdörr i den där foldern, men om det fanns det så är den borta nu. You just saved time and you eliminated an extra point of attack.

Nu kan du installera om alla themes som du behöver.

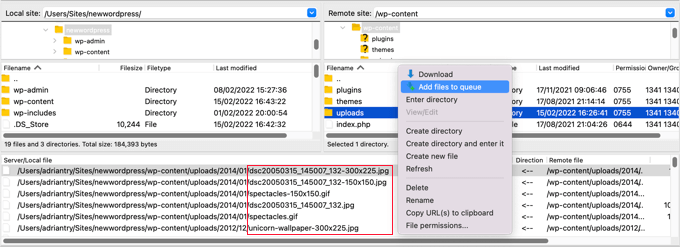

4. Search the Uploads Folder för PHP-filer

Därefter bör du ta en titt på mappen uploads folder och se till att det inte finns några PHP-filer i den.

Det finns ingen bra anledning till att en PHP-fil ska finnas i den här foldern eftersom den är utformad för att lagra media filer som images. Om du hittar en PHP-fil där, bör den tas bort.

Likes the plugins and themes folders, you’ll find the uploads folder in the wp-content folder. Inuti mappen hittar du flera mappar för varje år och månad som du har uploadat filer. Du kommer att behöva kontrollera varje folder för PHP-filer.

Vissa FTP-klienter erbjuder tools som söker igenom foldern recursivt. Om du till exempel använder FileZilla kan du högerklicka på mappen och välja “Add files to queue” (Lägg till filer i granskning] / kö). Alla filer som hittas i någon subdirectory i mappen läggs till i inväntan [granskning] / kö längst ner.

Du kan nu rulla genom listan och leta efter filer med utökning .php.

Alternativt kan avancerade användare som är bekanta med SSH skriva följande kommando:

1 | find uploads -name "*.php" -print |

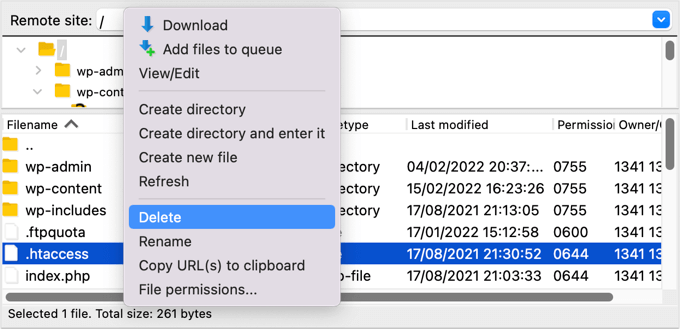

5. Delete .htaccess-filen

Vissa hackare kan add to redirect-koder till din .htaccess-fil som skickar dina besökare till en annan website.

Använd en FTP-klient eller filhanterare och ta bort filen från root directory på din website, så återskapas den automatiskt.

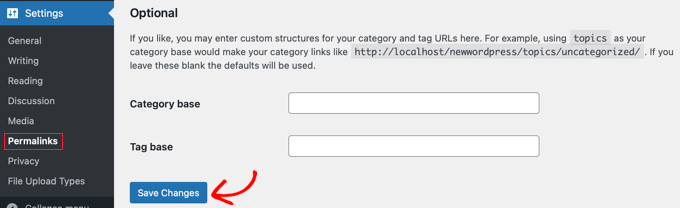

Om den av någon anledning inte återskapas bör du gå till Settings ” Permalinks i din adminpanel i WordPress. Om du klickar på knappen “Save Changes” sparas en new .htaccess-fil.

6. Kontrollera filen wp-config.php

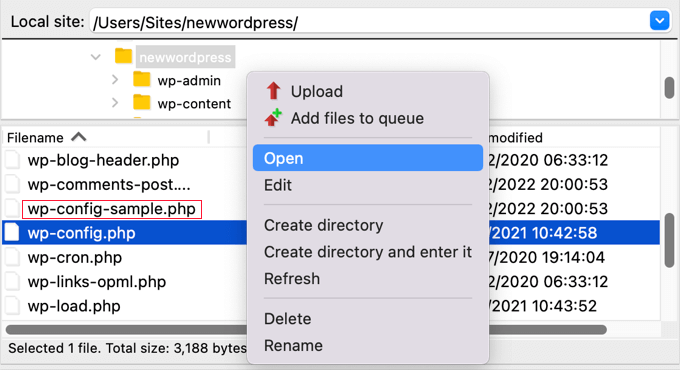

Filen wp-config.php är en core WordPress-fil som innehåller information som tillåter WordPress att kommunicera med databasen, säkerhetsnycklarna för din WordPress-installation och alternativ för utvecklare.

Filen finns i din websites rotfolder. You can view the file’s content by choosing the Open or Edit options in your FTP client.

Nu bör du titta noga på innehållet i filen för att se om det finns något som ser fel ut. Det kan vara bra att jämföra filen med standardfilen wp-config-sample.php som finns i samma folder.

You should delete any code that you are certain does not belong.

7. Återställ en backup av en website

Om you har gjort regelbundna backuper av din website och fortfarande är orolig för att din website inte är helt ren, så är det en bra lösning att återställa en backup.

You will need to completely delete your website and then restore a backup that was taken before your website was hacked. Detta är inte ett alternativ för alla, men det kommer att göra dig 100% säker på att din webbplats är säker.

För mer information, se vår guide för nybörjare om hur du återställer WordPress från backup.

Hur förhindrar man hack i framtiden?

Nu när du har städat upp på din website är det dags att förbättra säkerheten på din site för att förhindra hack i framtiden. Det lönar sig inte att vara billig eller apatisk när det gäller webbplatsens säkerhet.

1. Regelbunden backup av din website

Om du inte redan gör regelbundna backups av din website, så är det dags att börja idag.

WordPress levereras ej med en built-in lösning för backup. Det finns dock flera bra tillägg för backup av WordPress som allow you att automatiskt säkerhetskopiera och återställa din website.

Duplicator är ett av de bästa tilläggen för backup i WordPress. Det allow you to setup automatic backup schedules and will help you restore your WordPress site if something bad happens.

Det finns också en gratis version av Duplicator som du kan använda för att skapa manuella backups.

För Step-by-Step instruktioner, se vår guide om hur du gör backup av din WordPress site med Duplicator.

2. Installera ett tillägg för säkerhet

Du kan omöjligen övervaka allt som händer på din website när du är upptagen med att arbeta med ditt företag. Det är därför vi rekommenderar att du använder ett säkerhetsplugin som gillar Sucuri.

Vi rekommenderar Sucuri för att de är bra på vad de gör. Stora publikationer gillar CNN, USA Today, PC World, TechCrunch, The Next Web och andra håller med. Dessutom förlitar vi oss på det själva för att hålla WPBeginner säkert.

3. Gör WordPress login säkrare

Det är också viktigt att du gör din WordPress login säkrare. Det bästa sättet att börja är att genomdriva användningen av starka lösenord när användare skapar ett konto på din website. Vi rekommenderar också att du börjar använda ett verktyg för hantering av lösenord som 1Password.

Nästa sak du bör göra är att add to tvåfaktors-autentisering. Detta kommer att skydda din website mot stulna password och brute force-attacker. Det innebär att även om en hackare känner till ditt användarnamn och password, kommer de fortfarande inte att kunna logga in på din website.

Slutligen bör du limit login-försök i WordPress. WordPress allow användare att enter password så många gånger de vill. Om du låser ut en användare efter fem Misslyckade login-försök minskar du avsevärt en hackares chans att komma över dina details.

4. Skydda ditt admin area i WordPress

Protecting the admin area from unauthorized access allows you to block many common security threats. Vi har en lång lista med tips på hur du kan hålla WordPress admin säker.

Du kan till exempel skydda wp-admin directory med password. Detta adderar ytterligare ett lager av skydd till den viktigaste ingången till din website.

You can also limit access to the admin area to the IP-adresses used by your team. Detta är ett annat sätt att stänga ute hackare som upptäcker ditt användarnamn och password.

5. Inaktivera Theme och Plugin Editors

Visste du att WordPress levereras med en built-in theme and plugin editor? Denna plain text editor allow you to edit your theme and plugin files directly from the WordPress dashboard.

Även om detta är användbart kan det lead till potentiella säkerhetsproblem. Om till exempel en hackare tar sig in i ditt WordPress admin area, kan de använda den built-in editor för att få tillgång till all din WordPress-data.

Därefter kan de distribuera skadlig kod eller starta DDoS-attacker från din WordPress website.

För att förbättra WordPress-säkerheten rekommenderar vi att du helt och hållet tar bort de built-in-fileditors.

6. Inaktivera exekvering av PHP i vissa WordPress-mappar

Som standard kan PHP-skript köras i alla foldrar på din website. Du kan göra din website säkrare genom att inaktivera PHP-körning i foldrar som inte behöver det.

WordPress behöver till exempel aldrig köra kod som är lagrad i din uploads folder. Om du inaktiverar PHP-körning för den mappen, kommer en hackare inte att kunna run en bakdörr även om de utan problem uploadade en dit.

7. Keep Your Website Up to Date

Varje new version av WordPress är säkrare än den föregående. När en säkerhetsbrist rapporteras arbetar teamet i WordPress core flitigt med att släppa en update som fixar problemet.

Det innebär att om du ej håller WordPress uppdaterat, så använder du en programvara med kända säkerhetsbrister. Hackare kan searcha efter websites som runkar den äldre versionen och använda sårbarheten för att få tillgång.

Därför bör du alltid använda den senaste versionen av WordPress.

Håll inte bara WordPress uppdaterat. Du måste se till att du också håller dina tillägg och themes för WordPress aktuella.

Vi hoppas att denna tutorial hjälpte dig att lära dig hur du hittar och fixar en bakdörr i en hackad WordPress website. Du kanske också vill lära dig hur man flyttar WordPress från HTTP till HTTPS, eller kontrollera vår lista över WordPress error och hur man fixar dem.

If you liked this article, then please subscribe to our YouTube Channel for WordPress video tutorials. You can also find us on Twitter and Facebook.

Jiří Vaněk

It is also very good practice to contact the web server provider. They often have sophisticated malware detection tools and are able to scan the entire web and send a dump of infected files. This is what I would possibly recommend doing any time a website hacking problem turns out to be true. A provider can help a lot with this if they have good customer support.

Dayo Olobayo

This is a fantastic tip especially for users who might not feel confident tackling technical aspects of cleaning a hacked site. However, for those comfortable with code, the article’s methods can be a good first step before contacting the provider.

Paul Booker

If you have version control installed on your web server –– it is possible to very quickly determine if any of your files have changed, or additional files have been added, by running a simple command in your shell terminal.

If you are using Git for version control you just need to type “git status” into your shell terminal, to find out what has been hacked. You can the delete all of the changes with one command “git checkout — .”

If you don’t have version control you can basically just write a simple command “list all files modified in the last 7 days” which would be “find ./ -type f -mtime -7” and again you can find out what has been hacked. You can then manually delete the changes.

WPBeginner Support

While possible, that is not a beginner friendly method so we do not recommend it for most users.

Admin

Vivek Tripathi

Hello Sir in our maximum sites there was malicious codes injected but I Haven’t find these anywhere in database. In my all sites there was automatically malicious pages generated and it will shown on google and these pages were not shown in my wordpress dashboard and in posts sections.

Please Help me to find codes and get secured from this hacking I have losted many traffic from my WordPress site.

Please Help Me!

WPBeginner Support

Hi Vivek,

Please see our article on how to clean a hacked WordPress site.

Admin

Abraham

This is really the BEST post there is about “unhacking” your website, I don’t know if it worked completely with my site but I really do hope so.

Thanks so much guys!!

Azwan Abdullah

Hi! I need some opinion. I’ve enabled open registration and set the default role as subscriber. From my understanding, this role can only have read capabilities. Means that they can only read posts on my blog, and comments. Am I right?

The purpose I’m doing this because I want to allow only registered people to comment. Ironically, I’m using some live traffic logger, which can track requests in to or out of my website. I noticed that the registered user is using anonymous IP from TOR network. They seems registering by accessing the register page directly, not by usual means.

Therefore, is it usually safe to let them? Does they (subscriber) has the capability to upload something on uploads or any folder on system? Since they can also have limited access to admin dashboard, can view wp version, is it considerably safe?

I hope someone and wpbeginner staff can respond these. Thanks in advance.

WPBeginner Support

Hi Azwan,

You need to protect your website from spam user registrations.

Admin

Pradeep Gauda

Hi ,

I found my word press website title changed by some hacker group as they mentioned . So checked my security plugins wordfence , did the scan but nothing found . How can they affecting the page title continue and what should i do for that .

Colin

Hi

Sucuri & WP Clone uses the Uploads folder so what are we suppose to do there?

Also Exploit Scanner is coming up with loads of files that it doesn’t recognise and the plugin is up to date. Maybe the algorithm is not up to date with the latest version of WordPress so deleted it.

Sucuri has found no problems but it is the free version, Wordfence have found no errors either so I don’t trust Exploit Scanner at the moment.

Colin

Jo

Thank you for a very informative and helpful article. I was able to finally understand what happened to my website ( thousands of malicious index.php files).

I avoided having to pay an extortion price to sitelock to repair my site, by simply installing a (clean) backup.

And now, I will make sure to install hundreds of antivirus plugins. Had not realised that my webhost bluehost did not include any basic level of security.

Mehreen

Hi,

I understand this article is quite old now, but I’ll comment and try if I get response.

My site was recently compromised and after using free Sucuri, I switched to Wordfence. The latter helped me track all my files containing malicious code. No particular reason to not use Sucuri, I was just trying different options.

What are your views on wordfence vs sucuri? Paid versions.

Thanks.

WPBeginner Support

Hi Mehreen,

They both offer good security. We recommend Sucuri because they offer cloud based website application firewall, which not only protects your website but also improves performance. Wordfence offers an application level firewall which runs on your server. See our article on best WordPress firewall plugins for more details.

Admin

Mohammed Jaid Ansari

Hi

When i type my website address it will open and after some time he will redirect to other website. and in mobile when i type my website address directly he will redirect to google play store. and google also showing this website may be hacked. how i can solved this problem.

WPBeginner Support

Hi,

See our guide on how to clean a hacked WordPress site.

Admin

Christine

I cannot get in to my WordPress website. I spoke with the server’s tech support and they said the problem is not on their end, and they suspect the site has been compromised by malware. However, I am not able to log in the site to check anything. Any advice?

WPBeginner Support

Hey Christine,

Have you tried resetting password? Also see our guide on what to do when you are locked out of admin area.

Admin

greekouzina

Hi all,

my website was hacked and i found many .php files like kebin.php kevin.php with eval and base64 code inside.

The worst thing is that my site was blacklisted and also the external references to the link are so many!

I noticed about 5 foreign IP’s that look into that reference files!

What can i do to cut off these references?

I have sucuri free version cause my blog is amateur blog and i dont have money to spend.

TIA

WPBeginner Support

Cleaning an infected website can be a bit difficult for most beginners. You can try steps mentioned in our guide on fixing your hacked WordPress site.

Admin

Sandy

someone hacking my admin panel again and again. I recovered but still he is hacking my admin-panel. I dnt know how to solve. Please kindly contact me for a solution.

Leo Dimilo

Just got finished cleaning up a client’s website. One of the things that this article doesn’t address is the fact that you may have to go up a level in your server’s folder to find the backdoor. In other words, you could delete everything in your /html file on your server and restart with a fresh reinstall and still have a backdoor in because it is in a different folder on your server one level up….

Saad Amir

Dear,

My website is hacked by someone. Only hack my posts, when i click on post for preview it would not be open, open as blank page.

Please help me, what is the main problem how i can solve it

WPBeginner Support

Try switching to a default WordPress theme like twenty sixteen and deactivate all your WordPress plugins. Try to preview a post, if it opens fine, then your theme or one of the plugins on your website is causing the issue. If the problem persists, then follow the steps described above.

Admin

Joy Healey

Hi,

This sounds to be really useful, but I’m struggling (on their website) to find the option you mention:

“They will monitor your site, and clean it up if you ever get hacked. It comes out to be like $3 per month per site if you get the 5 site plan.”

Could you point me in the right direction, please – with your affiliate link, of course?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Thanks for a helpful article, Joy

Joy Healey

Answering my own question above…. I checked with Sucuri and sadly the 5 site plan referred to in this post no longer exists.

Robin Jennings

Great article- Sucuri is a fantastic program. It isn’t the cheapest option but they are onto issues within hours and a fix shortly after.

I’ve found a few exploits on clients website in the public_html/images file lately.

Thomas

Hey there,

for guys who are familiar with ssh: what I do if there are hack problems is having backups ready for my complete websites and just compare the complete backup with the current state of the live project.

Still the corrupt files can be ‘sleeping’ in there for weeks or months, so it’s not 100% safe that one will find all the hack(ed) files, but it’s often a good indicator, where to look. This way I noticed 3 new files in a long time not updated avada(theme) project inside the revolution slider plugin.

Just my 2 cents :). Have a nice day,

Thomas

Jon Schear

You can use the Sucuri scanner for free, but it is very complex with the results you get.

Rodney Wild

Came across another signature: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

if you find the above statement, remove from the “if” right till the end of the line and that will fix that one file. I found this in almost every file though so you are going to have to use a global find and replace program. I use FNR.EXE but there are others. This one will also infect multiple websites in the same tree.

Kushal Jayswal

Anyone noticed recent attack before a weak on major servers. I am using Hostgator hosting services. My sites were down for a day. One of my friend is using Bluehost and his sites were down for 4-5 days.

I couldn’t find news about this on Google.

Did anyone notice?

Michael

Great Post, still relevant. I got malware the other day and downloaded my site to my computer. I sorted the files by “last modified” which showed me the pages that had been compromised.

I compared these files with backup files and was able to track down the malware!

Azman

Nice post, I recently run exploit scanner and it found many malicious or suspecious codes in my site like eval and base64_decode. What should I do in this case do I need to setup my whole database from starting. I can do this because my site is not full of content.

But I am not very familiar with php, so help me.

WPBeginner Support

Exploit scanner lets you know where it found the malicious code. If it is in a theme or plugin file, then you can simply delete those theme and plugin files. After that you can download and upload fresh copies of those files to your site. If it is in database and you can start fresh then do that. Other wise there are ways to clean the code from database too.

Admin

Dionisis Karampinis

Very nice article many thanks! I have used Exploit Scanner and currently im having BPS Security

Matthew Baya

Nice article. I’ve found on infected WP sites they consistently seem to put a file named https.php in the wp-includes folder. I also found on my shared hosting server they will hop from one infected account to find other world readable wp-config.php files in other WP installs and will use the database information there to create admin accounts on other WP installs. Thus I’d add that any one whose been hacked should change their database credentials and also lock down wp-config.php as much as possible, ideally limiting it so only the webserver user (and the owner) can access it.

I’ve been using wordfence to clean infected sites and have been very happy with is, though I recently found it’s no longer noticing the /wo-includes/https.php file I mentioned earlier. I’ve contacted them about this since i know in the past it did notice these

Nora McDougall-Collins

I recent infection I had to deal with infected all the index.php files.

qammar

Very helpfull and informative article.

one of my client website/blog was infected with malware was ‘reported attached page’ by google. first I tried sucuri sitecheck tool to identify the infected files/badware but they only show this result of scan

web site: blog.myclientwebsite.com/

status: Site blacklisted, malware not identified

web trust: Site blacklisted.

This do not any help, as we already know the site is black list and then I scan all the data on domain and found following two files infected

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

I am posting this for other people to look for these files, if their website is infected and reported as attack page.

Cheers,

qammar feroz

Editorial Staff

The free Sucuri scanner doesn’t do server side scanning. If you actually pay for Sucuri, not only it protects you, but they will do the cleanup for you if anything happens.

Admin

Nora McDougall-Collins

Thanks for the excellent article! I have passed it along to my web development students through Facebook!

Also, one of my student’s site was hacked and shut down by the web host for the second time. It looks like he had being doing his database backups. So, it looks like we will have to copy and paste his posts directly into the Dashboard from the database dump. What fun!

Nora McDougall-Collins

Sorry for the incomplete information – he had NOT been doing database backups. So, we will have to dump the database and copy and paste into the new install.

Patricio Proaño

Excellent! Thank’s for the info, very useful!!

Pat Fortino

You don’t have to pay securi anyting to scan your site. You can scan as many sites as you want for free. That scan will tell you where the hacks are.

Editorial Staff

Not quite correct. Yes, they have a free scanner, but it only checks if the hacks have a front-end impact. For example, it will say that you have malware injections in your front-end, but it will NOT tell you where the backdoor is hiding and such. There are times that you might clean up the hacks results, but the backdoor still stays even after the cleanup. Then when it comes back, you are left to wonder why.

Admin

Andrew

Nice guide. Have you looked at Wordfence (http://www.wordfence.com/)? I’ve put a lot of customers on to it and they rave about it.

Cheers,

Andrew

Editorial Staff

Never needed to try it. Sucuri is highly recommended by many big brands. Having using them for a while, we can say that they are very good.

Admin

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

this was EXACTLY what I needed!! I’ve been trying to figure out how a hacker kept getting into one of the sites I maintain… it was just this one site, none of my other sites were being hacked. I found it with your help. It was hiding in a Pinterest plugin.

thanx again