Seu site WordPress foi invadido?

Os hackers geralmente instalam uma porta dos fundos para garantir que possam voltar a entrar, mesmo depois que você proteger seu website. A menos que você possa remover esse backdoor, não há como impedi-los.

Neste artigo, mostraremos como encontrar um backdoor em um site WordPress invadido e corrigi-lo.

Como saber se seu site foi invadido

Se você está administrando um site WordPress, precisa levar a segurança a sério. Isso ocorre porque os sites são atacados em média 44 vezes por dia.

Você pode aprender as práticas recomendadas para manter seu site seguro em nosso guia definitivo de segurança do WordPress.

Mas e se o seu site já tiver sido invadido?

Alguns sinais de que seu site WordPress foi hackeado incluem uma queda no tráfego ou no desempenho do site, adição de links ruins ou arquivos desconhecidos, página inicial desfigurada, incapacidade de fazer login, novas contas de usuário suspeitas e muito mais.

A limpeza de um site invadido pode ser incrivelmente dolorosa e difícil. Nós o orientamos no processo passo a passo em nosso guia para iniciantes para corrigir seu site WordPress invadido. Você também deve se certificar de verificar se há algum malware deixado pelos hackers em seu site.

E não se esqueça de fechar a porta dos fundos.

Um hacker inteligente sabe que você acabará limpando seu site. A primeira coisa que eles podem fazer é instalar uma porta dos fundos, para que possam se infiltrar novamente depois que você proteger a porta da frente do seu site WordPress.

O que é um backdoor?

Um backdoor é um código adicionado a um site que permite que um hacker acesse o servidor sem ser detectado e ignorando o login normal. Ele permite que um hacker recupere o acesso mesmo depois que você encontrar e remover o plug-in ou a vulnerabilidade explorada em seu site.

Os backdoors são a próxima etapa de uma invasão depois que o usuário entra no site. Você pode saber como eles podem ter feito isso em nosso guia sobre como os sites WordPress são invadidos e como evitar isso.

Os backdoors geralmente sobrevivem às atualizações do WordPress. Isso significa que seu site permanecerá vulnerável até que você encontre e corrija cada backdoor.

Como funcionam os backdoors?

Alguns backdoors são simplesmente nomes de usuário de administrador ocultos. Eles permitem que o hacker faça login normalmente, digitando um nome de usuário e uma senha. Como o nome de usuário está oculto, você nem mesmo sabe que outra pessoa tem acesso ao seu site.

Backdoors mais complexos podem permitir que o hacker execute o código PHP. Eles enviam manualmente o código para seu site usando o navegador da Web.

Outros têm uma interface de usuário completa que lhes permite enviar e-mails como seu servidor de hospedagem WordPress, executar consultas a bancos de dados SQL e muito mais.

Alguns hackers deixam mais de um arquivo backdoor. Depois de carregar um, eles adicionam outro para garantir seu acesso.

Onde os backdoors estão ocultos?

Em todos os casos que encontramos, o backdoor foi disfarçado para se parecer com um arquivo do WordPress. O código para backdoors em um site WordPress é mais comumente armazenado nos seguintes locais:

- Um tema do WordPress, mas provavelmente não o que você está usando no momento. O código em um tema não é sobrescrito quando você atualiza o WordPress, portanto, é um bom lugar para colocar um backdoor. É por isso que recomendamos a exclusão de todos os temas inativos.

- Os plug-ins do WordPress são outro bom lugar para esconder um backdoor. Assim como os temas, eles não são substituídos pelas atualizações do WordPress, e muitos usuários relutam em atualizar os plug-ins.

- A pasta de uploads pode conter centenas ou milhares de arquivos de mídia, portanto, é outro bom lugar para esconder um backdoor. Os blogueiros quase nunca verificam seu conteúdo porque apenas carregam uma imagem e a usam em uma publicação.

- O arquivo wp-config.php contém informações confidenciais usadas para configurar o WordPress. É um dos arquivos mais visados pelos hackers.

- A pasta wp-includes contém arquivos PHP necessários para que o WordPress seja executado corretamente. Esse é outro local onde encontramos backdoors porque a maioria dos proprietários de sites não verifica o conteúdo da pasta.

Exemplos de backdoors que encontramos

Aqui estão alguns exemplos de onde os hackers fizeram upload de backdoors. Em um site que limpamos, o backdoor estava na pasta wp-includes. O arquivo se chamava wp-user.php, o que parece bastante inocente, mas esse arquivo não existe de fato em uma instalação normal do WordPress.

Em outro caso, encontramos um arquivo PHP chamado hello.php na pasta de uploads. Ele estava disfarçado como o plug-in Hello Dolly. O que é estranho é que o hacker o colocou na pasta uploads em vez de na pasta plugins.

Também encontramos backdoors que não usam a extensão de arquivo .php. Um exemplo foi um arquivo chamado wp-content.old.tmp, e também encontramos backdoors em arquivos com extensão .zip.

Como você pode ver, os hackers podem adotar abordagens muito criativas ao ocultar um backdoor.

Na maioria dos casos, os arquivos foram codificados com código Base64 que pode executar todos os tipos de operações. Por exemplo, eles podem adicionar links de spam, adicionar páginas adicionais, redirecionar o site principal para páginas com spam e muito mais.

Dito isso, vamos dar uma olhada em como encontrar um backdoor em um site WordPress invadido e corrigi-lo.

Como encontrar um backdoor em um site WordPress invadido e corrigi-lo

Agora você sabe o que é um backdoor e onde ele pode estar escondido. A parte difícil é encontrá-lo! Depois disso, limpá-lo é tão fácil quanto excluir o arquivo ou o código.

1. Verificação de código potencialmente malicioso

A maneira mais fácil de verificar se há backdoors e vulnerabilidades em seu site é com um plug-in de verificação de malware para WordPress. Recomendamos o Sucuri porque ele nos ajudou a bloquear 450.000 ataques ao WordPress em três meses, incluindo 29.690 ataques relacionados a backdoors.

Eles oferecem um plug-in de segurança gratuito da Sucuri para WordPress que permite que você verifique seu site em busca de ameaças comuns e fortaleça a segurança do WordPress. A versão paga inclui um scanner do lado do servidor que é executado uma vez por dia e procura backdoors e outros problemas de segurança.

Uma ótima alternativa ao Sucuri é o MalCare, que tem um recurso de remoção automática de malware. Ele removerá todos os arquivos de malware, inclusive backdoors, de seu site.

Saiba mais em nosso guia sobre como verificar seu site WordPress em busca de códigos potencialmente mal-intencionados.

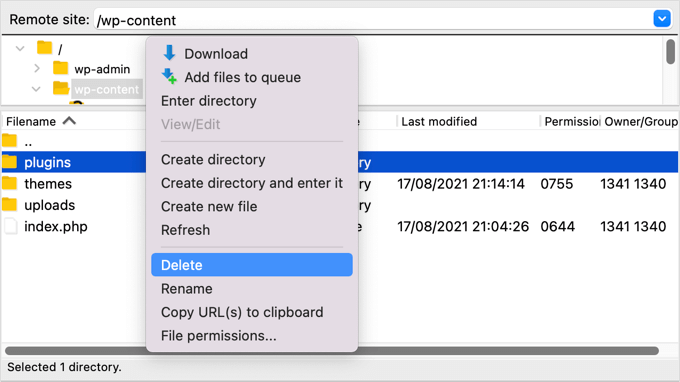

2. Exclua sua pasta de plug-ins

A pesquisa nas pastas de plug-ins em busca de arquivos e códigos suspeitos consome muito tempo. E como os hackers são muito sorrateiros, não há garantia de que você encontrará um backdoor.

A melhor coisa que você pode fazer é excluir o diretório de plug-ins e reinstalar os plug-ins do zero. Essa é a única maneira de ter certeza de que não há backdoors em seus plug-ins.

Você pode acessar o diretório de plug-ins usando um cliente FTP ou o gerenciador de arquivos do seu host do WordPress. Se você nunca usou FTP antes, consulte nosso guia sobre como usar o FTP para fazer upload de arquivos para o WordPress.

Você precisará usar o software para navegar até a pasta wp-content do seu site. Uma vez lá, você deve clicar com o botão direito do mouse na pasta de plug-ins e selecionar “Excluir”.

3. Excluir sua pasta de temas

Da mesma forma, em vez de perder tempo procurando uma porta dos fundos entre os arquivos de tema, é melhor simplesmente excluí-los.

Depois de excluir a pasta de plug-ins, basta destacar a pasta de temas e excluí-la da mesma forma.

Você não sabe se havia uma porta dos fundos nessa pasta, mas se havia, ela desapareceu. Você acabou de economizar tempo e eliminou um ponto extra de ataque.

Agora você pode reinstalar os temas de que precisa.

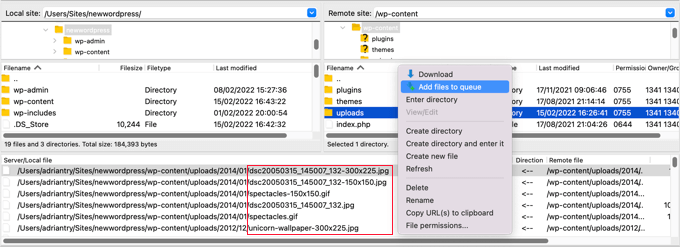

4. Procure arquivos PHP na pasta Uploads

Em seguida, dê uma olhada na pasta de uploads e verifique se não há arquivos PHP nela.

Não há nenhuma boa razão para um arquivo PHP estar nessa pasta, pois ela foi projetada para armazenar arquivos de mídia, como imagens. Se você encontrar um arquivo PHP nessa pasta, ele deverá ser excluído.

Assim como as pastas de plug-ins e temas, você encontrará a pasta de uploads na pasta wp-content. Dentro da pasta, você encontrará várias pastas para cada ano e mês em que fez upload de arquivos. Você precisará verificar se há arquivos PHP em cada pasta.

Alguns clientes de FTP oferecem ferramentas que pesquisarão a pasta recursivamente. Por exemplo, se você usa o FileZilla, pode clicar com o botão direito do mouse na pasta e selecionar “Add files to queue” (Adicionar arquivos à fila). Todos os arquivos encontrados em qualquer subdiretório da pasta serão adicionados à fila no painel inferior.

Agora você pode percorrer a lista em busca de arquivos com a extensão .php.

Como alternativa, os usuários avançados que estão familiarizados com o SSH podem escrever o seguinte comando:

1 | find uploads -name "*.php" -print |

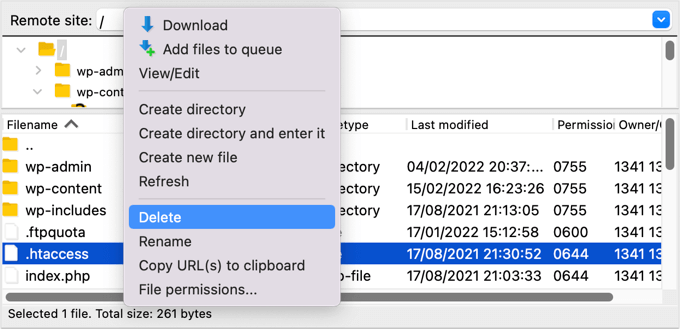

5. Exclua o arquivo .htaccess

Alguns hackers podem adicionar códigos de redirecionamento ao seu arquivo .htaccess que enviarão seus visitantes a um site diferente.

Usando um cliente FTP ou gerenciador de arquivos, basta excluir o arquivo do diretório raiz do seu site e ele será recriado automaticamente.

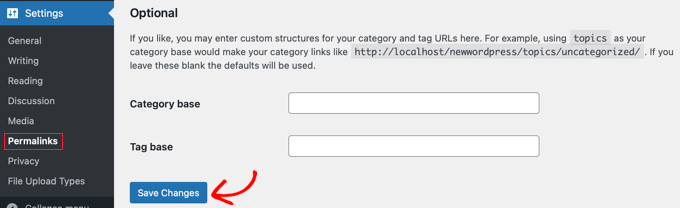

Se, por algum motivo, ele não for recriado, você deverá acessar Configurações ” Permalinks no painel de administração do WordPress. Ao clicar no botão “Salvar alterações”, você salvará um novo arquivo .htaccess.

6. Verifique o arquivo wp-config.php

O arquivo wp-config.php é um arquivo central do WordPress que contém informações que permitem que o WordPress se comunique com o banco de dados, as chaves de segurança da instalação do WordPress e as opções do desenvolvedor.

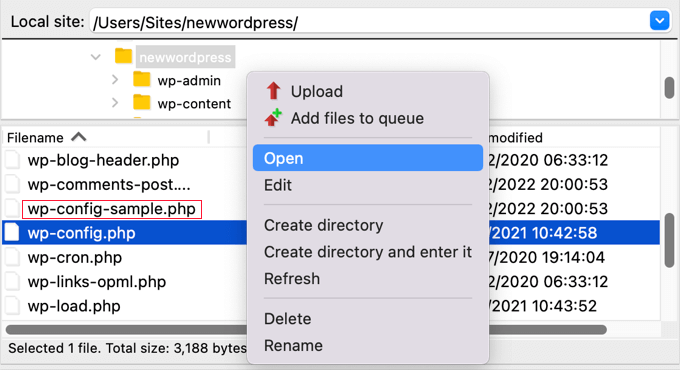

O arquivo está localizado na pasta raiz do seu site. Você pode visualizar o conteúdo do arquivo selecionando as opções Abrir ou Editar em seu cliente FTP.

Agora você deve examinar cuidadosamente o conteúdo do arquivo para ver se há algo que pareça fora do lugar. Pode ser útil comparar o arquivo com o arquivo padrão wp-config-sample.php, que está localizado na mesma pasta.

Você deve excluir qualquer código que tenha certeza de que não pertence a ele.

7. Restaurar um backup do site

Se você tem feito backups regulares do seu site e ainda está preocupado com o fato de o site não estar completamente limpo, a restauração de um backup é uma boa solução.

Você precisará excluir completamente o seu site e, em seguida, restaurar um backup feito antes de o site ser invadido. Essa não é uma opção para todos, mas deixará você 100% confiante de que seu site está seguro.

Para obter mais informações, consulte nosso guia para iniciantes sobre como restaurar o WordPress a partir de um backup.

Como evitar invasões no futuro?

Agora que você limpou seu website, é hora de melhorar a segurança do site para evitar invasões no futuro. Não vale a pena ser econômico ou apático quando se trata da segurança do site.

1. Faça backup regularmente do seu site

Se você ainda não faz backups regulares do seu site, então hoje é o dia de começar.

O WordPress não vem com uma solução de backup integrada. No entanto, há vários plug-ins excelentes de backup do WordPress que permitem fazer backup e restaurar automaticamente o site do WordPress.

O Duplicator é um dos melhores plug-ins de backup do WordPress. Ele permite que você configure programações de backup automático e o ajudará a restaurar seu site WordPress se algo de ruim acontecer.

Há também uma versão gratuita do Duplicator que você pode usar para criar backups manuais.

Para obter instruções passo a passo, consulte nosso guia sobre como fazer backup do seu site WordPress com o Duplicator.

2. Instalar um plug-in de segurança

Não é possível monitorar tudo o que acontece no seu site quando você está ocupado trabalhando no seu negócio. É por isso que recomendamos que você use um plug-in de segurança como o Sucuri.

Recomendamos a Sucuri porque eles são bons no que fazem. Publicações importantes como CNN, USA Today, PC World, TechCrunch, The Next Web e outras concordam. Além disso, nós mesmos contamos com ela para manter o WPBeginner seguro.

3. Tornar o login do WordPress mais seguro

Também é importante que você torne seu login do WordPress mais seguro. A melhor maneira de começar é impor o uso de senhas fortes quando os usuários criarem uma conta no seu site. Também recomendamos que você comece a usar um utilitário gerenciador de senhas, como o 1Password.

A próxima coisa que você deve fazer é adicionar a autenticação de dois fatores. Isso protegerá seu site contra senhas roubadas e ataques de força bruta. Isso significa que, mesmo que um hacker saiba seu nome de usuário e senha, ele não conseguirá fazer login no seu site.

Por fim, você deve limitar as tentativas de login no WordPress. O WordPress permite que os usuários digitem as senhas quantas vezes quiserem. Bloquear um usuário após cinco tentativas de login com falha reduzirá significativamente a chance de um hacker descobrir seus detalhes de login.

4. Proteja sua área de administração do WordPress

Proteger a área de administração contra acesso não autorizado permite bloquear muitas ameaças comuns à segurança. Temos uma longa lista de dicas sobre como você pode manter o administrador do WordPress seguro.

Por exemplo, você pode proteger com senha o diretório wp-admin. Isso adiciona outra camada de proteção ao ponto de entrada mais importante do seu site.

Você também pode limitar o acesso à área de administração aos endereços IP usados pela sua equipe. Essa é outra maneira de bloquear os hackers que descobrem seu nome de usuário e senha.

5. Desativar editores de temas e plugins

Você sabia que o WordPress vem com um editor de temas e plugins integrado? Esse editor de texto simples permite que você edite seus arquivos de tema e plug-in diretamente no painel do WordPress.

Embora isso seja útil, pode levar a possíveis problemas de segurança. Por exemplo, se um hacker invadir sua área de administração do WordPress, ele poderá usar o editor integrado para obter acesso a todos os dados do WordPress.

Depois disso, eles poderão distribuir malware ou lançar ataques DDoS a partir de seu site WordPress.

Para aumentar a segurança do WordPress, recomendamos remover completamente os editores de arquivos incorporados.

6. Desativar a execução de PHP em determinadas pastas do WordPress

Por padrão, os scripts PHP podem ser executados em qualquer pasta de seu site. Você pode tornar seu site mais seguro desativando a execução do PHP em pastas que não precisam dele.

Por exemplo, o WordPress nunca precisa executar o código armazenado em sua pasta de uploads. Se você desativar a execução do PHP nessa pasta, um hacker não conseguirá executar um backdoor, mesmo que tenha feito upload de um código lá.

7. Mantenha seu site atualizado

Cada nova versão do WordPress é mais segura do que a anterior. Sempre que uma vulnerabilidade de segurança é relatada, a equipe principal do WordPress trabalha diligentemente para lançar uma atualização que corrija o problema.

Isso significa que, se você não estiver mantendo o WordPress atualizado, estará usando um software com vulnerabilidades de segurança conhecidas. Os hackers podem procurar sites que executam a versão mais antiga e usar a vulnerabilidade para obter acesso.

É por isso que você deve sempre usar a versão mais recente do WordPress.

Não se limite a manter o WordPress atualizado. Você precisa se certificar de que também mantém seus plug-ins e temas do WordPress atualizados.

Esperamos que este tutorial tenha ajudado você a saber como encontrar e corrigir um backdoor em um site WordPress invadido. Talvez você também queira saber como mover o WordPress de HTTP para HTTPS ou conferir nossa lista de erros do WordPress e como corrigi-los.

Se você gostou deste artigo, inscreva-se em nosso canal do YouTube para receber tutoriais em vídeo sobre o WordPress. Você também pode nos encontrar no Twitter e no Facebook.

Jiří Vaněk

It is also very good practice to contact the web server provider. They often have sophisticated malware detection tools and are able to scan the entire web and send a dump of infected files. This is what I would possibly recommend doing any time a website hacking problem turns out to be true. A provider can help a lot with this if they have good customer support.

Paul Booker

If you have version control installed on your web server –– it is possible to very quickly determine if any of your files have changed, or additional files have been added, by running a simple command in your shell terminal.

If you are using Git for version control you just need to type “git status” into your shell terminal, to find out what has been hacked. You can the delete all of the changes with one command “git checkout — .”

If you don’t have version control you can basically just write a simple command “list all files modified in the last 7 days” which would be “find ./ -type f -mtime -7” and again you can find out what has been hacked. You can then manually delete the changes.

WPBeginner Support

While possible, that is not a beginner friendly method so we do not recommend it for most users.

Admin

Vivek Tripathi

Hello Sir in our maximum sites there was malicious codes injected but I Haven’t find these anywhere in database. In my all sites there was automatically malicious pages generated and it will shown on google and these pages were not shown in my wordpress dashboard and in posts sections.

Please Help me to find codes and get secured from this hacking I have losted many traffic from my WordPress site.

Please Help Me!

WPBeginner Support

Hi Vivek,

Please see our article on how to clean a hacked WordPress site.

Admin

Abraham

This is really the BEST post there is about “unhacking” your website, I don’t know if it worked completely with my site but I really do hope so.

Thanks so much guys!!

Azwan Abdullah

Hi! I need some opinion. I’ve enabled open registration and set the default role as subscriber. From my understanding, this role can only have read capabilities. Means that they can only read posts on my blog, and comments. Am I right?

The purpose I’m doing this because I want to allow only registered people to comment. Ironically, I’m using some live traffic logger, which can track requests in to or out of my website. I noticed that the registered user is using anonymous IP from TOR network. They seems registering by accessing the register page directly, not by usual means.

Therefore, is it usually safe to let them? Does they (subscriber) has the capability to upload something on uploads or any folder on system? Since they can also have limited access to admin dashboard, can view wp version, is it considerably safe?

I hope someone and wpbeginner staff can respond these. Thanks in advance.

WPBeginner Support

Hi Azwan,

You need to protect your website from spam user registrations.

Admin

Pradeep Gauda

Hi ,

I found my word press website title changed by some hacker group as they mentioned . So checked my security plugins wordfence , did the scan but nothing found . How can they affecting the page title continue and what should i do for that .

Colin

Hi

Sucuri & WP Clone uses the Uploads folder so what are we suppose to do there?

Also Exploit Scanner is coming up with loads of files that it doesn’t recognise and the plugin is up to date. Maybe the algorithm is not up to date with the latest version of WordPress so deleted it.

Sucuri has found no problems but it is the free version, Wordfence have found no errors either so I don’t trust Exploit Scanner at the moment.

Colin

Jo

Thank you for a very informative and helpful article. I was able to finally understand what happened to my website ( thousands of malicious index.php files).

I avoided having to pay an extortion price to sitelock to repair my site, by simply installing a (clean) backup.

And now, I will make sure to install hundreds of antivirus plugins. Had not realised that my webhost bluehost did not include any basic level of security.

Mehreen

Hi,

I understand this article is quite old now, but I’ll comment and try if I get response.

My site was recently compromised and after using free Sucuri, I switched to Wordfence. The latter helped me track all my files containing malicious code. No particular reason to not use Sucuri, I was just trying different options.

What are your views on wordfence vs sucuri? Paid versions.

Thanks.

WPBeginner Support

Hi Mehreen,

They both offer good security. We recommend Sucuri because they offer cloud based website application firewall, which not only protects your website but also improves performance. Wordfence offers an application level firewall which runs on your server. See our article on best WordPress firewall plugins for more details.

Admin

Mohammed Jaid Ansari

Hi

When i type my website address it will open and after some time he will redirect to other website. and in mobile when i type my website address directly he will redirect to google play store. and google also showing this website may be hacked. how i can solved this problem.

WPBeginner Support

Hi,

See our guide on how to clean a hacked WordPress site.

Admin

Christine

I cannot get in to my WordPress website. I spoke with the server’s tech support and they said the problem is not on their end, and they suspect the site has been compromised by malware. However, I am not able to log in the site to check anything. Any advice?

WPBeginner Support

Hey Christine,

Have you tried resetting password? Also see our guide on what to do when you are locked out of admin area.

Admin

greekouzina

Hi all,

my website was hacked and i found many .php files like kebin.php kevin.php with eval and base64 code inside.

The worst thing is that my site was blacklisted and also the external references to the link are so many!

I noticed about 5 foreign IP’s that look into that reference files!

What can i do to cut off these references?

I have sucuri free version cause my blog is amateur blog and i dont have money to spend.

TIA

WPBeginner Support

Cleaning an infected website can be a bit difficult for most beginners. You can try steps mentioned in our guide on fixing your hacked WordPress site.

Admin

Sandy

someone hacking my admin panel again and again. I recovered but still he is hacking my admin-panel. I dnt know how to solve. Please kindly contact me for a solution.

Leo Dimilo

Just got finished cleaning up a client’s website. One of the things that this article doesn’t address is the fact that you may have to go up a level in your server’s folder to find the backdoor. In other words, you could delete everything in your /html file on your server and restart with a fresh reinstall and still have a backdoor in because it is in a different folder on your server one level up….

Saad Amir

Dear,

My website is hacked by someone. Only hack my posts, when i click on post for preview it would not be open, open as blank page.

Please help me, what is the main problem how i can solve it

WPBeginner Support

Try switching to a default WordPress theme like twenty sixteen and deactivate all your WordPress plugins. Try to preview a post, if it opens fine, then your theme or one of the plugins on your website is causing the issue. If the problem persists, then follow the steps described above.

Admin

Joy Healey

Hi,

This sounds to be really useful, but I’m struggling (on their website) to find the option you mention:

“They will monitor your site, and clean it up if you ever get hacked. It comes out to be like $3 per month per site if you get the 5 site plan.”

Could you point me in the right direction, please – with your affiliate link, of course?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Thanks for a helpful article, Joy

Joy Healey

Answering my own question above…. I checked with Sucuri and sadly the 5 site plan referred to in this post no longer exists.

Robin Jennings

Great article- Sucuri is a fantastic program. It isn’t the cheapest option but they are onto issues within hours and a fix shortly after.

I’ve found a few exploits on clients website in the public_html/images file lately.

Thomas

Hey there,

for guys who are familiar with ssh: what I do if there are hack problems is having backups ready for my complete websites and just compare the complete backup with the current state of the live project.

Still the corrupt files can be ‘sleeping’ in there for weeks or months, so it’s not 100% safe that one will find all the hack(ed) files, but it’s often a good indicator, where to look. This way I noticed 3 new files in a long time not updated avada(theme) project inside the revolution slider plugin.

Just my 2 cents :). Have a nice day,

Thomas

Jon Schear

You can use the Sucuri scanner for free, but it is very complex with the results you get.

Rodney Wild

Came across another signature: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

if you find the above statement, remove from the “if” right till the end of the line and that will fix that one file. I found this in almost every file though so you are going to have to use a global find and replace program. I use FNR.EXE but there are others. This one will also infect multiple websites in the same tree.

Kushal Jayswal

Anyone noticed recent attack before a weak on major servers. I am using Hostgator hosting services. My sites were down for a day. One of my friend is using Bluehost and his sites were down for 4-5 days.

I couldn’t find news about this on Google.

Did anyone notice?

Michael

Great Post, still relevant. I got malware the other day and downloaded my site to my computer. I sorted the files by “last modified” which showed me the pages that had been compromised.

I compared these files with backup files and was able to track down the malware!

Azman

Nice post, I recently run exploit scanner and it found many malicious or suspecious codes in my site like eval and base64_decode. What should I do in this case do I need to setup my whole database from starting. I can do this because my site is not full of content.

But I am not very familiar with php, so help me.

WPBeginner Support

Exploit scanner lets you know where it found the malicious code. If it is in a theme or plugin file, then you can simply delete those theme and plugin files. After that you can download and upload fresh copies of those files to your site. If it is in database and you can start fresh then do that. Other wise there are ways to clean the code from database too.

Admin

Dionisis Karampinis

Very nice article many thanks! I have used Exploit Scanner and currently im having BPS Security

Matthew Baya

Nice article. I’ve found on infected WP sites they consistently seem to put a file named https.php in the wp-includes folder. I also found on my shared hosting server they will hop from one infected account to find other world readable wp-config.php files in other WP installs and will use the database information there to create admin accounts on other WP installs. Thus I’d add that any one whose been hacked should change their database credentials and also lock down wp-config.php as much as possible, ideally limiting it so only the webserver user (and the owner) can access it.

I’ve been using wordfence to clean infected sites and have been very happy with is, though I recently found it’s no longer noticing the /wo-includes/https.php file I mentioned earlier. I’ve contacted them about this since i know in the past it did notice these

Nora McDougall-Collins

I recent infection I had to deal with infected all the index.php files.

qammar

Very helpfull and informative article.

one of my client website/blog was infected with malware was ‘reported attached page’ by google. first I tried sucuri sitecheck tool to identify the infected files/badware but they only show this result of scan

web site: blog.myclientwebsite.com/

status: Site blacklisted, malware not identified

web trust: Site blacklisted.

This do not any help, as we already know the site is black list and then I scan all the data on domain and found following two files infected

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

I am posting this for other people to look for these files, if their website is infected and reported as attack page.

Cheers,

qammar feroz

Editorial Staff

The free Sucuri scanner doesn’t do server side scanning. If you actually pay for Sucuri, not only it protects you, but they will do the cleanup for you if anything happens.

Admin

Nora McDougall-Collins

Thanks for the excellent article! I have passed it along to my web development students through Facebook!

Also, one of my student’s site was hacked and shut down by the web host for the second time. It looks like he had being doing his database backups. So, it looks like we will have to copy and paste his posts directly into the Dashboard from the database dump. What fun!

Nora McDougall-Collins

Sorry for the incomplete information – he had NOT been doing database backups. So, we will have to dump the database and copy and paste into the new install.

Patricio Proaño

Excellent! Thank’s for the info, very useful!!

Pat Fortino

You don’t have to pay securi anyting to scan your site. You can scan as many sites as you want for free. That scan will tell you where the hacks are.

Editorial Staff

Not quite correct. Yes, they have a free scanner, but it only checks if the hacks have a front-end impact. For example, it will say that you have malware injections in your front-end, but it will NOT tell you where the backdoor is hiding and such. There are times that you might clean up the hacks results, but the backdoor still stays even after the cleanup. Then when it comes back, you are left to wonder why.

Admin

Andrew

Nice guide. Have you looked at Wordfence (http://www.wordfence.com/)? I’ve put a lot of customers on to it and they rave about it.

Cheers,

Andrew

Editorial Staff

Never needed to try it. Sucuri is highly recommended by many big brands. Having using them for a while, we can say that they are very good.

Admin

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

this was EXACTLY what I needed!! I’ve been trying to figure out how a hacker kept getting into one of the sites I maintain… it was just this one site, none of my other sites were being hacked. I found it with your help. It was hiding in a Pinterest plugin.

thanx again