Czy twoja witryna internetowa WordPress jest podatna na ataki typu brute-force? Ataki te mogą nie tylko spowolnić twoją witrynę internetową i utrudnić do niej dostęp, ale mogą nawet umożliwić hakerom złamanie twoich haseł i zainstalowanie złośliwego oprogramowania. Może to poważnie zaszkodzić twojej witrynie i firmie.

W WPBeginner polegamy w dużej mierze na narzędziach zabezpieczeń, takich jak Sucuri i Cloudflare, aby zapewnić bezpieczeństwo naszej witryny. Sucuri pomogło nam kiedyś zablokować 450 000 ataków na WordPress w ciągu 3 miesięcy.

W tym artykule pokażemy, jak zabezpieczyć twoją witrynę WordPress przed atakami brute-force.

Co to jest atak Brute Force?

Atak brute force to metoda hakerska wykorzystująca metodę prób i błędów w celu włamania się do witryny internetowej, sieci lub systemu komputerowego.

Najczęstszym rodzajem ataku brute force jest zgadywanie haseł. Hakerzy używają zautomatyzowanego oprogramowania do zgadywania twoich danych logowania, aby uzyskać dostęp do twojej witryny internetowej.

Te zautomatyzowane narzędzia hakerskie mogą również maskować się, używając różnych adresów IP i lokalizacji, co utrudnia identyfikację i blokowanie podejrzanych włączeń.

Udany atak brute force może dać hakerom dostęp do obszaru administracyjnego twojej witryny internetowej. Mogą oni zainstalować złośliwe oprogramowanie, wykraść informacje o użytkownikach i usunąć wszystko z twojej witryny.

Nawet nieudane ataki brute force mogą siać spustoszenie, wysyłając zbyt wiele żądań do serwerów hostingowych WordPress, spowalniając lub nawet całkowicie zawieszając twoją witrynę internetową.

W związku z tym przyjrzyjmy się, jak zabezpieczyć twoją witrynę internetową WordPress przed atakami typu brute-force. Oto kroki, które będziemy wykonywać:

1. Zainstaluj wtyczkę WordPress Firewall

Ataki brute force w znacznym stopniu wczytują twoje serwery. Nawet te nieudane mogą spowolnić twoją witrynę internetową lub całkowicie uszkodzić serwer. Dlatego tak ważne jest ich blokowanie, zanim dotrą do twojego serwera.

Aby to zrobić, potrzebujesz rozwiązania zapory witryny internetowej. Zapora odfiltrowuje zły ruch i blokuje mu dostęp do twojej witryny.

Istnieją dwa rodzaje zapór witryn internetowych, z których można korzystać:

- Zapory na poziomie aplikacji sprawdzają ruch po dotarciu do twojego serwera, ale przed wczytywaniem większości skryptów WordPress. Ta metoda nie jest tak skuteczna, ponieważ atak brute-force nadal może mieć wpływ na wczytywanie twojego serwera.

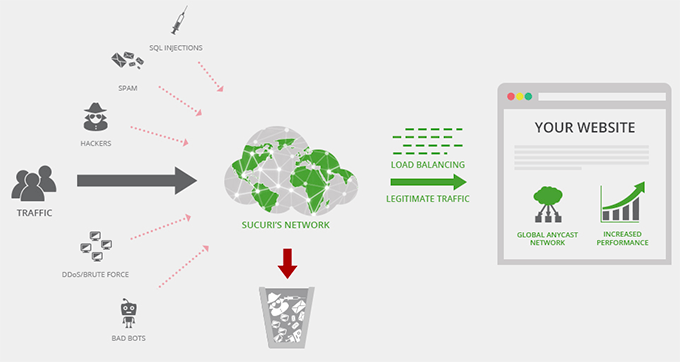

- Zapory sieciowe na poziomie DNS kierują ruch Twojej witryny internetowej przez serwery proxy w chmurze. Pozwala im to wysyłać tylko prawdziwy ruch do twojego głównego serwera WWW, jednocześnie zwiększając szybkość i wydajność WordPress.

Zalecamy korzystanie z Sucuri. Są liderem w branży zabezpieczeń witryn internetowych i najlepszą zaporą WordPress na rynku. Ponieważ mają zaporę witryny internetowej na poziomie DNS, oznacza to, że cały ruch w twojej witrynie przechodzi przez ich serwer proxy, gdzie zły ruch jest filtrowany.

Używamy Sucuri na naszej witrynie internetowej i możesz przeczytać naszą pełną recenzję Sucuri, aby dowiedzieć się więcej.

2. Instalowanie aktualizacji WordPress

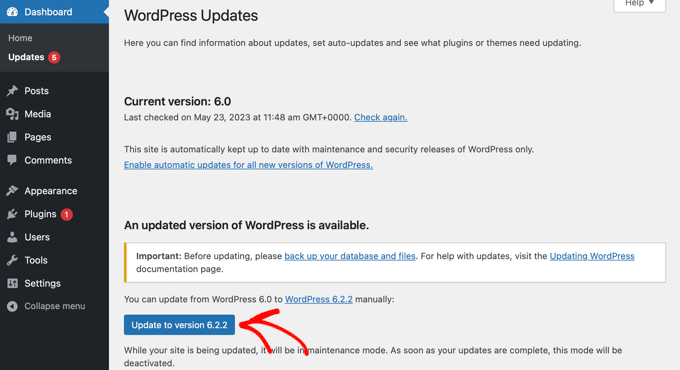

Niektóre popularne ataki brute force aktywnie włączają znane luki w starszych wersjach WordPressa, popularnych wtyczkach WordPressa lub motywach.

Rdzeń WordPressa i większość popularnych wtyczek WordPressa są open source, a luki w zabezpieczeniach są często bardzo szybko poprawiane za pomocą aktualizacji. Jeśli jednak nie zainstalujesz aktualizacji, pozostawisz swoją witrynę internetową podatną na te stare zagrożenia.

Wystarczy przejść do strony Kokpit ” Aktualizacje w obszarze administracyjnym WordPress, aby sprawdzić dostępne aktualizacje. Ta strona pokaże wszystkie aktualizacje dla twojego rdzenia WordPress, wtyczek i motywów.

Aby uzyskać więcej informacji, zapoznaj się z naszymi przewodnikami na temat bezpiecznej aktualizacji WordPressa i prawidłowej aktualizacji wtyczek WordPress.

3. Zabezpieczony katalog administracyjny WordPress

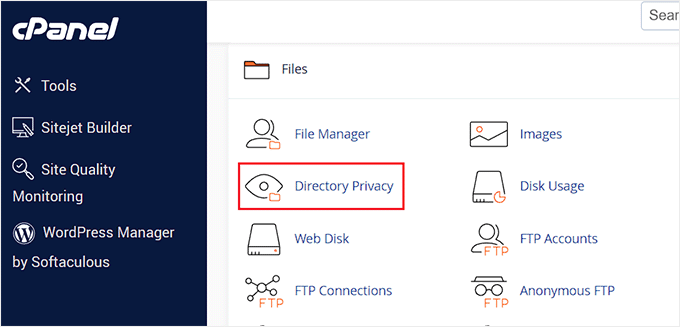

Większość ataków brute force na witrynę WordPress polega na próbie uzyskania dostępu do obszaru administracyjnego WordPress. Możesz dodać zabezpieczenie hasłem do twojego katalogu administracyjnego WordPress na poziomie serwera. Zablokuje to nieautoryzowany dostęp do twojego obszaru administracyjnego WordPress.

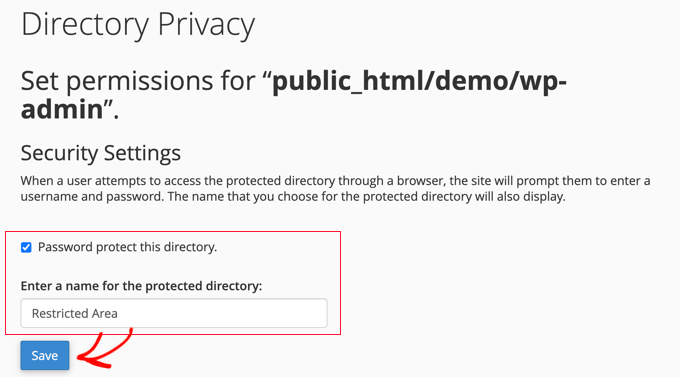

Wystarczy logować się do twojego panelu kontrolnego hostingu WordPress (cPanel) i kliknąć ikonkę “Prywatność katalogów” w sekcji Pliki.

Uwaga: Na naszym zrzucie ekranu używamy Bluehost, ale podobne ustawienia są dostępne również w innych najlepszych firmach hostingowych, takich jak HostGator.

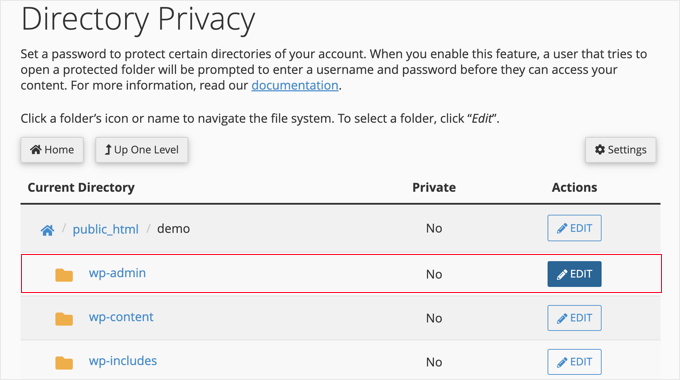

Następnie należy zlokalizować katalog wp-admin.

Po jej znalezieniu należy kliknąć przycisk “Edytuj”.

Na następnej stronie można skonfigurować ustawienia zabezpieczeń dla katalogu.

Najpierw należy zaznaczyć pole “Zabezpieczony hasłem ten katalog”. Następnie wpisz nazwę zabezpieczonego katalogu.

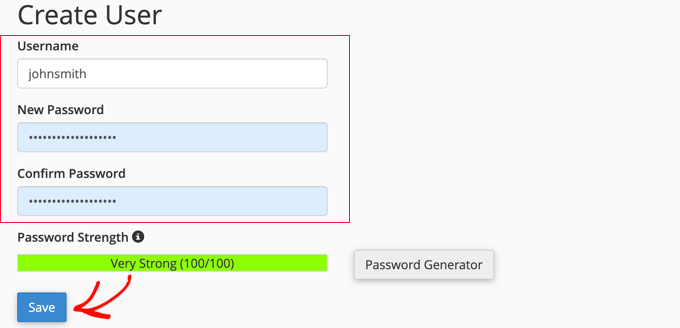

Następnie zostaniesz poproszony o podanie nazwy użytkownika i hasła.

Użytkownik zostanie poproszony o podanie tych informacji przy każdej próbie uzyskania dostępu do tego katalogu.

Po wpiszeniu tych informacji kliknij przycisk “Zapisz”, aby zapisać twoje ustawienia.

Twój katalog administracyjny WordPress jest teraz zabezpieczony hasłem.

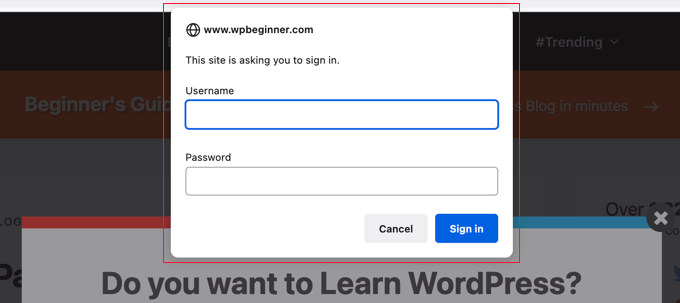

Zobaczysz nowy monit o logowanie, gdy przejdziesz na obszar administracyjny WordPress.

Jeśli napotkasz błąd 404 lub komunikat o zbyt wielu przekierowaniach, musisz dodać następującą linię do twojego pliku .htaccess WordPress:

1 | ErrorDocument 401 default |

Aby uzyskać więcej informacji, zobacz nasz artykuł o tym, jak zabezpieczyć hasłem katalog administracyjny WordPress.

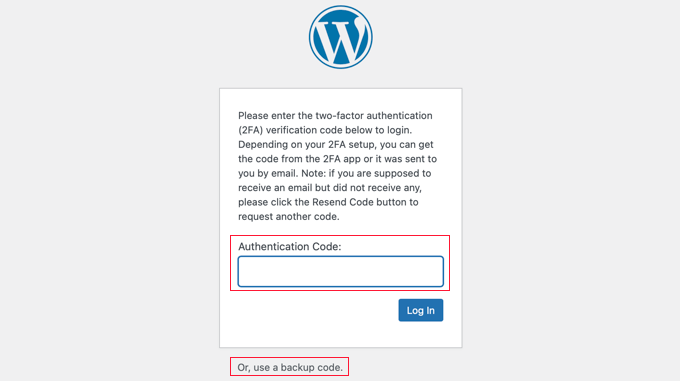

4. Dodaj uwierzytelnianie dwuskładnikowe w WordPress

Uwierzytelnianie dwuskładnikowe dodaje dodatkową warstwę zabezpieczeń do twojego ekranu logowania WordPress. Użytkownicy będą potrzebować swoich telefonów do wygenerowania jednorazowego hasła wraz z danymi uwierzytelniającymi, aby uzyskać dostęp do obszaru administracyjnego WordPress.

Dodanie uwierzytelniania dwuskładnikowego utrudni hakerom uzyskanie dostępu, nawet jeśli uda im się złamać twoje hasło do WordPressa.

Szczegółowe instrukcje krok po kroku można znaleźć w naszym przewodniku na temat dodawania uwierzytelniania dwuskładnikowego w WordPress.

5. Używanie unikatowych i silnych haseł

Hasła są kluczem do uzyskania dostępu do twojej witryny WordPress lub sklepu e-handel. Musisz używać unikatowych, silnych haseł dla wszystkich twoich kont. Silne hasło to kombinacja cyfr, liter i znaków specjalnych.

Ważne jest, aby używać silnych haseł nie tylko do kont użytkowników WordPress, ale także do klienta FTP, panelu sterowania hostingu internetowego i bazy danych WordPress.

Wielu początkujących użytkowników pyta nas, jak zapamiętać te wszystkie unikatowe hasła. Cóż, nie musisz. Dostępne są doskonałe aplikacje do zarządzania hasłami, które w bezpieczny sposób przechowują twoje hasła i automatycznie wypełniają je za ciebie.

Aby dowiedzieć się więcej, zapoznaj się z naszym przewodnikiem dla początkujących na temat najlepszych sposobów zarządzania hasłami dla WordPress.

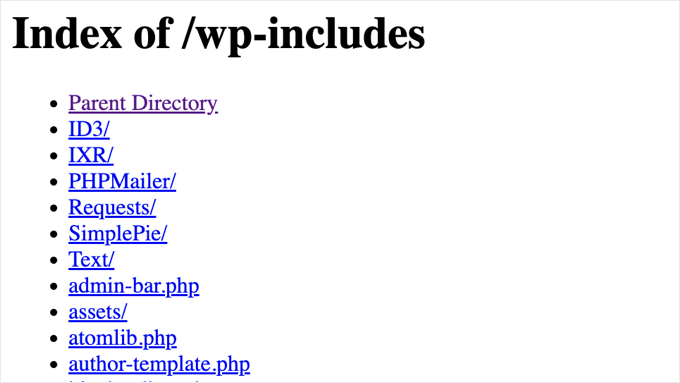

6. Wyłącz przeglądanie katalogów

Domyślnie, gdy twój serwer WWW nie może znaleźć pliku indeksu (takiego jak index.php lub index.html), automatycznie wyświetla stronę indeksu pokazującą treść katalogu.

Podczas ataku brute force hakerzy mogą korzystać z przeglądania katalogów w ten sposób, aby szukać plików podatnych na ataki. Aby to poprawić, musisz dodać następującą linię na dole twojego pliku .htaccess WordPress za pomocą usługi FTP:

1 | Options -Indexes |

Aby uzyskać więcej informacji, zobacz nasz artykuł o tym, jak wyłączyć przeglądanie katalogów w WordPress.

7. Wyłączanie wykonywania plików PHP w określonych katalogach WordPressa

Hakerzy mogą chcieć zainstalować i wykonać skrypt PHP w twoich katalogach WordPress. WordPress jest napisany głównie w PHP, co oznacza, że nie można go wyłączyć we wszystkich katalogach WordPress.

Istnieją jednak pewne katalogi, które nie wymagają żadnych skryptów PHP, takie jak twój katalog uploads WordPress znajdujący się pod adresem /wp-content/uploads.

Można bezpiecznie wyłączyć wykonywanie PHP w katalogu uploads, który jest częstym miejscem wykorzystywanym przez hakerów do ukrywania plików backdoora.

Po pierwsze, musisz otworzyć edytor tekstu, taki jak Notatnik na twoim komputerze i wkleić następujący kod:

1 2 3 | <Files *.php>deny from all</Files> |

Teraz zapisz ten plik jako .htaccess i prześlij go do katalogu /wp-content/uploads/ na twojej witrynie internetowej za pomocą klienta FTP.

8. Instalacja i konfiguracja wtyczki WordPress do tworzenia kopii zapasowych

Kopie zapasowe są najważniejszym narzędziem w twoim arsenale zabezpieczeń WordPress. Jeśli wszystko inne zawiedzie, kopie zapasowe pozwolą ci łatwo przywrócić twoją witrynę internetową.

Większość firm hostingowych WordPress oferuje ograniczone opcje tworzenia kopii zapasowych. Jednak te kopie zapasowe nie są gwarantowane i jesteś wyłącznie odpowiedzialny za tworzenie własnych kopii zapasowych.

Istnieje kilka świetnych wtyczek do tworzenia kopii zapasowych WordPress, które pozwalają zaplanować automatyczne tworzenie kopii zapasowych.

Zalecamy korzystanie z programu Duplicator. Jest on przyjazny dla początkujących i pozwala szybko skonfigurować automatyczne kopie zapasowe i przechowywać je w zdalnych lokalizacjach, takich jak Google Drive, Dropbox, Amazon S3, One Drive i inne.

Dostępna jest również bezpłatna wersja programu Duplicator, z której można skorzystać na początek.

Aby uzyskać instrukcje krok po kroku, możesz postępować zgodnie z tym przewodnikiem, jak wykonać kopię zapasową twojej witryny WordPress za pomocą Duplicatora.

Wszystkie powyższe wskazówki pomogą ci zabezpieczyć twoją witrynę WordPress przed atakami typu brute-force. Aby uzyskać bardziej kompleksową konfigurację zabezpieczeń, należy postępować zgodnie z instrukcjami zawartymi w naszym najlepszym przewodniku po zabezpieczeniach WordPress dla początkujących.

Mamy nadzieję, że ten artykuł pomógł ci dowiedzieć się, jak zabezpieczyć twoją witrynę WordPress przed atakami typu brute-force. Zachęcamy również do zapoznania się z naszym przewodnikiem na temat tego, jak poprawić witrynę WordPress po ataku hakerów, a także z naszą ekspercką listą najlepszych wtyczek do zapory WordPress.

If you liked this article, then please subscribe to our YouTube Channel for WordPress video tutorials. You can also find us on Twitter and Facebook.

Jiří Vaněk

I noticed that you didn’t include the option to change the URL of the WordPress administration in the list. Is there a reason for that? It’s also one of the very good methods to prevent attacks, as attackers won’t know the URL of the website’s administration.

WPBeginner Support

We do not recommend that as that can cause problems with plugins and debugging and does not add greatly to the security of a site.

Admin

Jiří Vaněk

Well, you probably have experience with this. I use it on my blog and have never had a problem on all sites. I assumed that changing the URL might make the administration more secure by not knowing the URL for the attacker, but I’ll take your advice.

Moinuddin Waheed

This is very common problem for wordpress users. most of the times we give little to no concern to protect our website or blog and then complain when something of this kind happens.

I have been a victim of this brute force attack back in 2017 and since then I have ensured to use backup of my full website and two factor authentication to log in.

Is there a way we can identify if any malicious software has been installed or our dashboard has been compromised?

WPBeginner Support

You can use some of the scanner options that we recommend in our article below!

https://www.wpbeginner.com/plugins/how-to-scan-your-wordpress-site-for-potentially-malicious-code/

Admin

Moinuddin Waheed

Thanks for the reply and tutorial recommendation.

I am exploring these guides so as to make a successful wordpress websites agency.

I want to make sure that the websites that I make for my clients should be foolproof of security.

Renuga

HI,

For step-3 admin protection, we need to show the login in WP-admin only but its showing in site also. So, please help us how to show only in WP-admin.

WPBeginner Support

If you mean it is in your widget area you may want to check for a meta widget under Appearance>Widgets

Admin

Dreamandu

I am under the brute force attack right now from different IPs. What can I do to protect my site right now?

WPBeginner Support

You can use any of the methods in this article to start combating the brute force attack

Admin

Chidubem Ezenwa

Yet another helpful guide. Thanks guys.