Czy twoja witryna internetowa WordPress została zhakowana?

Hakerzy często instalują backdoor, aby upewnić się, że mogą wrócić nawet po zabezpieczeniu twojej witryny internetowej. Dopóki nie usuniesz tego backdoora, nic ich nie powstrzyma.

W tym artykule pokażemy, jak znaleźć backdoora w zhakowanej witrynie WordPress i go poprawić.

Jak sprawdzić, czy twoja witryna internetowa została zhakowana?

Jeśli prowadzisz witrynę internetową WordPress, musisz poważnie podejść do kwestii zabezpieczeń. Witryny internetowe są atakowane średnio 44 razy dziennie.

Możesz nauczyć się najlepszych praktyk, aby zabezpieczyć twoją witrynę w naszym najlepszym przewodniku po zabezpieczeniach WordPress.

Ale co zrobić, jeśli twoja witryna została już zhakowana?

Niektóre oznaki włamania na twoją witrynę WordPress to spadek ruchu lub wydajności witryny, utworzone złe odnośniki lub nieznane pliki, zniszczona strona główna, niemożność logowania się, podejrzane nowe konta użytkowników i wiele innych.

Oczyszczanie zhakowanej witryny internetowej może być niezwykle bolesne i trudne. Przeprowadzimy cię przez ten proces krok po kroku w naszym przewodniku dla początkujących, jak poprawić twoją zhakowaną witrynę WordPress. Powinieneś również upewnić się, że przeskanowałeś swoją witrynę w poszukiwaniu złośliwego oprogramowania pozostawionego przez hakerów.

I nie zapomnij zamknąć tylnych drzwi.

Sprytny haker wie, że w końcu oczyścisz swoją witrynę internetową. Pierwszą rzeczą, jaką mogą zrobić, jest zainstalowanie backdoora, aby mogli wkraść się z powrotem po zabezpieczeniu drzwi wejściowych do twojej witryny internetowej WordPress.

Co to jest backdoor?

Backdoor to kod dodany do witryny internetowej, który umożliwia hakerowi dostęp do serwera, pozostając niewykrytym i omijając normalne logowanie. Pozwala on hakerowi odzyskać dostęp nawet po tym, jak znajdziesz i usuniesz wykorzystaną wtyczkę lub lukę w Twojej witrynie internetowej.

Backdoory są kolejnym krokiem hakera po włamaniu się przez użytkownika. Możesz dowiedzieć się, jak mogli to zrobić w naszym przewodniku na temat tego, jak witryny WordPress zostają zhakowane i jak temu zapobiec.

Backdoory często przetrwają aktualizacje WordPressa. Oznacza to, że twoja witryna pozostanie podatna na ataki, dopóki nie znajdziesz i nie poprawisz każdego backdoora.

Jak działają backdoory?

Niektóre backdoory to po prostu ukryte nazwy użytkowników administratora. Pozwalają one hakerowi logować się w normalny sposób, wpisując nazwę użytkownika i hasło. Ponieważ nazwa użytkownika jest ukryta, nie jesteś nawet świadomy, że ktoś inny ma dostęp do twojej witryny internetowej.

Bardziej złożone backdoory mogą pozwolić hakerowi na wykonanie kodu PHP. Ręcznie wysyłają kod do twojej witryny internetowej za pomocą przeglądarki internetowej.

Inne mają pełnoprawny interfejs użytkownika, który pozwala im wysyłać e-maile jako twój serwer hostingowy WordPress, wykonywać zapytania do bazy danych SQL i wiele więcej.

Niektórzy hakerzy pozostawiają więcej niż jeden plik backdoora. Po przesłaniu jednego dodają kolejny, aby zapewnić sobie dostęp.

Gdzie ukryte są backdoory?

W każdym znalezionym przez nas przypadku backdoor był zamaskowany tak, aby wyglądał jak plik WordPress. Kod backdoorów na witrynie WordPress jest najczęściej przechowywany w następujących lokalizacjach:

- Motyw WordPress, ale prawdopodobnie nie ten, którego obecnie używasz. Kod w motywie nie jest nadpisywany podczas aktualizacji WordPressa, więc jest to dobre miejsce na umieszczenie backdoora. Dlatego zalecamy usunięcie wszystkich nieaktywnych motywów.

- Wtyczki WordPress to kolejne dobre miejsce do ukrycia backdoora. Podobnie jak motywy, nie są one nadpisywane przez aktualizacje WordPressa, a wielu użytkowników niechętnie aktualizuje wtyczki.

- Katalog uploads może zawierać setki lub tysiące plików multimedialnych, więc jest to kolejne dobre miejsce do ukrycia backdoora. Blogerzy prawie nigdy nie sprawdzają jego treści, ponieważ po prostu przesyłają obrazek, a następnie używają go we wpisie.

- Plik wp-config. php zawiera poufne informacje używane do konfiguracji WordPressa. Jest to jeden z najczęściej atakowanych plików przez hakerów.

- Katalog wp-includes zawiera pliki PHP wymagane do prawidłowego działania WordPressa. Jest to kolejne miejsce, w którym znajdujemy backdoory, ponieważ większość właścicieli witryn internetowych nie sprawdza, co zawiera ten katalog.

Przykłady znalezionych przez nas backdoorów

Oto kilka przykładów miejsc, w których hakerzy umieścili backdoory. W jednej z witryn, którą wyczyściliśmy, backdoor znajdował się w katalogu wp-includes. Plik nazywał się wp-user.php, co wygląda dość niewinnie, ale plik ten w rzeczywistości nie istnieje w normalnej instalacji WordPress.

W innej instancji znaleźliśmy plik PHP o nazwie hello. php w katalogu uploads. Był on zamaskowany jako wtyczka Hello Dolly. Dziwne jest to, że haker umieścił go w katalogu uploads zamiast w katalogu wtyczek.

Znaleźliśmy również backdoory, które nie używają rozszerzenia pliku .php. Jednym z przykładów był plik o nazwie wp-content.old.tmp, a także znaleźliśmy backdoory w plikach z rozszerzeniem .zip.

Jak widać, hakerzy mogą przyjąć bardzo kreatywne podejście do ukrywania backdoora.

W większości przypadków pliki zostały zakodowane kodem Base64, który może wykonywać różnego rodzaju operacje. Na przykład, mogą dodawać spamerskie odnośniki, dodawać dodatkowe strony, przekierowywać główną witrynę na spamerskie strony i nie tylko.

Mając to na uwadze, przyjrzyjmy się, jak znaleźć backdoora w zhakowanej witrynie WordPress i jak go poprawić.

Jak znaleźć backdoora w zhakowanej witrynie WordPress i go naprawić?

Teraz już wiesz, czym jest backdoor i gdzie może być ukryty. Najtrudniejsze jest jego znalezienie! Po tym, wyczyszczenie go jest tak proste, jak usunięcie pliku lub kodu.

1. Skanowanie w poszukiwaniu potencjalnie złośliwego kodu

Najprostszym sposobem na przeskanowanie twojej witryny internetowej w poszukiwaniu backdoorów i luk w zabezpieczeniach jest wtyczka skanera złośliwego oprogramowania WordPress. Polecamy Sucuri, ponieważ pomogła nam ona zablokować 450 000 ataków na WordPress w ciągu 3 miesięcy, w tym 29 690 ataków związanych z backdoorami.

Oferują bezpłatną wtyczkę bezpieczeństwa Sucuri dla WordPress, która pozwala skanować twoją witrynę internetową w poszukiwaniu typowych zagrożeń i wzmocnić zabezpieczenia WordPress. Płatna wersja zawiera skaner po stronie serwera, który działa raz dziennie i szuka backdoorów i innych problemów związanych z zabezpieczeniami.

Świetną alternatywą dla Sucuri jest MalCare, który ma funkcję automatycznego usuwania złośliwego oprogramowania. Usuwa ona wszystkie pliki złośliwego oprogramowania, w tym backdoory, z twojej witryny internetowej.

Dowiedz się więcej z naszego przewodnika na temat skanowania twojej witryny WordPress w poszukiwaniu potencjalnie złośliwego kodu.

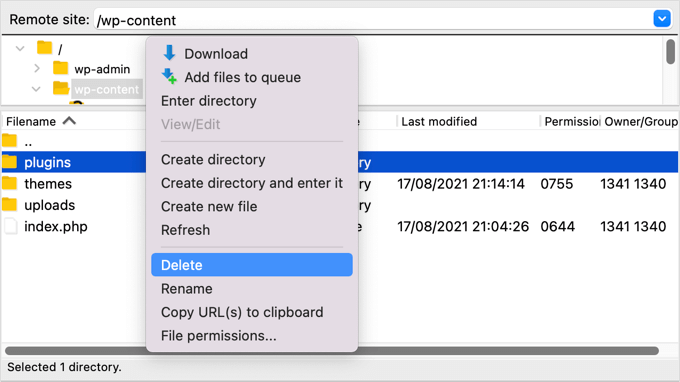

2. Usuń katalog z twoimi wtyczkami.

Przeszukiwanie katalogów twoich wtyczek w poszukiwaniu podejrzanych plików i kodu jest czasochłonne. A ponieważ hakerzy są tak podstępni, nie ma gwarancji, że znajdziesz backdoora.

Najlepszą rzeczą, jaką możesz zrobić, jest usunięcie katalogu wtyczek, a następnie ponowna instalacja twoich wtyczek od zera. Jest to jedyny sposób, aby upewnić się, że w twojej wtyczce nie ma backdoorów.

Dostęp do twojego katalogu wtyczek można uzyskać za pomocą klienta FTP lub menedżera plików hosta WordPress. Jeśli nie korzystałeś wcześniej z FTP, możesz zapoznać się z naszym przewodnikiem na temat korzystania z FTP do przesyłania plików do WordPress.

Będziesz musiał użyć oprogramowania, aby przejść do katalogu wp-content twojej witryny internetowej. Tam należy kliknąć prawym przyciskiem myszy katalog wtyczek i wybrać opcję “Usuń”.

3. Usuń katalog z twoimi motywami.

W ten sam sposób, zamiast tracić czas na szukanie backdoora wśród plików twojego motywu, lepiej po prostu je usunąć.

Po usunięciu folderu wtyczek, po prostu zaznacz katalog motywów i usuń go w ten sam sposób.

Nie wiadomo, czy w tym katalogu był backdoor, ale jeśli tak, to już go nie ma. Zaoszczędziłeś czas i wyeliminowałeś dodatkowy punkt ataku.

Teraz możesz ponownie zainstalować dowolny motyw.

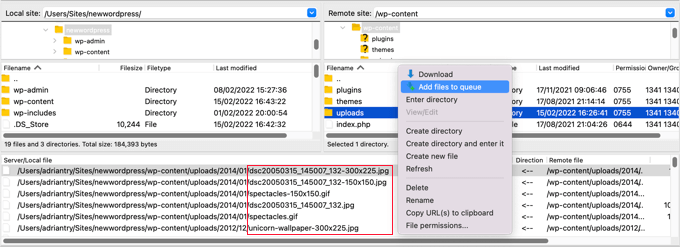

4. Przeszukaj katalog Uploads w poszukiwaniu plików PHP.

Następnie należy przejrzeć katalog uploads i upewnić się, że nie ma w nim żadnych plików PHP.

Nie ma dobrego powodu, aby plik PHP znajdował się w tym katalogu, ponieważ jest on przeznaczony do przechowywania plików multimedialnych, takich jak obrazki. Jeśli znajdziesz tam plik PHP, powinien on zostać usunięty.

Podobnie jak foldery wtyczek i motywów, folder uploads znajduje się w katalogu wp-content. Wewnątrz folderu znajdziesz wiele katalogów dla każdego roku i miesiąca, w którym przesłałeś pliki. Będziesz musiał sprawdzić każdy katalog pod kątem plików PHP.

Niektóre klienty FTP oferują narzędzia, które przeszukują katalog rekurencyjnie. Na przykład, jeśli korzystasz z FileZilla, możesz kliknąć katalog prawym przyciskiem myszy i wybrać opcję “Dodaj pliki do kolejki”. Wszystkie pliki znalezione w podkatalogach katalogu zostaną dodane do kolejki w dolnym panelu.

Możesz teraz przewijać listę w poszukiwaniu plików z rozszerzeniem .php.

Alternatywnie, zaawansowani użytkownicy, którzy są zaznajomieni z SSH, mogą napisać następujące polecenie:

1 | find uploads -name "*.php" -print |

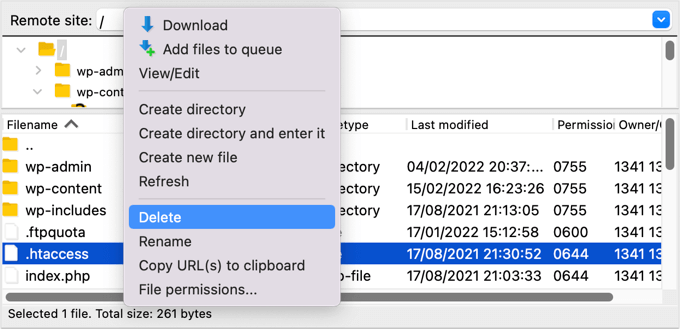

5. Usunąć plik .htaccess

Niektórzy hakerzy mogą dodawać kody przekierowujące do twojego pliku .htaccess, które będą wysyłać odwiedzających do innej witryny internetowej.

Korzystając z klienta FTP lub menedżera plików, po prostu usuń plik z katalogu głównego twojej witryny internetowej, a zostanie on automatycznie odtworzony.

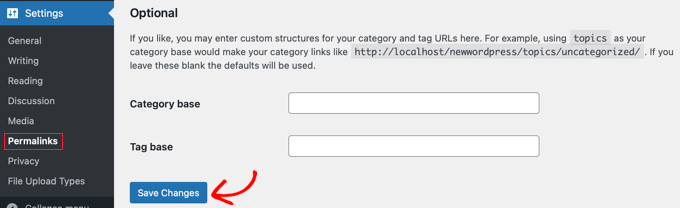

Jeśli z jakiegoś powodu nie zostanie on odtworzony, powinieneś przejść do Ustawienia ” Bezpośrednie odnośniki w twoim panelu administracyjnym WordPress. Kliknięcie przycisku “Zapisz zmiany” spowoduje zapisanie nowego pliku .htaccess.

6. Sprawdź plik wp-config.php

Plik wp-config. php to rdzeń WordPressa, który zawiera informacje umożliwiające WordPressowi komunikację z bazą danych, klucze zabezpieczeń dla twojej instalacji WordPressa oraz opcje deweloperskie.

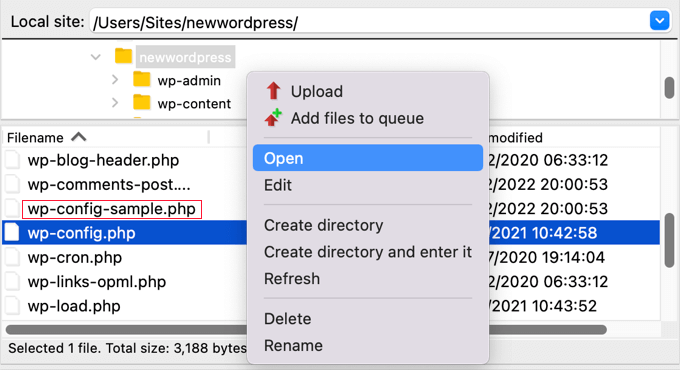

Plik znajduje się w katalogu głównym twojej witryny internetowej. Możesz zobaczyć treść pliku, wybierając opcje Otwórz lub Edytuj w twoim kliencie FTP.

Teraz powinieneś uważnie przyjrzeć się treści pliku, aby sprawdzić, czy jest coś, co wygląda na nie na miejscu. Pomocne może być porównanie pliku z domyślnym plikiem wp-config-sample.php, który znajduje się w tym samym katalogu.

Powinieneś usunąć każdy kod, co do którego masz pewność, że do niego nie należy.

7. Przywracanie kopii zapasowej witryny internetowej

Jeśli regularnie tworzyłeś kopie zapasowe swojej witryny internetowej i nadal obawiasz się, że nie jest ona całkowicie czysta, przywrócenie kopii zapasowej jest dobrym rozwiązaniem.

Będziesz musiał całkowicie usunąć swoją witrynę internetową, a następnie przywrócić kopię zapasową wykonaną przed włamaniem na twoją stronę. Nie jest to opcja dla każdego, ale da ci 100% pewności, że twoja witryna jest bezpieczna.

Aby uzyskać więcej informacji, zapoznaj się z naszym przewodnikiem dla początkujących na temat przywracania WordPressa z kopii zapasowej.

Jak zapobiegać włamaniom w przyszłości?

Teraz, gdy oczyściłeś swoją witrynę internetową, nadszedł czas, aby poprawić zabezpieczenia witryny, aby zapobiec włamaniom w przyszłości. Nie opłaca się być tanim lub apatycznym, jeśli chodzi o zabezpieczenia witryny internetowej.

1. Regularnie twórz kopie zapasowe swojej witryny internetowej

Jeśli jeszcze nie tworzysz regularnych kopii zapasowych twojej witryny internetowej, to dziś jest dzień, aby zacząć.

WordPress nie posiada wbudowanego rozwiązania do tworzenia kopii zapasowych. Istnieje jednak kilka świetnych wtyczek do tworzenia kopii zapas owych WordPress, które umożliwiają automatyczne tworzenie kopii zapasowych i przywracanie Twojej witryny internetowej WordPress.

Duplicator to jedna z najlepszych wtyczek do tworzenia kopii zapasowych WordPress. Pozwala ona skonfigurować automatyczne harmonogramy tworzenia kopii zapasowych i pomoże przywrócić twoją witrynę WordPress, jeśli stanie się coś złego.

Dostępna jest również bezpłatna wersja programu Duplicator, której można używać do ręcznego tworzenia kopii zapasowych.

Aby uzyskać instrukcje krok po kroku, zapoznaj się z naszym przewodnikiem na temat tworzenia kopii zapasowych twojej witryny WordPress za pomocą Duplicatora.

2. Zainstaluj wtyczkę zabezpieczeń

Nie możesz monitorować wszystkiego, co dzieje się na twojej witrynie internetowej, gdy jesteś zajęty pracą nad swoim biznesem. Dlatego zalecamy korzystanie z wtyczki zabezpieczeń, takiej jak Sucuri.

Polecamy Sucuri, ponieważ są dobrzy w tym, co robią. Zgadzają się z tym najważniejsze publikacje, takie jak CNN, USA Today, PC World, TechCrunch, The Next Web i inne. Ponadto sami polegamy na tej firmie, aby zapewnić bezpieczeństwo WPBeginner.

3. Zabezpieczenie logowania do WordPressa

Ważne jest również, abyś sprawił, że twój login WordPress będzie bardziej zabezpieczony. Najlepszym sposobem na rozpoczęcie jest wymuszenie używania silnych haseł, gdy użytkownicy tworzą konto w twojej witrynie internetowej. Zalecamy również rozpoczęcie korzystania z narzędzia do zarządzania hasłami, takiego jak 1Password.

Następną rzeczą, którą powinieneś zrobić, jest dodanie uwierzytelniania dwuskładnikowego. Zabezpieczy to twoją witrynę internetową przed skradzionymi hasłami i atakami siłowymi. Oznacza to, że nawet jeśli haker zna twoją nazwę użytkownika i hasło, nadal nie będzie w stanie logować się do witryny internetowej.

Wreszcie, powinieneś ograniczyć próby logowania w WordPress. WordPress pozwala użytkownikom wpisz hasła tyle razy, ile chcą. Zablokowanie użytkownika po pięciu nieudanych próbach logowania znacznie zmniejszy szansę hakera na rozpracowanie twoich danych logowania.

4. Zabezpieczony obszar administracyjny WordPressa

Zabezpieczenie obszaru administracyjnego przed nieautoryzowanym dostępem pozwala zablokować wiele typowych zagrożeń bezpieczeństwa. Mamy długą listę wskazówek, jak zapewnić bezpieczeństwo administratora WordPress.

Można na przykład zabezpieczyć hasłem katalog wp-admin. Dodaje to kolejną warstwę ochrony do najważniejszego punktu wejścia do twojej witryny internetowej.

Możesz również ograniczyć dostęp do obszaru administracyjnego do adresów IP używanych przez twój zespół. Jest to kolejny sposób na zablokowanie hakerów, którzy odkryją twoją nazwę użytkownika i hasło.

5. Wyłączanie edytorów motywów i wtyczek

Czy wiesz, że WordPress posiada wbudowany edytor motywów i wtyczek? Ten zwykły edytor tekstowy umożliwia edycję twojego motywu i plików wtyczek bezpośrednio z kokpitu WordPress.

Chociaż jest to pomocne, może prowadzić do potencjalnych problemów z zabezpieczeniami. Na przykład, jeśli haker włamie się do twojego obszaru administracyjnego WordPress, może użyć wbudowanego edytora, aby uzyskać dostęp do wszystkich danych WordPress.

Następnie będą mogli dystrybuować złośliwe oprogramowanie lub przeprowadzać ataki DDoS z twojej witryny internetowej WordPress.

Aby poprawić zabezpieczenia WordPressa, zalecamy całkowite usuwanie wbudowanych edytorów plików.

6. Wyłączanie wykonywania PHP w niektórych katalogach WordPressa

Domyślnie skrypty PHP mogą być uruchamiane w dowolnym katalogu na twojej witrynie internetowej. Możesz zwiększyć bezpieczeństwo swojej witryny internetowej, wyłączając wykonywanie PHP w katalogach, które tego nie wymagają.

Na przykład WordPress nigdy nie musi uruchamiać kodu przechowywanego w twoim katalogu uploads. Jeśli wyłączysz wykonywanie PHP dla tego katalogu, haker nie będzie w stanie uruchomić backdoora, nawet jeśli uda mu się go tam załadować.

7. Aktualizuj swoją witrynę internetową

Każda nowa wersja WordPressa jest bezpieczniejsza od poprzedniej. Za każdym razem, gdy zgłaszana jest luka w zabezpieczeniach, rdzeń zespołu WordPress pilnie pracuje nad wydaniem aktualizacji, która poprawi ten problem.

Oznacza to, że jeśli nie aktualizujesz WordPressa, używasz oprogramowania ze znanymi lukami w zabezpieczeniach. Hakerzy mogą wyszukiwać witryny internetowe działające w starszej wersji i wykorzystywać luki, aby uzyskać dostęp.

Dlatego zawsze powinieneś używać najnowszej wersji WordPressa.

Aktualizuj nie tylko WordPress. Musisz również upewnić się, że twoje wtyczki i motywy WordPress są obecne, aktualne.

Mamy nadzieję, że ten poradnik pomógł ci dowiedzieć się, jak znaleźć i poprawić backdoora w zhakowanej witrynie internetowej WordPress. Możesz również dowiedzieć się, jak przenieść WordPress z HTTP na HTTPS lub sprawdzić naszą listę błędów WordPress i jak je poprawić.

If you liked this article, then please subscribe to our YouTube Channel for WordPress video tutorials. You can also find us on Twitter and Facebook.

Jiří Vaněk

It is also very good practice to contact the web server provider. They often have sophisticated malware detection tools and are able to scan the entire web and send a dump of infected files. This is what I would possibly recommend doing any time a website hacking problem turns out to be true. A provider can help a lot with this if they have good customer support.

Paul Booker

If you have version control installed on your web server –– it is possible to very quickly determine if any of your files have changed, or additional files have been added, by running a simple command in your shell terminal.

If you are using Git for version control you just need to type “git status” into your shell terminal, to find out what has been hacked. You can the delete all of the changes with one command “git checkout — .”

If you don’t have version control you can basically just write a simple command “list all files modified in the last 7 days” which would be “find ./ -type f -mtime -7” and again you can find out what has been hacked. You can then manually delete the changes.

WPBeginner Support

While possible, that is not a beginner friendly method so we do not recommend it for most users.

Admin

Vivek Tripathi

Hello Sir in our maximum sites there was malicious codes injected but I Haven’t find these anywhere in database. In my all sites there was automatically malicious pages generated and it will shown on google and these pages were not shown in my wordpress dashboard and in posts sections.

Please Help me to find codes and get secured from this hacking I have losted many traffic from my WordPress site.

Please Help Me!

WPBeginner Support

Hi Vivek,

Please see our article on how to clean a hacked WordPress site.

Admin

Abraham

This is really the BEST post there is about “unhacking” your website, I don’t know if it worked completely with my site but I really do hope so.

Thanks so much guys!!

Azwan Abdullah

Hi! I need some opinion. I’ve enabled open registration and set the default role as subscriber. From my understanding, this role can only have read capabilities. Means that they can only read posts on my blog, and comments. Am I right?

The purpose I’m doing this because I want to allow only registered people to comment. Ironically, I’m using some live traffic logger, which can track requests in to or out of my website. I noticed that the registered user is using anonymous IP from TOR network. They seems registering by accessing the register page directly, not by usual means.

Therefore, is it usually safe to let them? Does they (subscriber) has the capability to upload something on uploads or any folder on system? Since they can also have limited access to admin dashboard, can view wp version, is it considerably safe?

I hope someone and wpbeginner staff can respond these. Thanks in advance.

WPBeginner Support

Hi Azwan,

You need to protect your website from spam user registrations.

Admin

Pradeep Gauda

Hi ,

I found my word press website title changed by some hacker group as they mentioned . So checked my security plugins wordfence , did the scan but nothing found . How can they affecting the page title continue and what should i do for that .

Colin

Hi

Sucuri & WP Clone uses the Uploads folder so what are we suppose to do there?

Also Exploit Scanner is coming up with loads of files that it doesn’t recognise and the plugin is up to date. Maybe the algorithm is not up to date with the latest version of WordPress so deleted it.

Sucuri has found no problems but it is the free version, Wordfence have found no errors either so I don’t trust Exploit Scanner at the moment.

Colin

Jo

Thank you for a very informative and helpful article. I was able to finally understand what happened to my website ( thousands of malicious index.php files).

I avoided having to pay an extortion price to sitelock to repair my site, by simply installing a (clean) backup.

And now, I will make sure to install hundreds of antivirus plugins. Had not realised that my webhost bluehost did not include any basic level of security.

Mehreen

Hi,

I understand this article is quite old now, but I’ll comment and try if I get response.

My site was recently compromised and after using free Sucuri, I switched to Wordfence. The latter helped me track all my files containing malicious code. No particular reason to not use Sucuri, I was just trying different options.

What are your views on wordfence vs sucuri? Paid versions.

Thanks.

WPBeginner Support

Hi Mehreen,

They both offer good security. We recommend Sucuri because they offer cloud based website application firewall, which not only protects your website but also improves performance. Wordfence offers an application level firewall which runs on your server. See our article on best WordPress firewall plugins for more details.

Admin

Mohammed Jaid Ansari

Hi

When i type my website address it will open and after some time he will redirect to other website. and in mobile when i type my website address directly he will redirect to google play store. and google also showing this website may be hacked. how i can solved this problem.

WPBeginner Support

Hi,

See our guide on how to clean a hacked WordPress site.

Admin

Christine

I cannot get in to my WordPress website. I spoke with the server’s tech support and they said the problem is not on their end, and they suspect the site has been compromised by malware. However, I am not able to log in the site to check anything. Any advice?

WPBeginner Support

Hey Christine,

Have you tried resetting password? Also see our guide on what to do when you are locked out of admin area.

Admin

greekouzina

Hi all,

my website was hacked and i found many .php files like kebin.php kevin.php with eval and base64 code inside.

The worst thing is that my site was blacklisted and also the external references to the link are so many!

I noticed about 5 foreign IP’s that look into that reference files!

What can i do to cut off these references?

I have sucuri free version cause my blog is amateur blog and i dont have money to spend.

TIA

WPBeginner Support

Cleaning an infected website can be a bit difficult for most beginners. You can try steps mentioned in our guide on fixing your hacked WordPress site.

Admin

Sandy

someone hacking my admin panel again and again. I recovered but still he is hacking my admin-panel. I dnt know how to solve. Please kindly contact me for a solution.

Leo Dimilo

Just got finished cleaning up a client’s website. One of the things that this article doesn’t address is the fact that you may have to go up a level in your server’s folder to find the backdoor. In other words, you could delete everything in your /html file on your server and restart with a fresh reinstall and still have a backdoor in because it is in a different folder on your server one level up….

Saad Amir

Dear,

My website is hacked by someone. Only hack my posts, when i click on post for preview it would not be open, open as blank page.

Please help me, what is the main problem how i can solve it

WPBeginner Support

Try switching to a default WordPress theme like twenty sixteen and deactivate all your WordPress plugins. Try to preview a post, if it opens fine, then your theme or one of the plugins on your website is causing the issue. If the problem persists, then follow the steps described above.

Admin

Joy Healey

Hi,

This sounds to be really useful, but I’m struggling (on their website) to find the option you mention:

“They will monitor your site, and clean it up if you ever get hacked. It comes out to be like $3 per month per site if you get the 5 site plan.”

Could you point me in the right direction, please – with your affiliate link, of course?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Thanks for a helpful article, Joy

Joy Healey

Answering my own question above…. I checked with Sucuri and sadly the 5 site plan referred to in this post no longer exists.

Robin Jennings

Great article- Sucuri is a fantastic program. It isn’t the cheapest option but they are onto issues within hours and a fix shortly after.

I’ve found a few exploits on clients website in the public_html/images file lately.

Thomas

Hey there,

for guys who are familiar with ssh: what I do if there are hack problems is having backups ready for my complete websites and just compare the complete backup with the current state of the live project.

Still the corrupt files can be ‘sleeping’ in there for weeks or months, so it’s not 100% safe that one will find all the hack(ed) files, but it’s often a good indicator, where to look. This way I noticed 3 new files in a long time not updated avada(theme) project inside the revolution slider plugin.

Just my 2 cents :). Have a nice day,

Thomas

Jon Schear

You can use the Sucuri scanner for free, but it is very complex with the results you get.

Rodney Wild

Came across another signature: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

if you find the above statement, remove from the “if” right till the end of the line and that will fix that one file. I found this in almost every file though so you are going to have to use a global find and replace program. I use FNR.EXE but there are others. This one will also infect multiple websites in the same tree.

Kushal Jayswal

Anyone noticed recent attack before a weak on major servers. I am using Hostgator hosting services. My sites were down for a day. One of my friend is using Bluehost and his sites were down for 4-5 days.

I couldn’t find news about this on Google.

Did anyone notice?

Michael

Great Post, still relevant. I got malware the other day and downloaded my site to my computer. I sorted the files by “last modified” which showed me the pages that had been compromised.

I compared these files with backup files and was able to track down the malware!

Azman

Nice post, I recently run exploit scanner and it found many malicious or suspecious codes in my site like eval and base64_decode. What should I do in this case do I need to setup my whole database from starting. I can do this because my site is not full of content.

But I am not very familiar with php, so help me.

WPBeginner Support

Exploit scanner lets you know where it found the malicious code. If it is in a theme or plugin file, then you can simply delete those theme and plugin files. After that you can download and upload fresh copies of those files to your site. If it is in database and you can start fresh then do that. Other wise there are ways to clean the code from database too.

Admin

Dionisis Karampinis

Very nice article many thanks! I have used Exploit Scanner and currently im having BPS Security

Matthew Baya

Nice article. I’ve found on infected WP sites they consistently seem to put a file named https.php in the wp-includes folder. I also found on my shared hosting server they will hop from one infected account to find other world readable wp-config.php files in other WP installs and will use the database information there to create admin accounts on other WP installs. Thus I’d add that any one whose been hacked should change their database credentials and also lock down wp-config.php as much as possible, ideally limiting it so only the webserver user (and the owner) can access it.

I’ve been using wordfence to clean infected sites and have been very happy with is, though I recently found it’s no longer noticing the /wo-includes/https.php file I mentioned earlier. I’ve contacted them about this since i know in the past it did notice these

Nora McDougall-Collins

I recent infection I had to deal with infected all the index.php files.

qammar

Very helpfull and informative article.

one of my client website/blog was infected with malware was ‘reported attached page’ by google. first I tried sucuri sitecheck tool to identify the infected files/badware but they only show this result of scan

web site: blog.myclientwebsite.com/

status: Site blacklisted, malware not identified

web trust: Site blacklisted.

This do not any help, as we already know the site is black list and then I scan all the data on domain and found following two files infected

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

I am posting this for other people to look for these files, if their website is infected and reported as attack page.

Cheers,

qammar feroz

Editorial Staff

The free Sucuri scanner doesn’t do server side scanning. If you actually pay for Sucuri, not only it protects you, but they will do the cleanup for you if anything happens.

Admin

Nora McDougall-Collins

Thanks for the excellent article! I have passed it along to my web development students through Facebook!

Also, one of my student’s site was hacked and shut down by the web host for the second time. It looks like he had being doing his database backups. So, it looks like we will have to copy and paste his posts directly into the Dashboard from the database dump. What fun!

Nora McDougall-Collins

Sorry for the incomplete information – he had NOT been doing database backups. So, we will have to dump the database and copy and paste into the new install.

Patricio Proaño

Excellent! Thank’s for the info, very useful!!

Pat Fortino

You don’t have to pay securi anyting to scan your site. You can scan as many sites as you want for free. That scan will tell you where the hacks are.

Editorial Staff

Not quite correct. Yes, they have a free scanner, but it only checks if the hacks have a front-end impact. For example, it will say that you have malware injections in your front-end, but it will NOT tell you where the backdoor is hiding and such. There are times that you might clean up the hacks results, but the backdoor still stays even after the cleanup. Then when it comes back, you are left to wonder why.

Admin

Andrew

Nice guide. Have you looked at Wordfence (http://www.wordfence.com/)? I’ve put a lot of customers on to it and they rave about it.

Cheers,

Andrew

Editorial Staff

Never needed to try it. Sucuri is highly recommended by many big brands. Having using them for a while, we can say that they are very good.

Admin

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

this was EXACTLY what I needed!! I’ve been trying to figure out how a hacker kept getting into one of the sites I maintain… it was just this one site, none of my other sites were being hacked. I found it with your help. It was hiding in a Pinterest plugin.

thanx again