想像してみてほしい:WordPressのサイトをチェックしようとしたら、突然、怪しいギャンブルサイトや怪しい医薬品のページに飛ばされたとします。

サイトがハッキングされたことに気づき、心が沈む。😱

私たちは、この状況がどれほど恐ろしく、苛立たしいものかをよく知っている。しかし、まずは深呼吸をしてください。

あなたのサイトは救うことができます。私たちは復旧プロセスのすべてのステップをご案内します。訪問者にスパムリダイレクトが表示されたり、Googleから「このサイトはハッキングされている可能性があります」という恐ろしい警告が表示されたりしても、私たちにお任せください。

この投稿では、WordPressからスパムサイトへのリダイレクトを止める実証済みの方法を2つご紹介します。

WordPressサイトがスパムにリダイレクトされるのはなぜですか?

スパムリダイレクトは、ハッカーがWordPressサイトに悪意のあるコードを注入することで発生します。このコードは、広告やフィッシング詐欺、マルウェアが満載の不要なサイトに訪問者を送ります。

ハッカーは、あなたのサイトにアクセスするために、次のようなさまざまな方法を使用することができます:

- 感染したプラグインとテーマ:不正なソースからダウンロードされたプラグインやテーマ(無効化されたWordPressテーマやプラグイン)は、マルウェアやスパムリダイレクトの一般的な原因です。

- 脆弱なパスワード:攻撃者は弱い管理者パスワードを推測したり盗んだりしてサイトをコントロールし、ユーザーをスパムサイトにリダイレクトさせる悪意のあるコードを挿入することができます。

- 未パッチのセキュリティホール:WordPressのコア、プラグイン、テーマが古い場合、ハッカーは既知の脆弱性を悪用して悪意のあるコードを追加することができます。

- 非表示のバックドア:目に見えるマルウェアを削除しても、ハッカーは非表示のアクセスポイントを残し、後でサイトに再感染させることがあります。これをバックドアと呼ぶ。

多くのサイトオーナーは、訪問者から苦情が来たり、検索エンジンが警告を発するまで、サイトがハッキングされたことに気づきません。早ければ早いほど、被害は少なくて済みます。

この投稿では2つの方法を取り上げるが、使いたい方法へは以下のジャンプリンクから自由に移動できる:

まずは、初心者や非技術ユーザー、中小企業のオーナーにとって簡単な、お勧めのソリューションを紹介しよう。

方法1:ハッキングされたサイトの修復サービスを利用する(推奨🎯)。

サイトが侵害された場合、一刻を争います。あなたのサイトがスパムサイトにリダイレクトされるたびに、訪問者を失い、評判を落とし、Googleのペナルティを受ける可能性があります。

これが、多くのサイトオーナーがプロの修理サービスを選択する理由です – オンラインに復帰するための最も迅速で安全な方法です。

専門家のソリューション

ほとんどのWordPressユーザーにとって、スパム・リダイレクトを除去する最も簡単な方法は、当社の専門的なハッキングサイト修復サービスを利用することです。

1回限りの料金で、WordPressのセキュリティ専門家チームがお客様のサイトをクリーンアップし、スパムサイトにリダイレクトする悪質なコードを削除します。

当社のハッキングサイト修復サービスには、いくつかの主な利点があります:

- 何千ものハッキングサイトに対応した専門技術者

- 緊急対応とタイムリーな修理

- マルウェアの完全駆除とセキュリティ強化

- サイトのクリーンアップ後のバックアップ

- 誤ってサイトを損傷するリスクがない

また、お客様のWordPressサイトを修正できなかった場合は、30日間の保証と全額返金をさせていただきます。

専門家の助けが必要ですか?ハッキングされたサイトの修復サービスのページをご覧ください。

方法2:WordPressスパムサイトのリダイレクトを手動で修正する(DIYユーザー)

WordPressの操作に慣れていて、自分自身で物事を処理したい場合は、包括的なステップバイステップガイドを作成しました。

私たちは、クリーンアップの各プロセスを順を追って説明し、何をすべきか、なぜそれが重要なのかを説明します。

⚠️ 注意:DIYによる修正は可能ですが、WordPressのセキュリティに精通していない場合は危険です。一歩間違えれば、問題を悪化させたり、データの損失につながる可能性がある。

ℹ️ 重要:バックアップ・リストアポイントの作成

修理を始める前に、サイトの最近のバックアップがあることを確認してください。何か問題が発生した場合、復元ポイントが必要になります。

Duplicatorを使用することをお勧めします。Duplicatorは簡単にサイトをバックアップし、復元することができます。Duplicatorは簡単にウェブサイトをバックアップし、復元することができます。詳しくはDuplicatorのレビューをご覧ください。

注:Duplicatorには無料版もあります。試してみることもできますが、より多くの機能を提供する有料プランへのアップグレードをお勧めします。

サイト修復の準備が整ったところで、スパム・リダイレクトの修復を始めましょう。

ステップ1: ウェブサイトのマルウェアスキャン

マルウェアスキャンは、ビーチで金属探知機を使うようなものだと考えてください – サイトのファイルに埋もれた非表示の脅威を見つけるのに役立ちます。

私たちの経験によると、スパム・リダイレクトは予期せぬ場所に非表示になることが多く、徹底的なスキャンが不可欠です。

幸いなことに、WordPressには優れたセキュリティ・プラグインがあり、それを使ってサイトをスキャンすることができる。

ここでは、効果的なマルウェアスキャンを実行する方法を説明する。

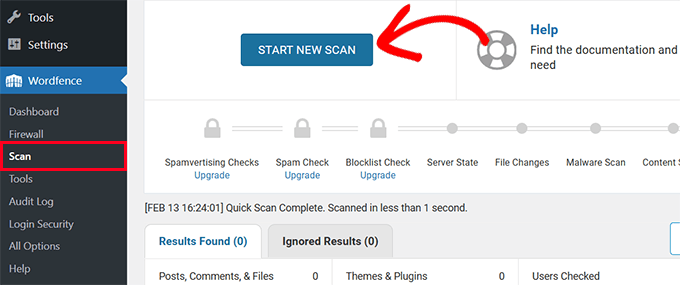

まず、信頼できるセキュリティ・プラグイン(Sucuri Securityや Wordfenceなど)をインストールする必要がある。この投稿では、Wordfenceでスキャンを実行する方法を紹介しますが、どのセキュリティ・プラグインを使用していても手順は同じです。

まず、お好みのセキュリティ・プラグインをインストールする必要があります。詳しくは、WordPressプラグインのインストール方法をご覧ください。

次に、プラグインメニューの「スキャン」セクションに移動し、包括的なサイトスキャンを実行します。保存されているデータやファイルの量によっては、スキャン完了までに時間がかかる場合があります。

それが終わると、スキャン結果が表示されます。

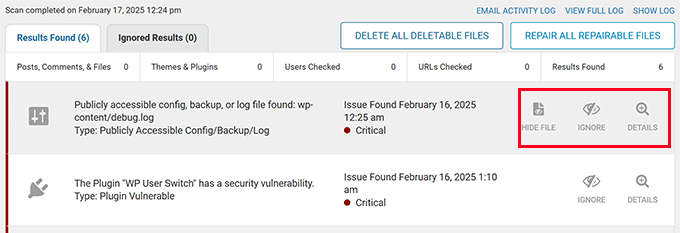

結果を注意深く見直し、深刻な問題、重大な問題、その他の問題を探す。問題をクリックすると詳細が表示されます。

ここで、ほとんどのセキュリティプラグインは、その問題に対処する方法についても説明します。

WordPressのセキュリティ・スキャナーは、最も悪名高いマルウェアやリダイレクト・ハックのいくつかをキャッチすることに長けている。うまくいけば、スパムリダイレクトの原因となるコードを見つけることができるだろう。

💡 プロのアドバイス: 1つのスキャナーだけに頼らない。異なるセキュリティ・ツールは、異なるタイプのマルウェアを捕捉します。少なくとも2つの異なるスキャンソリューションを使用することをお勧めします。

ステップ2:不審な管理ユーザーをチェックする

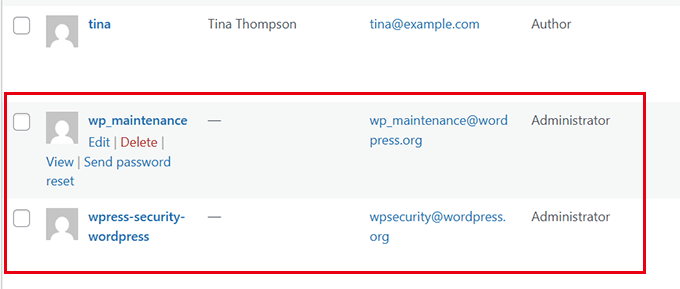

ハッカーは、サイトへのアクセスを維持するために、しばしば非表示の管理者アカウントを作成します。これらのアカウントは、一見何の変哲もないユーザ名であったり、システムアカウントに偽装されていたりします。

私たちは、ハッカーが巧妙に偽装した管理者ユーザー・アカウントを個別に作成するケースを見てきました。また、マルウェアが何十もの管理者アカウントを作成したケースも見てきました。

以下の手順に従って、不審なユーザーを特定し、削除してください。

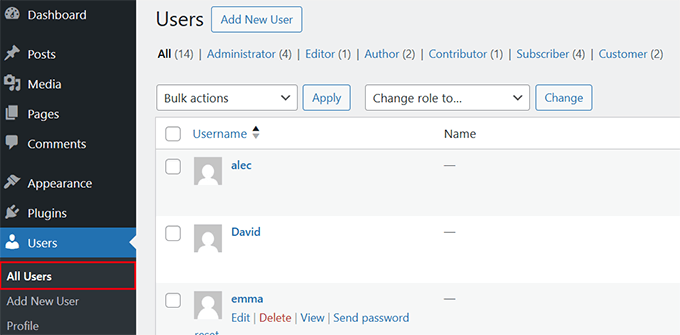

WordPress 管理ダッシュボードのユーザー ” すべてのユーザーページに移動します。

ここで、見覚えのないアカウントを探す必要がある。乱数や奇妙なユーザーネームのアカウント、システムアカウントのふりをしたアカウントなどだ。

次に、そのアカウントの下にある「削除」をクリックして、疑わしいアカウントをすぐに削除する。

⚠️警告:ハッカーの中には、”admin_support “や “wp_maintenance “のようなWordPressの一般的な権限グループにちなんだアカウント名をつける者もいます。システムっぽいユーザー名には特に警戒してください。

不審なユーザーアカウントを確認して削除したら、次のステップに進むことができます。

ステップ3:ハッキングされたWordPressファイルを置き換える

ウイルスに感染したハードドライブをクリーンなものに交換するのと同じように、WordPressのコアファイルのクリーンバージョンを復元する必要がある。

サイトのコンテンツ、画像、テーマ、プラグインには影響しませんのでご安心ください。

安全なファイル交換のためのテスト済みプロセスをご紹介します。

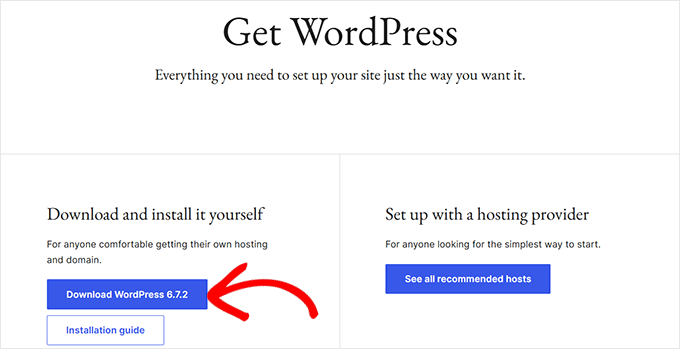

まず、WordPress.orgからWordPressをダウンロードし、コンピューター上でファイルを解凍する必要があります。

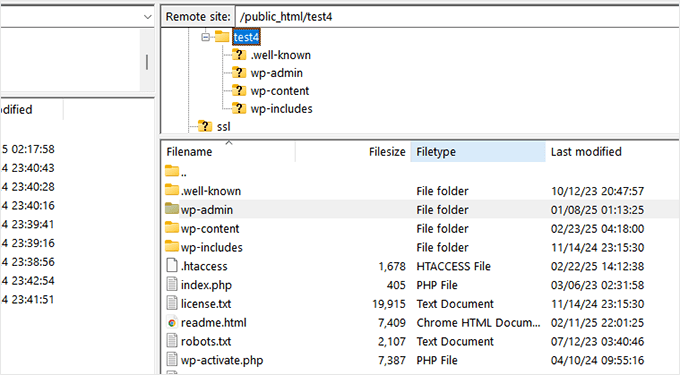

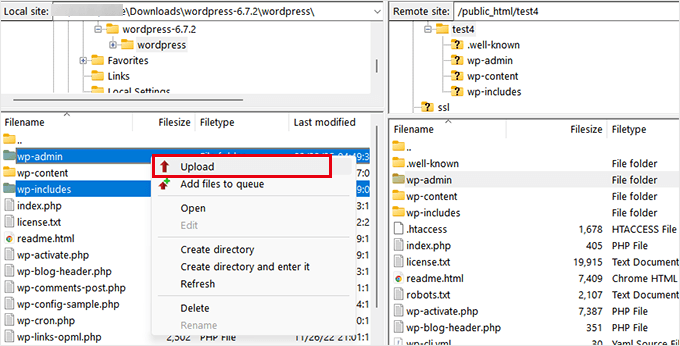

次に、FTPクライアントまたはcPanelのファイルマネージャーアプリを使用してサイトに接続し、WordPressのルートフォルダーに移動します。

これは、wp-admin、wp-includes、wp-contentフォルダを見ることができるフォルダです。

次に、既存のwp-adminとwp-includesフォルダーを削除します。

削除したら、コンピューターからクリーンバージョンをアップロードする必要があります。

メインフォルダーを置き換えた後、ルートディレクトリのコアファイルをすべて置き換える必要があります。これには、wp-activate.php、 wp-blog-header.php、wp-comments-post.php、wp-config-sample.phpなどのファイルが含まれます。

プロンプトが表示されたら、「上書き」を選択して古いファイルを新しいバージョンに置き換えます。

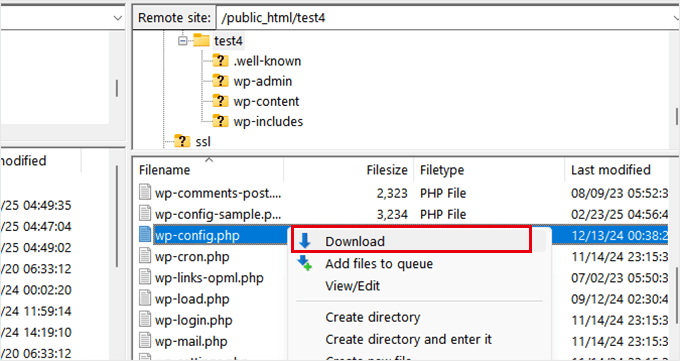

次に、バックアップとしてwp-config.phpファイルをコンピューターにダウンロードし、ルートフォルダーから.htaccessファイルを削除する必要があります。WordPressが自動的に.htaccessファイルを再生成してくれますので、ご心配なく。

次に、wp-config-sample.phpファイルの名前をwp-config.phpに変更し、右クリックして「編集」します。ファイルはメモ帳やテキストエディットのようなテキストエディターで開きます。

データベース接続用の値を慎重に記入する。WordPressデータベース、テーブル接頭辞、ユーザー名、パスワード、ホスト名を調べるには、先のステップでダウンロードした古いwp-config.phpファイルを参照してください。

詳しくは、 wp-config.phpファイルの編集ガイドをご覧ください。

古いコアファイルを新しいコピーに置き換え終わったら、サイトと管理ダッシュボードにアクセスして、すべてが期待通りに動いていることを確認するのを忘れないでください。

その後、次のステップに進むことができる。

ステップ4:テーマとプラグインファイルから悪意のあるコードを削除する

マルウェアの一般的な発生源の1つは、無効化されたプラグインやテーマです。これらは、不正なソースからダウンロードされたプレミアムWordPressプラグインやテーマの海賊版です。

ハッカーはテーマやプラグインファイルに悪意のあるコードを非表示にするのが大好きです。彼らはしばしば、スパムリンクやリダイレクトを正規のファイルに注入するため、発見が難しくなります。しかし、ご心配なく-何を探すべきかを正確にお見せします。

⚠️警告WordPressのテーマやプラグインの設定のほとんどはデータベースに保存され、ファイルを削除してもそのまま残ります。しかし、これらのファイルに加えた設定やカスタマイザーの変更が失われることがあります。その場合は、手動でこれらの変更を復元する必要があります。

以下の手順に従って、プラグインとテーマのファイルをクリーンアップしてください。

まず、信頼できるソースからすべてのテーマとプラグインの新しいコピーをダウンロードする必要があります。無料のテーマとプラグインの場合、信頼できるソースはWordPress.orgのサイトそのものです。プレミアムテーマとプラグインの場合は、公式サイトからダウンロードすることをお勧めします。

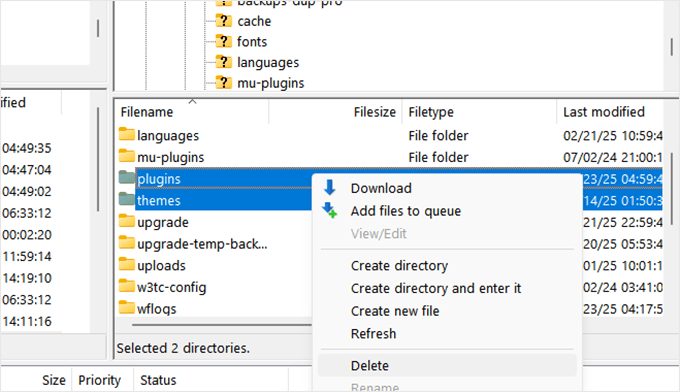

プラグインとテーマファイルをすべてダウンロードしたら、FTPクライアントを使用してサイトに接続し、wp-contentフォルダに移動します。

ここで、あなたのサイトからテーマと プラグインのフォルダーを削除する必要があります。削除したら、新しいディレクトリを作成し、名前を「themes」と「plugins」にします。これで、サイト上に空のテーマと プラグインフォルダーができます。

先ほどダウンロードしたテーマとプラグインファイルのアップロードを開始できます。サイトにアップロードする前に、ダウンロードした各ファイルを解凍する必要があります。

すべてのファイルをアップロードしたら、ブラウザーでWordPressの管理エリアに行き、以前使用していたテーマとプラグインを有効化してください。エラーが表示された場合は、特定のテーマやプラグインファイルをもう一度アップロードしてみる必要があるかもしれません。

テーマやプラグインのファイルを、正規のソースからダウンロードした新しいバージョンに置き換えることで、それらをきれいにすることができます。

うまくいけば、今頃あなたのサイトはスパム・リダイレクトからクリーンになっていることでしょう。しかし、サイトの安全性を維持するためには、セキュリティを強化する必要があります。

ステップ6:スパムリダイレクトを一掃した後のWordPressの保護

セキュリティは一過性のものではない。むしろ、継続的なプロセスなのだ。

スパム・リダイレクトを一掃し、修正したので、次のステップはあなたのサイトが今後もクリーンであり続けるようにすることです。

そのためには、サイトのセキュリティを強化する必要がある。

1.すべてのサイトのパスワードを変更する。

WordPressのセキュリティにおいて、パスワードは重要な権限グループです。もしあなたのサイトがハッキングされたと思ったら、すぐにサイトに関連するパスワードをすべて変更する必要があります。

これには以下が含まれる:

- WordPress サイトのすべてのユーザーアカウント。WordPressのすべてのユーザーのパスワードを変更するガイドを参照してください。

- サイトのすべてのFTPアカウントのパスワード。WordPressホスティングサービスのコントロールパネルでFTPアカウントを見つけることができ、そこでパスワードを管理することができます。

- WordPressデータベースのユーザー名のパスワード。ホスティングサービスのコントロールパネルのデータベースセクションでMySQLユーザーを見つけることができます。

wp-config.phpファイルのデータベースユーザー名のパスワードも更新する必要があります。そうしないと、サイトにデータベース接続エラーが表示されます。

💡 プロのヒント: すべてのパスワードを保存するために、1Passwordのようなパスワード管理アプリを使いましょう。

2.セキュリティプラグインとWordPressファイアウォールのインストール

ハッキングを一掃したところで、今後の攻撃からサイトを強化しましょう。このステップは、WordPressサイトにハイテク・セキュリティ・システムをインストールすることだと考えてください。

ここでは、私たちが推奨するセキュリティ設定を紹介する:

- SucuriやWordfenceのようなWordPressセキュリティプラグインをインストールする(どちらも優れた無料版があります)。

- クラウド上で動作するWordPressファイアウォールを設定します。Cloudflareの無料CDNを使用することをお勧めします。このCDNは、不審なアクティビティがサイトに到達する前に自動的にブロックします。

WPBeginnerではCloudflareを使用しています。私たちの経験については、Cloudflareへの切り替えに関するケーススタディをお読みください。

サイト上で動作するWordPressセキュリティプラグインとクラウドベースのファイアウォールの組み合わせにより、WordPressのセキュリティはプロフェッショナルなレベルにまで強化されます。最も一般的なマルウェア、DDoS攻撃、総当たりハッキングの試みをブロックする権限があります。

ボーナスのヒント将来のWordPressハッキングを防ぐ

ハッキングに対処する最善の方法は、ハッキングを未然に防ぐことです。数え切れないほどのユーザーのサイト復旧をお手伝いしてきた経験から、私たちは確かな予防策を開発しました。

すべてWordPressセキュリティハンドブックでご覧いただけます。これは、私たちがすべてのサイトで使用している、初心者や中小企業向けに特別に書かれた段階的なセキュリティ設定です。

以下は、私たちが実践しているセキュリティのトップ・プラクティスです:

- WordPressの自動バックアップを設定する。

- WordPressのコア、テーマ、プラグインを更新してください。

- WordPressで2要素認証を設定します。

- ブルートフォース攻撃を防ぐためにログイン試行を制限する。

これらのヒントは素早く簡単に実行できます。今後、悪質なスパムURLリダイレクト攻撃からあなたを守ってくれるでしょう。

最後の言葉スパムリダイレクトとマルウェアからWordPressを守る

スパムリダイレクトに対処するのは恐ろしいことですが、サイトを修正するのに必要なツールと知識はすべて手に入れました。

ハッキングされたサイトの修復サービス(推奨)を 選択する場合でも、DIYガイドに従う場合でも、WordPressサイトを保護するための正しい手順を踏むことができます。

セキュリティは一度だけの対策ではなく、継続的なプロセスであることを忘れないでください。今回ご紹介した予防策を実践することで、将来的な攻撃から身を守ることができます。💪

また、WordPressのセキュリティメールが本物か偽物かを見分ける方法や、WordPressのマルチサイトを保護する方法についての投稿もご覧ください。

If you liked this article, then please subscribe to our YouTube Channel for WordPress video tutorials. You can also find us on Twitter and Facebook.

Have a question or suggestion? Please leave a comment to start the discussion.