WordPressサイトがハッキングされていませんか?

ハッカーはしばしばバックドアをインストールし、サイトを保護した後でも再び侵入できるようにします。そのバックドアを取り除かない限り、彼らを止めることはできない。

この投稿では、ハッキングされたWordPressサイトのバックドアを見つけ、それを修正する方法を紹介します。

サイトがハッキングされたかどうかを見分ける方法

WordPressサイトを運営しているなら、セキュリティに真剣に取り組む必要がある。なぜなら、ウェブサイトは毎日平均44回攻撃されているからです。

サイトを安全に保つためのベストプラクティスは、究極のWordPressセキュリティガイドで学ぶことができます。

しかし、もしあなたのサイトがすでにハッキングされていたら?

WordPressサイトがハッキングされた兆候としては、サイトのトラフィックやパフォーマンスのドロップ、不正なリンクや不明なファイルの追加、ホームページの改ざん、ログイン不能、不審な新規ユーザーアカウントなどが挙げられます。

ハッキングされたサイトを修復するのは、非常に骨の折れる作業です。ハッキングされたWordPressサイトを修復するビギナーズガイドでは、その手順を順を追って説明しています。ハッカーが残したマルウェアがないか、サイトをスキャンすることも本当に〜してもよいですか?

裏口を閉めることもお忘れなく。

賢いハッカーは、あなたが最終的にサイトをクリーンアップすることを知っています。彼らが最初にすることは、バックドアをインストールすることで、WordPressサイトのフロントドアをセキュアにした後、再び忍び込むことができます。

バックドアとは何か?

バックドアとは、ハッカーが検知されないままサーバーにアクセスし、通常のログインをバイパスすることを可能にする、サイトに追加されたコードのことです。悪用されたプラグインやサイトの脆弱性を見つけて削除した後でも、ハッカーが再びアクセスできるようにします。

バックドアとは、ユーザーが侵入した後のハッキングの次のステップです。WordPressサイトがどのようにハッキングされるのか、またそれをどのように防ぐのかについてのガイドで、彼らがどのようにそれを行ったのかを知ることができます。

バックドアはWordPressのアップグレード状況にも影響を及ぼします。つまり、バックドアをすべて見つけて修正するまで、あなたのサイトは脆弱なままなのです。

バックドアの仕組み

バックドアの中には、単に管理者ユーザー名を非表示にしたものもある。ハッカーはユーザー名とパスワードを入力することで、通常通りログインすることができます。ユーザー名が非表示なので、誰かがあなたのサイトにアクセスしていることに気づきません。

より複雑なバックドアにより、ハッカーはPHPコードを実行することができます。彼らはウェブブラウザーを使って、手動であなたのサイトにコードを送信します。

また、WordPressホスティングサービスサーバーとしてメールを送信したり、SQLデータベースクエリーを実行したりと、本格的なユーザーインターフェースを備えているものもあります。

ハッカーの中には、複数のバックドア・ファイルを残す者もいる。1つアップロードした後、アクセスを確実にするためにもう1つ追加するのだ。

バックドアはどこに非表示?

私たちが発見したすべてのケースで、バックドアはWordPressファイルのように偽装されていました。WordPressサイトのバックドアのコードは、以下の場所に保存されていることがほとんどです:

- WordPressのテーマだが、おそらく現在使っているテーマではないだろう。テーマ内のコードはWordPressを更新しても上書きされないので、バックドアを設置するには良い場所です。そのため、使用していないテーマはすべて削除することをお勧めします。

- WordPressのプラグインも、バックドアを非表示にするのに適した場所だ。テーマと同様、プラグインはWordPressの更新によって上書きされることはなく、多くのユーザーはプラグインのアップグレードに消極的です。

- アップロード・フォルダーには何百、何千ものメディアファイルが含まれている可能性があり、バックドアを非表示にするにはもってこいの場所だ。ブロガーは画像をアップロードして投稿に使うだけなので、そのコンテンツをチェックすることはほとんどない。

- wp-config.phpファイルには、WordPressの設定に使用される機密情報が含まれています。ハッカーに最も狙われるファイルの1つです。

- wp-includesフォルダーには、WordPressが正常に動作するために必要なPHPファイルが含まれています。ほとんどのサイトオーナーは、このフォルダーに何が含まれているか確認しないため、バックドアが見つかるのもこの場所です。

我々が発見したバックドアの例

ハッカーがバックドアをアップロードした例をいくつか紹介しよう。私たちがクリーンアップしたあるサイトでは、バックドアはwp-includesフォルダーにありました。このファイルはwp-user.phpという名前で、一見何の変哲もないように見えますが、実はこのファイルは通常のWordPressインストールには存在しません。

別の例では、uploadsフォルダーにhello.phpというPHPファイルがありました。これはHello Dollyプラグインに偽装されていました。奇妙なのは、ハッカーがプラグインフォルダではなくアップロードフォルダに置いたことです。

.phpファイル拡張子を使用しないバックドアも見つかっています。その一例として、wp-content.old.tmpという名前のファイルがあり、拡張子が.zipのファイルにもバックドアが見つかりました。

お分かりのように、ハッカーはバックドアを非表示にする際、非常に独創的なアプローチを取ることができる。

ほとんどの場合、ファイルはBase64コードでエンコードされており、あらゆる種類の操作を実行できる。例えば、スパムリンクの追加、追加ページの追加、メインサイトをスパムページにリダイレクトする、などなど。

ということで、ハッキングされたWordPressサイトのバックドアを見つけて修正する方法を見ていきましょう。

ハッキングされたWordPressサイトのバックドアを見つけて修正する方法

バックドアとは何か、どこに非表示になっているかはお分かりいただけただろう。難しいのはそれを見つけることだ!その後、ファイルやコードを削除するだけで、簡単に後始末ができる。

1.潜在的に悪意のあるコードのスキャン

あなたのサイトにバックドアや脆弱性がないかスキャンする最も簡単な方法は、WordPressマルウェアスキャナプラグインを使用することです。Sucuriをお勧めする理由は、3ヶ月で29,690件のバックドア関連攻撃を含む450,000件のWordPress攻撃をブロックしてくれたからです。

WordPress用のSucuriセキュリティプラグインを無料で提供しており、一般的な脅威についてサイトをスキャンし、WordPressのセキュリティを強化することができます。有料版には、毎日1回実行され、バックドアやその他のセキュリティ問題を検索するサーバーサイドスキャナーが含まれています。

Sucuriに代わる優れた方法として、自動マルウェア除去機能を備えたMalCareがあります。これは、バックドアを含むすべてのマルウェアファイルをサイトから削除します。

さらに詳しくは、WordPressサイトに悪意のあるコードが含まれていないかスキャンする方法をご覧ください。

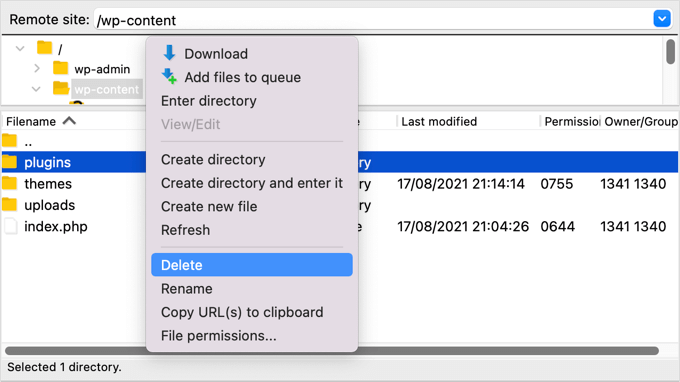

2.プラグインフォルダーを削除する。

プラグインフォルダーから怪しいファイルやコードを探すのは時間がかかる。また、ハッカーはとても卑劣なので、バックドアを見つけられる保証はありません。

一番良いのは、プラグインディレクトリを削除し、プラグインを一からインストールし直すことです。プラグインにバックドアがないことを確認する唯一の方法です。

FTPクライアントまたはWordPressホスティングサービスのファイルマネージャを使用して、プラグインディレクトリにアクセスできます。FTPを使用したことがない場合は、FTPを使用してWordPressにファイルをアップロードする方法のガイドを参照してください。

ソフトウェアを使用して、サイトのwp-contentフォルダーに移動する必要があります。そこでプラグインフォルダーを右クリックし、「削除」を選択します。

3.テーマフォルダーを削除する。

同じように、テーマファイルの中からバックドアを探すのに時間を費やすより、それらを削除する方がよい。

プラグインフォルダを削除したら、テーマフォルダをハイライトして同じように削除します。

そのフォルダーにバックドアがあったかどうかはわからないが、あったとしてももうない。あなたは時間を節約し、攻撃の余分なポイントをなくした。

これで、必要なテーマを再インストールできる。

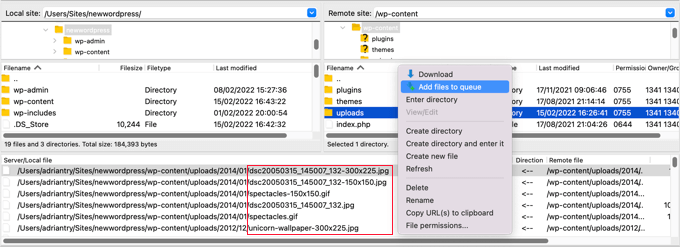

4.アップロードフォルダーからPHPファイルを検索します。

次に、アップロードフォルダーを見て、中にPHPファイルがないことを確認してください。

このフォルダーは画像などのメディアファイルを保存するために設計されているため、PHPファイルがこのフォルダーにある正当な理由はありません。PHPファイルを見つけた場合は、削除してください。

プラグインや テーマフォルダと同様に、アップローダーフォルダも wp-contentフォルダの中にあります。このフォルダーの中には、アップロードした年や月ごとに複数のフォルダーがあります。各フォルダーにPHPファイルがないか確認する必要があります。

FTPクライアントの中には、フォルダーを再帰的に検索するツールを提供しているものもあります。たとえば、FileZillaを使用している場合、フォルダーを右クリックして「Add files to queue(ファイルをキューに追加)」を選択できます。フォルダーのサブディレクトリで見つかったファイルは、下のペインのキューに追加されます。

拡張子が.phpのファイルを探してリストをスクロールすることができます。

あるいは、SSHに慣れている上級ユーザーなら、次のようなコマンドを書くこともできる:

1 | find uploads -name "*.php" -print |

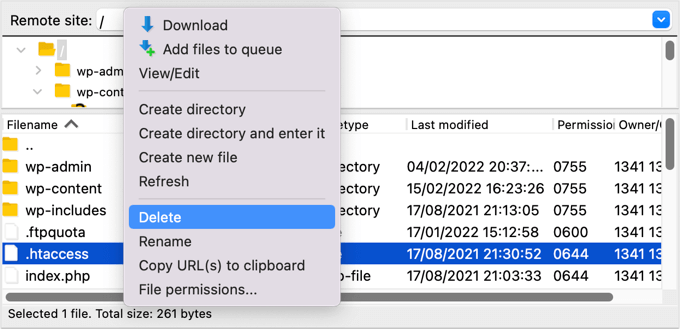

5..htaccessファイルを削除する

ハッカーの中には、あなたの.htaccessファイルにリダイレクトコードを追加し、訪問者を別のサイトに送る者もいます。

FTPクライアントまたはファイルマネージャを使用して、サイトのルートディレクトリからファイルを削除するだけで、自動的に再作成されます。

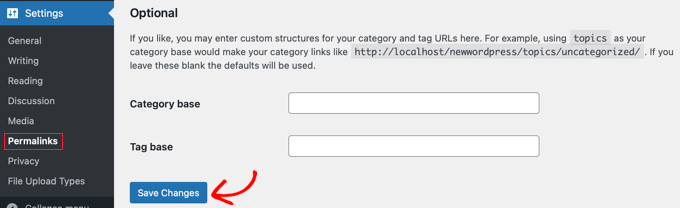

何らかの理由で再作成されていない場合は、WordPress管理画面の 設定 ” パーマリンクにアクセスしてください。変更を保存」ボタンをクリックすると、新しい.htaccessファイルが保存されます。

6.wp-config.phpファイルを確認する

wp-config.phpファイルはWordPressのコアファイルで、WordPressがデータベースと通信するための情報、WordPressインストールのセキュリティキー、開発者オプションが含まれています。

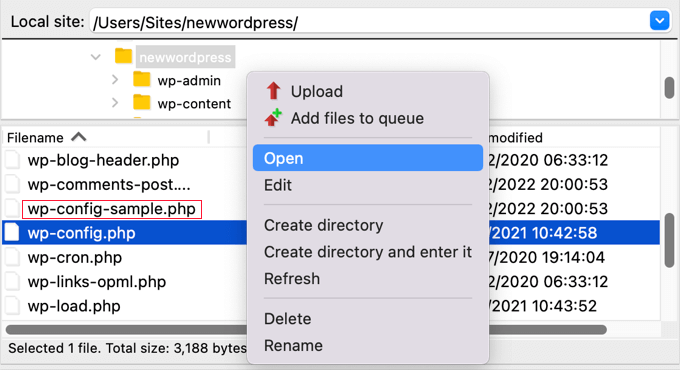

ファイルはサイトのルートフォルダにあります。FTPクライアントの「開く」または「編集」オプションを選択すると、ファイルのコンテンツを表示できます。

ここで、ファイルのコンテンツを注意深く見て、何か異常がないかを確認する必要があります。同じフォルダーにある初期設定のwp-config-sample.phpファイルと比較するとよいでしょう。

そのコードにふさわしくないと確信できるものはすべて削除すべきだ。

7.サイトバックアップの復元

サイトのバックアップを定期的に取っているにもかかわらず、まだサイトが完全にクリーンでないことを懸念している場合は、バックアップを復元するのが良い解決策です。

サイトを完全に削除し、ハッキングされる前のバックアップを復元する必要があります。これはすべての人にとってのオプションではありませんが、あなたのサイトが安全であることを100%確信することができます。

詳しくは、WordPressをバックアップから復元する方法の初心者向けガイドをご覧ください。

今後ハッキングを防ぐには?

サイトをきれいにしたら、次はハッキングを防ぐためにサイトのセキュリティを向上させましょう。サイトのセキュリティに関しては、安かろう悪かろうでは意味がありません。

1.サイトの定期的なバックアップ

もしすでにサイトのバックアップを定期的に取っていないのであれば、今日から始めましょう。

WordPressにはビルトインのバックアップソリューションはありません。しかし、WordPressのウェブサイトを自動的にバックアップおよび復元できる、優れたWordPressバックアッププラグインがいくつかあります。

Duplicatorは最高のWordPressバックアッププラグインの一つです。自動バックアップスケジュールを設定することができ、何か悪いことが起こったときにWordPressサイトを復元するのに役立ちます。

Duplicatorには手動バックアップを作成するための無料版もある。

ステップバイステップの手順については、DuplicatorでWordPressサイトをバックアップする方法のガイドを参照してください。

2.セキュリティ・プラグインのインストール

ビジネスで忙しくしているときに、サイト上のすべての情報を監視することはできません。そのため、Sucuriのようなセキュリティプラグインを使用することをお勧めします。

私たちがSucuriを推薦する理由は、Sucuriが優れているからです。CNN、USA Today、PC World、TechCrunch、The Next Webなどの主要な出版物も同意しています。さらに、WPBeginnerを安全に保つために私たち自身もSucuriに依存しています。

3.WordPressログインをより安全にする

WordPressログインをより安全にすることも重要です。まずは、ユーザーがサイトにアカウントを作成する際に、強力なパスワードの使用を強制するのが一番です。また、1Passwordのようなパスワードマネージャーユーティリティの使用を開始することをお勧めします。

次にすべきことは、2要素認証を追加することです。これにより、盗まれたパスワードや総当たり攻撃からサイトを守ることができます。ハッカーがあなたのユーザー名とパスワードを知っていたとしても、あなたのサイトにログインすることはできません。

最後に、WordPressのログイン試行を制限する必要があります。WordPressでは、ユーザーは何度でもパスワードを入力することができます。ログインに5回失敗したらユーザーをロックアウトすることで、ハッカーがあなたのログイン情報を探る機会を大幅に減らすことができます。

4.WordPress管理エリアの保護

管理エリアを不正アクセスから守ることで、多くの一般的なセキュリティ脅威をブロックすることができます。WordPressの管理画面を安全に保つためのヒントがたくさんあります。

例えば、wp-adminディレクトリをパスワードで保護することができます。これにより、サイトへの最も重要なエントリーポイントを保護することができます。

また、管理エリアへのアクセスを、あなたのチームが使用するIPアドレスに制限することもできます。これは、ユーザー名とパスワードを発見したハッカーを締め出すもう一つの方法です。

5.テーマとプラグインエディターの無効化

WordPressにはテーマやプラグインのエディターがビルトインされていることをご存知ですか?このプレーンテキストエディターを使えば、WordPressのダッシュボードからテーマやプラグインファイルを直接編集することができます。

これは便利ではあるが、潜在的なセキュリティ問題を引き起こす可能性がある。例えば、ハッカーがWordPressの管理エリアに侵入した場合、ビルトインエディターを使ってWordPressのすべてのデータにアクセスすることができます。

その後、彼らはあなたのWordPressサイトからマルウェアを配布したり、DDoS攻撃を仕掛けることができるようになります。

WordPressのセキュリティを向上させるには、ビルトインファイルエディターを完全に削除することをお勧めします。

6.WordPressの特定のフォルダーでPHPの実行を無効化する

初期設定では、PHPスクリプトはサイト上のどのフォルダーでも実行できます。PHPを必要としないフォルダーでのPHP実行を無効化することで、サイトをより安全にすることができます。

例えば、WordPressはアップロードフォルダーに保存されたコードを実行する必要はありません。そのフォルダーのPHP実行を無効化すれば、ハッカーがアップロードに成功したとしても、バックドアを実行することはできなくなります。

7.サイトを常に最新の状態に保つ

WordPressのすべての新バージョンは、以前のものよりも安全です。セキュリティの脆弱性が報告されると、WordPressのコアチームはその問題を修正する更新をリリースするために熱心に取り組みます。

つまり、WordPressを最新の状態に保っていない場合、既知のセキュリティ脆弱性を持つソフトウェアを使用していることになります。ハッカーは、古いバージョンを実行しているサイトを検索し、脆弱性を利用してアクセスすることができます。

だからこそ、WordPressは常に最新バージョンを使うべきなのです。

WordPressを最新の状態に保つだけではいけません。WordPressのプラグインや テーマも常に最新の状態にしておく必要があります。

このチュートリアルで、ハッキングされた WordPress サイトのバックドアを見つけ、修正する方法を学んでいただけたなら幸いです。また、WordPress を HTTP から HTTPS に移行する方法や、WordPress のエラーとその修正方法のリストもご覧ください。

If you liked this article, then please subscribe to our YouTube Channel for WordPress video tutorials. You can also find us on Twitter and Facebook.

Jiří Vaněk

It is also very good practice to contact the web server provider. They often have sophisticated malware detection tools and are able to scan the entire web and send a dump of infected files. This is what I would possibly recommend doing any time a website hacking problem turns out to be true. A provider can help a lot with this if they have good customer support.

Paul Booker

If you have version control installed on your web server –– it is possible to very quickly determine if any of your files have changed, or additional files have been added, by running a simple command in your shell terminal.

If you are using Git for version control you just need to type “git status” into your shell terminal, to find out what has been hacked. You can the delete all of the changes with one command “git checkout — .”

If you don’t have version control you can basically just write a simple command “list all files modified in the last 7 days” which would be “find ./ -type f -mtime -7” and again you can find out what has been hacked. You can then manually delete the changes.

WPBeginner Support

While possible, that is not a beginner friendly method so we do not recommend it for most users.

Admin

Vivek Tripathi

Hello Sir in our maximum sites there was malicious codes injected but I Haven’t find these anywhere in database. In my all sites there was automatically malicious pages generated and it will shown on google and these pages were not shown in my wordpress dashboard and in posts sections.

Please Help me to find codes and get secured from this hacking I have losted many traffic from my WordPress site.

Please Help Me!

WPBeginner Support

Hi Vivek,

Please see our article on how to clean a hacked WordPress site.

Admin

Abraham

This is really the BEST post there is about “unhacking” your website, I don’t know if it worked completely with my site but I really do hope so.

Thanks so much guys!!

Azwan Abdullah

Hi! I need some opinion. I’ve enabled open registration and set the default role as subscriber. From my understanding, this role can only have read capabilities. Means that they can only read posts on my blog, and comments. Am I right?

The purpose I’m doing this because I want to allow only registered people to comment. Ironically, I’m using some live traffic logger, which can track requests in to or out of my website. I noticed that the registered user is using anonymous IP from TOR network. They seems registering by accessing the register page directly, not by usual means.

Therefore, is it usually safe to let them? Does they (subscriber) has the capability to upload something on uploads or any folder on system? Since they can also have limited access to admin dashboard, can view wp version, is it considerably safe?

I hope someone and wpbeginner staff can respond these. Thanks in advance.

WPBeginner Support

Hi Azwan,

You need to protect your website from spam user registrations.

Admin

Pradeep Gauda

Hi ,

I found my word press website title changed by some hacker group as they mentioned . So checked my security plugins wordfence , did the scan but nothing found . How can they affecting the page title continue and what should i do for that .

Colin

Hi

Sucuri & WP Clone uses the Uploads folder so what are we suppose to do there?

Also Exploit Scanner is coming up with loads of files that it doesn’t recognise and the plugin is up to date. Maybe the algorithm is not up to date with the latest version of WordPress so deleted it.

Sucuri has found no problems but it is the free version, Wordfence have found no errors either so I don’t trust Exploit Scanner at the moment.

Colin

Jo

Thank you for a very informative and helpful article. I was able to finally understand what happened to my website ( thousands of malicious index.php files).

I avoided having to pay an extortion price to sitelock to repair my site, by simply installing a (clean) backup.

And now, I will make sure to install hundreds of antivirus plugins. Had not realised that my webhost bluehost did not include any basic level of security.

Mehreen

Hi,

I understand this article is quite old now, but I’ll comment and try if I get response.

My site was recently compromised and after using free Sucuri, I switched to Wordfence. The latter helped me track all my files containing malicious code. No particular reason to not use Sucuri, I was just trying different options.

What are your views on wordfence vs sucuri? Paid versions.

Thanks.

WPBeginner Support

Hi Mehreen,

They both offer good security. We recommend Sucuri because they offer cloud based website application firewall, which not only protects your website but also improves performance. Wordfence offers an application level firewall which runs on your server. See our article on best WordPress firewall plugins for more details.

Admin

Mohammed Jaid Ansari

Hi

When i type my website address it will open and after some time he will redirect to other website. and in mobile when i type my website address directly he will redirect to google play store. and google also showing this website may be hacked. how i can solved this problem.

WPBeginner Support

Hi,

See our guide on how to clean a hacked WordPress site.

Admin

Christine

I cannot get in to my WordPress website. I spoke with the server’s tech support and they said the problem is not on their end, and they suspect the site has been compromised by malware. However, I am not able to log in the site to check anything. Any advice?

WPBeginner Support

Hey Christine,

Have you tried resetting password? Also see our guide on what to do when you are locked out of admin area.

Admin

greekouzina

Hi all,

my website was hacked and i found many .php files like kebin.php kevin.php with eval and base64 code inside.

The worst thing is that my site was blacklisted and also the external references to the link are so many!

I noticed about 5 foreign IP’s that look into that reference files!

What can i do to cut off these references?

I have sucuri free version cause my blog is amateur blog and i dont have money to spend.

TIA

WPBeginner Support

Cleaning an infected website can be a bit difficult for most beginners. You can try steps mentioned in our guide on fixing your hacked WordPress site.

Admin

Sandy

someone hacking my admin panel again and again. I recovered but still he is hacking my admin-panel. I dnt know how to solve. Please kindly contact me for a solution.

Leo Dimilo

Just got finished cleaning up a client’s website. One of the things that this article doesn’t address is the fact that you may have to go up a level in your server’s folder to find the backdoor. In other words, you could delete everything in your /html file on your server and restart with a fresh reinstall and still have a backdoor in because it is in a different folder on your server one level up….

Saad Amir

Dear,

My website is hacked by someone. Only hack my posts, when i click on post for preview it would not be open, open as blank page.

Please help me, what is the main problem how i can solve it

WPBeginner Support

Try switching to a default WordPress theme like twenty sixteen and deactivate all your WordPress plugins. Try to preview a post, if it opens fine, then your theme or one of the plugins on your website is causing the issue. If the problem persists, then follow the steps described above.

Admin

Joy Healey

Hi,

This sounds to be really useful, but I’m struggling (on their website) to find the option you mention:

“They will monitor your site, and clean it up if you ever get hacked. It comes out to be like $3 per month per site if you get the 5 site plan.”

Could you point me in the right direction, please – with your affiliate link, of course?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Thanks for a helpful article, Joy

Joy Healey

Answering my own question above…. I checked with Sucuri and sadly the 5 site plan referred to in this post no longer exists.

Robin Jennings

Great article- Sucuri is a fantastic program. It isn’t the cheapest option but they are onto issues within hours and a fix shortly after.

I’ve found a few exploits on clients website in the public_html/images file lately.

Thomas

Hey there,

for guys who are familiar with ssh: what I do if there are hack problems is having backups ready for my complete websites and just compare the complete backup with the current state of the live project.

Still the corrupt files can be ‘sleeping’ in there for weeks or months, so it’s not 100% safe that one will find all the hack(ed) files, but it’s often a good indicator, where to look. This way I noticed 3 new files in a long time not updated avada(theme) project inside the revolution slider plugin.

Just my 2 cents :). Have a nice day,

Thomas

Jon Schear

You can use the Sucuri scanner for free, but it is very complex with the results you get.

Rodney Wild

Came across another signature: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

if you find the above statement, remove from the “if” right till the end of the line and that will fix that one file. I found this in almost every file though so you are going to have to use a global find and replace program. I use FNR.EXE but there are others. This one will also infect multiple websites in the same tree.

Kushal Jayswal

Anyone noticed recent attack before a weak on major servers. I am using Hostgator hosting services. My sites were down for a day. One of my friend is using Bluehost and his sites were down for 4-5 days.

I couldn’t find news about this on Google.

Did anyone notice?

Michael

Great Post, still relevant. I got malware the other day and downloaded my site to my computer. I sorted the files by “last modified” which showed me the pages that had been compromised.

I compared these files with backup files and was able to track down the malware!

Azman

Nice post, I recently run exploit scanner and it found many malicious or suspecious codes in my site like eval and base64_decode. What should I do in this case do I need to setup my whole database from starting. I can do this because my site is not full of content.

But I am not very familiar with php, so help me.

WPBeginner Support

Exploit scanner lets you know where it found the malicious code. If it is in a theme or plugin file, then you can simply delete those theme and plugin files. After that you can download and upload fresh copies of those files to your site. If it is in database and you can start fresh then do that. Other wise there are ways to clean the code from database too.

Admin

Dionisis Karampinis

Very nice article many thanks! I have used Exploit Scanner and currently im having BPS Security

Matthew Baya

Nice article. I’ve found on infected WP sites they consistently seem to put a file named https.php in the wp-includes folder. I also found on my shared hosting server they will hop from one infected account to find other world readable wp-config.php files in other WP installs and will use the database information there to create admin accounts on other WP installs. Thus I’d add that any one whose been hacked should change their database credentials and also lock down wp-config.php as much as possible, ideally limiting it so only the webserver user (and the owner) can access it.

I’ve been using wordfence to clean infected sites and have been very happy with is, though I recently found it’s no longer noticing the /wo-includes/https.php file I mentioned earlier. I’ve contacted them about this since i know in the past it did notice these

Nora McDougall-Collins

I recent infection I had to deal with infected all the index.php files.

qammar

Very helpfull and informative article.

one of my client website/blog was infected with malware was ‘reported attached page’ by google. first I tried sucuri sitecheck tool to identify the infected files/badware but they only show this result of scan

web site: blog.myclientwebsite.com/

status: Site blacklisted, malware not identified

web trust: Site blacklisted.

This do not any help, as we already know the site is black list and then I scan all the data on domain and found following two files infected

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

I am posting this for other people to look for these files, if their website is infected and reported as attack page.

Cheers,

qammar feroz

Editorial Staff

The free Sucuri scanner doesn’t do server side scanning. If you actually pay for Sucuri, not only it protects you, but they will do the cleanup for you if anything happens.

Admin

Nora McDougall-Collins

Thanks for the excellent article! I have passed it along to my web development students through Facebook!

Also, one of my student’s site was hacked and shut down by the web host for the second time. It looks like he had being doing his database backups. So, it looks like we will have to copy and paste his posts directly into the Dashboard from the database dump. What fun!

Nora McDougall-Collins

Sorry for the incomplete information – he had NOT been doing database backups. So, we will have to dump the database and copy and paste into the new install.

Patricio Proaño

Excellent! Thank’s for the info, very useful!!

Pat Fortino

You don’t have to pay securi anyting to scan your site. You can scan as many sites as you want for free. That scan will tell you where the hacks are.

Editorial Staff

Not quite correct. Yes, they have a free scanner, but it only checks if the hacks have a front-end impact. For example, it will say that you have malware injections in your front-end, but it will NOT tell you where the backdoor is hiding and such. There are times that you might clean up the hacks results, but the backdoor still stays even after the cleanup. Then when it comes back, you are left to wonder why.

Admin

Andrew

Nice guide. Have you looked at Wordfence (http://www.wordfence.com/)? I’ve put a lot of customers on to it and they rave about it.

Cheers,

Andrew

Editorial Staff

Never needed to try it. Sucuri is highly recommended by many big brands. Having using them for a while, we can say that they are very good.

Admin

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

this was EXACTLY what I needed!! I’ve been trying to figure out how a hacker kept getting into one of the sites I maintain… it was just this one site, none of my other sites were being hacked. I found it with your help. It was hiding in a Pinterest plugin.

thanx again