Il vostro sito web WordPress è stato violato?

Gli hacker spesso installano una backdoor per assicurarsi di poter rientrare anche dopo aver protetto il vostro sito web. Se non riuscite a rimuovere la backdoor, non c’è modo di fermarli.

In questo articolo vi mostreremo come trovare una backdoor in un sito WordPress violato e come risolverla.

Come capire se il vostro sito web è stato hackerato

Se gestite un sito web WordPress, dovete prendere sul serio la sicurezza. Questo perché i siti web vengono attaccati in media 44 volte al giorno.

Potete imparare le migliori pratiche per mantenere il vostro sito sicuro nella nostra guida definitiva alla sicurezza di WordPress.

Ma cosa succede se il vostro sito è già stato violato?

Alcuni segnali che indicano che il vostro sito WordPress è stato violato includono un calo del traffico o delle prestazioni del sito web, l’aggiunta di link negativi o file sconosciuti, una home page deturpata, l’impossibilità di effettuare il login, nuovi account utente sospetti e altro ancora.

Ripulire un sito web violato può essere incredibilmente doloroso e difficile. Nella nostra guida per principianti alla riparazione di un sito WordPress violato vi illustriamo il processo passo dopo passo. Dovete anche assicurarvi di scansionare il vostro sito alla ricerca di eventuali malware lasciati dagli hacker.

E non dimenticate di chiudere la porta sul retro.

Un hacker intelligente sa che alla fine ripulirete il vostro sito web. La prima cosa che potrebbe fare è installare una backdoor, in modo da potersi intrufolare nuovamente dopo aver messo in sicurezza la porta d’ingresso del vostro sito WordPress.

Che cos’è una backdoor?

Una backdoor è un codice aggiunto a un sito web che consente a un hacker di accedere al server senza essere individuato e bypassando il normale login. Consente a un hacker di riottenere l’accesso anche dopo che l’utente ha individuato e rimosso il plugin o la vulnerabilità sfruttata nel suo sito web.

Le backdoor sono il passo successivo di un hack dopo che l’utente si è introdotto nel sito. Per sapere come hanno fatto, consultate la nostra guida su come i siti WordPress vengono violati e come prevenirli.

Le backdoor spesso sopravvivono agli aggiornamenti di WordPress. Ciò significa che il vostro sito rimarrà vulnerabile finché non troverete e correggerete ogni backdoor.

Come funzionano le backdoor?

Alcune backdoor sono semplicemente dei nomi di amministratore nascosti. Consentono all’hacker di accedere normalmente digitando un nome utente e una password. Poiché il nome utente è nascosto, non vi accorgete nemmeno che qualcun altro ha accesso al vostro sito web.

Le backdoor più complesse possono consentire all’hacker di eseguire codice PHP. L’hacker invia manualmente il codice al vostro sito web utilizzando il proprio browser.

Altri hanno un’interfaccia utente completa che consente di inviare e-mail come server di hosting WordPress, eseguire query di database SQL e molto altro ancora.

Alcuni hacker lasciano più di un file backdoor. Dopo averne caricato uno, ne aggiungono un altro per garantirsi l’accesso.

Dove si nascondono le backdoor?

In tutti i casi che abbiamo riscontrato, la backdoor era camuffata in modo da sembrare un file di WordPress. Il codice per le backdoor su un sito WordPress è più comunemente memorizzato nelle seguenti posizioni:

- Un tema di WordPress, ma probabilmente non quello attualmente in uso. Il codice di un tema non viene sovrascritto quando si aggiorna WordPress, quindi è un buon posto per inserire una backdoor. Ecco perché si consiglia di eliminare tutti i temi inattivi.

- I plugin di WordPress sono un altro buon posto per nascondere una backdoor. Come i temi, non vengono sovrascritti dagli aggiornamenti di WordPress e molti utenti sono restii ad aggiornare i plugin.

- La cartella uploads può contenere centinaia o migliaia di file multimediali, quindi è un altro buon posto per nascondere una backdoor. I blogger non ne controllano quasi mai il contenuto perché si limitano a caricare un’immagine e poi a utilizzarla in un post.

- Il file wp-config.php contiene informazioni sensibili utilizzate per configurare WordPress. È uno dei file più bersagliati dagli hacker.

- La cartella wp-includes contiene i file PHP necessari al corretto funzionamento di WordPress. È un altro luogo in cui si trovano le backdoor, perché la maggior parte dei proprietari di siti web non controlla cosa contiene la cartella.

Esempi di backdoor che abbiamo trovato

Ecco alcuni esempi di dove gli hacker hanno caricato le backdoor. In un sito che abbiamo ripulito, la backdoor si trovava nella cartella wp-includes. Il file si chiamava wp-user.php, che sembra abbastanza innocente, ma in realtà non esiste in una normale installazione di WordPress.

In un altro caso, abbiamo trovato un file PHP chiamato hello.php nella cartella uploads. Era camuffato da plugin Hello Dolly. La cosa strana è che l’hacker lo ha inserito nella cartella uploads invece che nella cartella plugins.

Abbiamo anche trovato backdoor che non utilizzano l’estensione .php. Un esempio è un file chiamato wp-content.old.tmp, e abbiamo trovato backdoor anche in file con estensione .zip.

Come si può vedere, gli hacker possono adottare approcci molto creativi quando nascondono una backdoor.

Nella maggior parte dei casi, i file sono stati codificati con codice Base64 che può eseguire ogni sorta di operazione. Ad esempio, possono aggiungere link di spam, aggiungere pagine aggiuntive, reindirizzare il sito principale a pagine di spam e altro ancora.

Detto questo, vediamo come trovare una backdoor in un sito WordPress violato e come risolverla.

Come trovare una backdoor in un sito WordPress violato e ripararlo

Ora sapete cos’è una backdoor e dove potrebbe essere nascosta. La parte difficile è trovarla! Dopodiché, per ripulirla è sufficiente eliminare il file o il codice.

1. Scansione del codice potenzialmente dannoso

Il modo più semplice per scansionare il vostro sito web alla ricerca di backdoor e vulnerabilità è un plugin di scansione malware per WordPress. Consigliamo Sucuri perché ci ha aiutato a bloccare 450.000 attacchi WordPress in 3 mesi, tra cui 29.690 attacchi legati a backdoor.

Offrono un plugin di sicurezza Sucuri gratuito per WordPress che consente di scansionare il vostro sito web alla ricerca di minacce comuni e di rafforzare la sicurezza di WordPress. La versione a pagamento include uno scanner lato server che viene eseguito una volta al giorno e cerca backdoor e altri problemi di sicurezza.

Un’ottima alternativa a Sucuri è MalCare, che dispone di una funzione di rimozione automatica del malware. Questa funzione rimuove tutti i file malware, comprese le backdoor, dal vostro sito web.

Per saperne di più, consultate la nostra guida su come scansionare il vostro sito WordPress alla ricerca di codice potenzialmente dannoso.

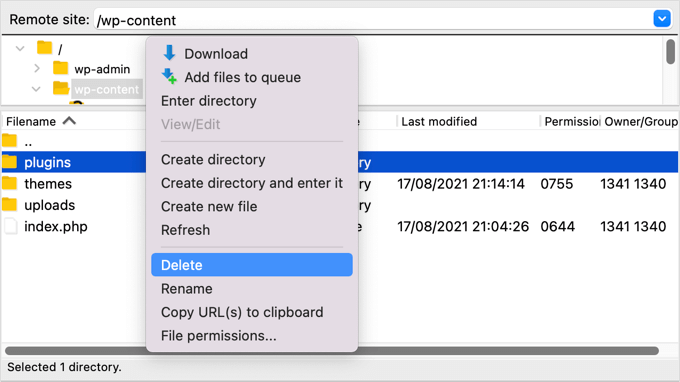

2. Cancellare la cartella dei plugin

Cercare nelle cartelle dei plugin alla ricerca di file e codici sospetti richiede molto tempo. E poiché gli hacker sono così subdoli, non c’è garanzia di trovare una backdoor.

La cosa migliore da fare è cancellare la directory dei plugin e reinstallarla da zero. Questo è l’unico modo per essere sicuri che non ci siano backdoor nei vostri plugin.

Potete accedere alla directory dei plugin utilizzando un client FTP o il file manager del vostro host WordPress. Se non avete mai usato l’FTP, potete consultare la nostra guida su come usare l’FTP per caricare i file su WordPress.

È necessario utilizzare il software per navigare nella cartella wp-content del sito web. Una volta lì, dovrete fare clic con il tasto destro del mouse sulla cartella dei plugin e selezionare “Elimina”.

3. Cancellare la cartella dei temi

Allo stesso modo, invece di passare il tempo a cercare una backdoor tra i file del tema, è meglio eliminarli.

Dopo aver eliminato la cartella dei plugin, è sufficiente evidenziare la cartella dei temi ed eliminarla allo stesso modo.

Non si sa se in quella cartella ci fosse una backdoor, ma se c’era, ora non c’è più. Avete appena risparmiato tempo ed eliminato un ulteriore punto di attacco.

Ora è possibile reinstallare tutti i temi necessari.

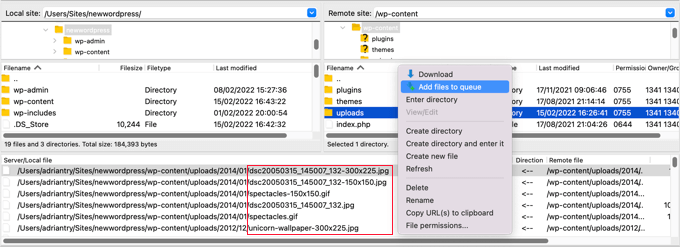

4. Cercare i file PHP nella cartella Uploads

Successivamente, si dovrebbe dare un’occhiata alla cartella uploads e assicurarsi che non ci siano file PHP al suo interno.

Non c’è una buona ragione per cui un file PHP si trovi in questa cartella, perché è stata progettata per memorizzare file multimediali come le immagini. Se si trova un file PHP in questa cartella, deve essere eliminato.

Come le cartelle dei plugin e dei temi, la cartella uploads si trova nella cartella wp-content. All’interno della cartella si trovano più cartelle per ogni anno e mese in cui sono stati caricati i file. È necessario controllare ogni cartella per i file PHP.

Alcuni client FTP offrono strumenti che cercano la cartella in modo ricorsivo. Ad esempio, se si utilizza FileZilla, è possibile fare clic con il pulsante destro del mouse sulla cartella e selezionare “Aggiungi file alla coda”. Tutti i file trovati nelle sottodirectory della cartella verranno aggiunti alla coda nel riquadro inferiore.

È ora possibile scorrere l’elenco alla ricerca di file con estensione .php.

In alternativa, gli utenti avanzati che hanno familiarità con SSH possono scrivere il seguente comando:

1 | find uploads -name "*.php" -print |

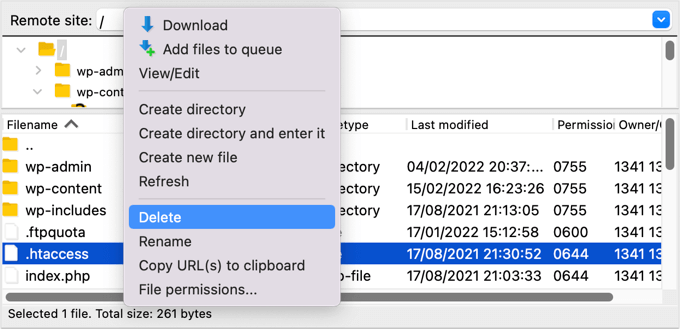

5. Cancellare il file .htaccess

Alcuni hacker possono aggiungere codici di reindirizzamento al vostro file .htaccess che invieranno i vostri visitatori a un sito web diverso.

Utilizzando un client FTP o un file manager, è sufficiente cancellare il file dalla directory principale del sito web per ricrearlo automaticamente.

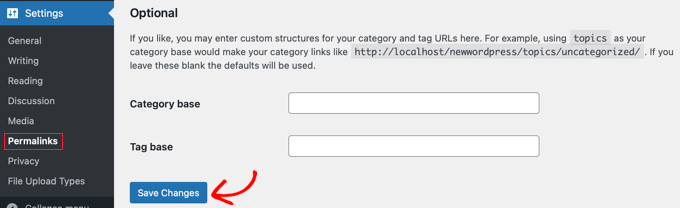

Se per qualche motivo non viene ricreato, si deve andare su Impostazioni ” Permalinks nel pannello di amministrazione di WordPress. Facendo clic sul pulsante “Salva modifiche” si salverà un nuovo file .htaccess.

6. Controllare il file wp-config.php

Il file wp-config.php è un file fondamentale di WordPress che contiene informazioni che consentono a WordPress di comunicare con il database, le chiavi di sicurezza per l’installazione di WordPress e le opzioni per gli sviluppatori.

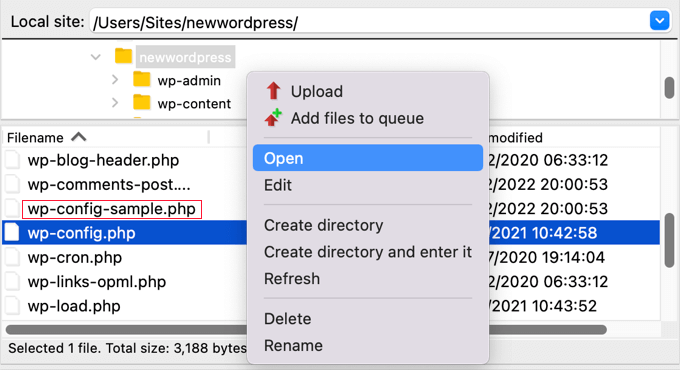

Il file si trova nella cartella principale del sito web. È possibile visualizzare il contenuto del file selezionando le opzioni Apri o Modifica nel client FTP.

A questo punto è necessario esaminare attentamente il contenuto del file per vedere se c’è qualcosa che sembra fuori posto. Potrebbe essere utile confrontare il file con il file wp-config-sample.php predefinito, che si trova nella stessa cartella.

È necessario eliminare il codice che si è certi non sia appropriato.

7. Ripristinare il backup di un sito web

Se avete eseguito regolarmente dei backup del vostro sito web e siete ancora preoccupati che il vostro sito non sia completamente pulito, il ripristino di un backup è una buona soluzione.

Dovrete cancellare completamente il vostro sito web e poi ripristinare un backup effettuato prima che il vostro sito web venisse violato. Questa non è un’opzione adatta a tutti, ma vi permetterà di essere sicuri al 100% che il vostro sito sia sicuro.

Per ulteriori informazioni, consultate la nostra guida per principianti su come ripristinare WordPress da un backup.

Come prevenire gli hack in futuro?

Ora che avete ripulito il vostro sito web, è il momento di migliorarne la sicurezza per prevenire le violazioni in futuro. Non conviene essere tirchi o apatici quando si tratta di sicurezza di un sito web.

1. Eseguire regolarmente il backup del sito web

Se non eseguite ancora backup regolari del vostro sito web, oggi è il giorno giusto per iniziare.

WordPress non è dotato di una soluzione di backup integrata. Tuttavia, esistono diversi ottimi plugin di backup per WordPress che consentono di eseguire automaticamente il backup e il ripristino del sito web WordPress.

Duplicator è uno dei migliori plugin di backup per WordPress. Permette di impostare programmi di backup automatici e vi aiuterà a ripristinare il vostro sito WordPress in caso di problemi.

Esiste anche una versione gratuita di Duplicator che può essere utilizzata per creare backup manuali.

Per istruzioni passo passo, consultate la nostra guida su come eseguire il backup del vostro sito WordPress con Duplicator.

2. Installare un plugin di sicurezza

Non è possibile monitorare tutto ciò che accade sul vostro sito web quando siete impegnati a lavorare alla vostra attività. Ecco perché vi consigliamo di utilizzare un plugin di sicurezza come Sucuri.

Raccomandiamo Sucuri perché è bravo in quello che fa. Le principali testate giornalistiche come CNN, USA Today, PC World, TechCrunch, The Next Web e altre sono d’accordo. Inoltre, noi stessi ci affidiamo a Sucuri per mantenere WPBeginner sicuro.

3. Rendere più sicuro l’accesso a WordPress

È anche importante rendere più sicuro il login a WordPress. Il modo migliore per iniziare è imporre l’uso di password forti quando gli utenti creano un account sul vostro sito web. Vi consigliamo anche di iniziare a utilizzare un programma di gestione delle password come 1Password.

La prossima cosa da fare è aggiungere l’autenticazione a due fattori. Questo proteggerà il vostro sito web da password rubate e attacchi di forza bruta. Ciò significa che anche se un hacker conosce il vostro nome utente e la vostra password, non sarà comunque in grado di accedere al vostro sito web.

Infine, è necessario limitare i tentativi di accesso a WordPress. WordPress consente agli utenti di inserire le password tutte le volte che vogliono. Bloccare un utente dopo cinque tentativi di accesso falliti ridurrà notevolmente le possibilità di un hacker di scoprire i vostri dati di accesso.

4. Proteggere l’area amministrativa di WordPress

Proteggere l’area di amministrazione da accessi non autorizzati consente di bloccare molte minacce comuni alla sicurezza. Abbiamo un lungo elenco di consigli su come mantenere l’amministrazione di WordPress al sicuro.

Ad esempio, è possibile proteggere con password la directory wp-admin. In questo modo si aggiunge un ulteriore livello di protezione al punto di accesso più importante del vostro sito web.

Potete anche limitare l’accesso all’area di amministrazione agli indirizzi IP utilizzati dal vostro team. Questo è un altro modo per bloccare gli hacker che scoprono il nome utente e la password.

5. Disattivare gli editor dei temi e dei plugin

Sapevate che WordPress è dotato di un editor di temi e plugin integrato? Questo editor di testo semplice consente di modificare i file dei temi e dei plugin direttamente dalla dashboard di WordPress.

Sebbene questo sia utile, può portare a potenziali problemi di sicurezza. Ad esempio, se un hacker si introduce nell’area di amministrazione di WordPress, può utilizzare l’editor integrato per accedere a tutti i dati di WordPress.

In seguito, saranno in grado di distribuire malware o lanciare attacchi DDoS dal vostro sito WordPress.

Per migliorare la sicurezza di WordPress, si consiglia di rimuovere completamente gli editor di file integrati.

6. Disabilitare l’esecuzione di PHP in alcune cartelle di WordPress

Per impostazione predefinita, gli script PHP possono essere eseguiti in qualsiasi cartella del sito web. È possibile rendere il sito più sicuro disabilitando l’esecuzione di PHP nelle cartelle che non ne hanno bisogno.

Ad esempio, WordPress non ha mai bisogno di eseguire il codice memorizzato nella cartella uploads. Se disabilitate l’esecuzione di PHP per quella cartella, un hacker non sarà in grado di eseguire una backdoor, anche se ne ha caricata una con successo.

7. Mantenere aggiornato il sito web

Ogni nuova versione di WordPress è più sicura della precedente. Ogni volta che viene segnalata una vulnerabilità di sicurezza, il team di WordPress lavora diligentemente per rilasciare un aggiornamento che risolva il problema.

Ciò significa che se non mantenete WordPress aggiornato, state utilizzando un software con vulnerabilità di sicurezza note. Gli hacker possono cercare i siti web che utilizzano la versione più vecchia e sfruttare la vulnerabilità per ottenere l’accesso.

Ecco perché dovreste sempre utilizzare l’ultima versione di WordPress.

Non limitatevi a tenere aggiornato WordPress. Dovete assicurarvi di mantenere aggiornati anche i plugin e i temi di WordPress.

Speriamo che questo tutorial vi abbia aiutato a capire come trovare e risolvere una backdoor in un sito WordPress violato. Potreste anche voler imparare come spostare WordPress da HTTP a HTTPS, oppure consultare il nostro elenco di errori di WordPress e come risolverli.

Se questo articolo vi è piaciuto, iscrivetevi al nostro canale YouTube per le esercitazioni video su WordPress. Potete trovarci anche su Twitter e Facebook.

Jiří Vaněk

It is also very good practice to contact the web server provider. They often have sophisticated malware detection tools and are able to scan the entire web and send a dump of infected files. This is what I would possibly recommend doing any time a website hacking problem turns out to be true. A provider can help a lot with this if they have good customer support.

Paul Booker

If you have version control installed on your web server –– it is possible to very quickly determine if any of your files have changed, or additional files have been added, by running a simple command in your shell terminal.

If you are using Git for version control you just need to type “git status” into your shell terminal, to find out what has been hacked. You can the delete all of the changes with one command “git checkout — .”

If you don’t have version control you can basically just write a simple command “list all files modified in the last 7 days” which would be “find ./ -type f -mtime -7” and again you can find out what has been hacked. You can then manually delete the changes.

WPBeginner Support

While possible, that is not a beginner friendly method so we do not recommend it for most users.

Admin

Vivek Tripathi

Hello Sir in our maximum sites there was malicious codes injected but I Haven’t find these anywhere in database. In my all sites there was automatically malicious pages generated and it will shown on google and these pages were not shown in my wordpress dashboard and in posts sections.

Please Help me to find codes and get secured from this hacking I have losted many traffic from my WordPress site.

Please Help Me!

WPBeginner Support

Hi Vivek,

Please see our article on how to clean a hacked WordPress site.

Admin

Abraham

This is really the BEST post there is about “unhacking” your website, I don’t know if it worked completely with my site but I really do hope so.

Thanks so much guys!!

Azwan Abdullah

Hi! I need some opinion. I’ve enabled open registration and set the default role as subscriber. From my understanding, this role can only have read capabilities. Means that they can only read posts on my blog, and comments. Am I right?

The purpose I’m doing this because I want to allow only registered people to comment. Ironically, I’m using some live traffic logger, which can track requests in to or out of my website. I noticed that the registered user is using anonymous IP from TOR network. They seems registering by accessing the register page directly, not by usual means.

Therefore, is it usually safe to let them? Does they (subscriber) has the capability to upload something on uploads or any folder on system? Since they can also have limited access to admin dashboard, can view wp version, is it considerably safe?

I hope someone and wpbeginner staff can respond these. Thanks in advance.

WPBeginner Support

Hi Azwan,

You need to protect your website from spam user registrations.

Admin

Pradeep Gauda

Hi ,

I found my word press website title changed by some hacker group as they mentioned . So checked my security plugins wordfence , did the scan but nothing found . How can they affecting the page title continue and what should i do for that .

Colin

Hi

Sucuri & WP Clone uses the Uploads folder so what are we suppose to do there?

Also Exploit Scanner is coming up with loads of files that it doesn’t recognise and the plugin is up to date. Maybe the algorithm is not up to date with the latest version of WordPress so deleted it.

Sucuri has found no problems but it is the free version, Wordfence have found no errors either so I don’t trust Exploit Scanner at the moment.

Colin

Jo

Thank you for a very informative and helpful article. I was able to finally understand what happened to my website ( thousands of malicious index.php files).

I avoided having to pay an extortion price to sitelock to repair my site, by simply installing a (clean) backup.

And now, I will make sure to install hundreds of antivirus plugins. Had not realised that my webhost bluehost did not include any basic level of security.

Mehreen

Hi,

I understand this article is quite old now, but I’ll comment and try if I get response.

My site was recently compromised and after using free Sucuri, I switched to Wordfence. The latter helped me track all my files containing malicious code. No particular reason to not use Sucuri, I was just trying different options.

What are your views on wordfence vs sucuri? Paid versions.

Thanks.

WPBeginner Support

Hi Mehreen,

They both offer good security. We recommend Sucuri because they offer cloud based website application firewall, which not only protects your website but also improves performance. Wordfence offers an application level firewall which runs on your server. See our article on best WordPress firewall plugins for more details.

Admin

Mohammed Jaid Ansari

Hi

When i type my website address it will open and after some time he will redirect to other website. and in mobile when i type my website address directly he will redirect to google play store. and google also showing this website may be hacked. how i can solved this problem.

WPBeginner Support

Hi,

See our guide on how to clean a hacked WordPress site.

Admin

Christine

I cannot get in to my WordPress website. I spoke with the server’s tech support and they said the problem is not on their end, and they suspect the site has been compromised by malware. However, I am not able to log in the site to check anything. Any advice?

WPBeginner Support

Hey Christine,

Have you tried resetting password? Also see our guide on what to do when you are locked out of admin area.

Admin

greekouzina

Hi all,

my website was hacked and i found many .php files like kebin.php kevin.php with eval and base64 code inside.

The worst thing is that my site was blacklisted and also the external references to the link are so many!

I noticed about 5 foreign IP’s that look into that reference files!

What can i do to cut off these references?

I have sucuri free version cause my blog is amateur blog and i dont have money to spend.

TIA

WPBeginner Support

Cleaning an infected website can be a bit difficult for most beginners. You can try steps mentioned in our guide on fixing your hacked WordPress site.

Admin

Sandy

someone hacking my admin panel again and again. I recovered but still he is hacking my admin-panel. I dnt know how to solve. Please kindly contact me for a solution.

Leo Dimilo

Just got finished cleaning up a client’s website. One of the things that this article doesn’t address is the fact that you may have to go up a level in your server’s folder to find the backdoor. In other words, you could delete everything in your /html file on your server and restart with a fresh reinstall and still have a backdoor in because it is in a different folder on your server one level up….

Saad Amir

Dear,

My website is hacked by someone. Only hack my posts, when i click on post for preview it would not be open, open as blank page.

Please help me, what is the main problem how i can solve it

WPBeginner Support

Try switching to a default WordPress theme like twenty sixteen and deactivate all your WordPress plugins. Try to preview a post, if it opens fine, then your theme or one of the plugins on your website is causing the issue. If the problem persists, then follow the steps described above.

Admin

Joy Healey

Hi,

This sounds to be really useful, but I’m struggling (on their website) to find the option you mention:

“They will monitor your site, and clean it up if you ever get hacked. It comes out to be like $3 per month per site if you get the 5 site plan.”

Could you point me in the right direction, please – with your affiliate link, of course?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Thanks for a helpful article, Joy

Joy Healey

Answering my own question above…. I checked with Sucuri and sadly the 5 site plan referred to in this post no longer exists.

Robin Jennings

Great article- Sucuri is a fantastic program. It isn’t the cheapest option but they are onto issues within hours and a fix shortly after.

I’ve found a few exploits on clients website in the public_html/images file lately.

Thomas

Hey there,

for guys who are familiar with ssh: what I do if there are hack problems is having backups ready for my complete websites and just compare the complete backup with the current state of the live project.

Still the corrupt files can be ‘sleeping’ in there for weeks or months, so it’s not 100% safe that one will find all the hack(ed) files, but it’s often a good indicator, where to look. This way I noticed 3 new files in a long time not updated avada(theme) project inside the revolution slider plugin.

Just my 2 cents :). Have a nice day,

Thomas

Jon Schear

You can use the Sucuri scanner for free, but it is very complex with the results you get.

Rodney Wild

Came across another signature: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

if you find the above statement, remove from the “if” right till the end of the line and that will fix that one file. I found this in almost every file though so you are going to have to use a global find and replace program. I use FNR.EXE but there are others. This one will also infect multiple websites in the same tree.

Kushal Jayswal

Anyone noticed recent attack before a weak on major servers. I am using Hostgator hosting services. My sites were down for a day. One of my friend is using Bluehost and his sites were down for 4-5 days.

I couldn’t find news about this on Google.

Did anyone notice?

Michael

Great Post, still relevant. I got malware the other day and downloaded my site to my computer. I sorted the files by “last modified” which showed me the pages that had been compromised.

I compared these files with backup files and was able to track down the malware!

Azman

Nice post, I recently run exploit scanner and it found many malicious or suspecious codes in my site like eval and base64_decode. What should I do in this case do I need to setup my whole database from starting. I can do this because my site is not full of content.

But I am not very familiar with php, so help me.

WPBeginner Support

Exploit scanner lets you know where it found the malicious code. If it is in a theme or plugin file, then you can simply delete those theme and plugin files. After that you can download and upload fresh copies of those files to your site. If it is in database and you can start fresh then do that. Other wise there are ways to clean the code from database too.

Admin

Dionisis Karampinis

Very nice article many thanks! I have used Exploit Scanner and currently im having BPS Security

Matthew Baya

Nice article. I’ve found on infected WP sites they consistently seem to put a file named https.php in the wp-includes folder. I also found on my shared hosting server they will hop from one infected account to find other world readable wp-config.php files in other WP installs and will use the database information there to create admin accounts on other WP installs. Thus I’d add that any one whose been hacked should change their database credentials and also lock down wp-config.php as much as possible, ideally limiting it so only the webserver user (and the owner) can access it.

I’ve been using wordfence to clean infected sites and have been very happy with is, though I recently found it’s no longer noticing the /wo-includes/https.php file I mentioned earlier. I’ve contacted them about this since i know in the past it did notice these

Nora McDougall-Collins

I recent infection I had to deal with infected all the index.php files.

qammar

Very helpfull and informative article.

one of my client website/blog was infected with malware was ‘reported attached page’ by google. first I tried sucuri sitecheck tool to identify the infected files/badware but they only show this result of scan

web site: blog.myclientwebsite.com/

status: Site blacklisted, malware not identified

web trust: Site blacklisted.

This do not any help, as we already know the site is black list and then I scan all the data on domain and found following two files infected

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

I am posting this for other people to look for these files, if their website is infected and reported as attack page.

Cheers,

qammar feroz

Editorial Staff

The free Sucuri scanner doesn’t do server side scanning. If you actually pay for Sucuri, not only it protects you, but they will do the cleanup for you if anything happens.

Admin

Nora McDougall-Collins

Thanks for the excellent article! I have passed it along to my web development students through Facebook!

Also, one of my student’s site was hacked and shut down by the web host for the second time. It looks like he had being doing his database backups. So, it looks like we will have to copy and paste his posts directly into the Dashboard from the database dump. What fun!

Nora McDougall-Collins

Sorry for the incomplete information – he had NOT been doing database backups. So, we will have to dump the database and copy and paste into the new install.

Patricio Proaño

Excellent! Thank’s for the info, very useful!!

Pat Fortino

You don’t have to pay securi anyting to scan your site. You can scan as many sites as you want for free. That scan will tell you where the hacks are.

Editorial Staff

Not quite correct. Yes, they have a free scanner, but it only checks if the hacks have a front-end impact. For example, it will say that you have malware injections in your front-end, but it will NOT tell you where the backdoor is hiding and such. There are times that you might clean up the hacks results, but the backdoor still stays even after the cleanup. Then when it comes back, you are left to wonder why.

Admin

Andrew

Nice guide. Have you looked at Wordfence (http://www.wordfence.com/)? I’ve put a lot of customers on to it and they rave about it.

Cheers,

Andrew

Editorial Staff

Never needed to try it. Sucuri is highly recommended by many big brands. Having using them for a while, we can say that they are very good.

Admin

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

this was EXACTLY what I needed!! I’ve been trying to figure out how a hacker kept getting into one of the sites I maintain… it was just this one site, none of my other sites were being hacked. I found it with your help. It was hiding in a Pinterest plugin.

thanx again