¿Han pirateado su sitio web en WordPress?

A menudo, los piratas informáticos instalan una puerta trasera para asegurarse de que pueden volver a entrar incluso después de que hayas protegido tu sitio web. A menos que pueda quitar / eliminar esa puerta trasera, no hay nada que les detenga.

En este artículo, le mostraremos cómo encontrar una puerta trasera en un sitio WordPress hackeado y corregirla.

Cómo saber si su sitio web ha sido pirateado

Si tiene un sitio web en WordPress, debe tomarse en serio la seguridad. Los sitios web son atacados una media de 44 veces al día.

Puede conocer las mejores prácticas para mantener su sitio seguro en nuestra guía definitiva sobre seguridad en WordPress.

Pero, ¿y si su sitio ya ha sido pirateado?

Algunas señales de que su sitio web WordPress ha sido pirateado incluyen una caída en el tráfico o el rendimiento del sitio web, enlaces maliciosos añadidos o archivos desconocidos, una página de inicio desfigurada, la imposibilidad de acceder, nuevas cuentas de usuario sospechosas y mucho más.

Limpiar un sitio web hackeado puede ser increíblemente doloroso y difícil. Le guiamos paso a paso en nuestra guía para principiantes sobre cómo corregir un sitio WordPress hackeado. También debes asegurarte de explorar tu sitio en busca de cualquier malware que hayan dejado los hackers.

Y no olvides cerrar la puerta trasera.

Un hacker inteligente sabe que eventualmente limpiarás tu sitio web. Lo primero que podrían hacer es instalar una puerta trasera, para poder colarse de nuevo después de que asegures la puerta principal de tu sitio web WordPress.

¿Qué es una puerta trasera?

Una puerta trasera es un código añadido a un sitio web que permite a un hacker acceder al servidor sin ser detectado y evitando el acceso / acceso normal. Permite a un hacker recuperar el acceso incluso después de encontrar y eliminar el plugin explotado o la vulnerabilidad de su sitio web.

Las puertas traseras son el siguiente paso de un hackeo después de que el usuario haya entrado. Puedes aprender cómo pueden haberlo hecho en nuestra guía sobre cómo los sitios WordPress son hackeados y cómo prevenirlo.

Las puertas traseras suelen sobrevivir a las actualizaciones de WordPress. Eso significa que su sitio seguirá siendo vulnerable hasta que encuentre y corrija cada puerta trasera.

¿Cómo funcionan las puertas traseras?

Algunas puertas traseras son simplemente nombres de usuario de administrador ocultos. Permiten al hacker acceder de forma normal tecleando un nombre de usuario y una contraseña. Como el nombre de usuario está oculto, ni siquiera te das cuenta de que otra persona tiene acceso a tu sitio web.

Las puertas traseras más complejas pueden permitir al hacker ejecutar código PHP. Ellos envían manualmente el código a su sitio web utilizando su navegador / explorador.

Otros tienen una interfaz de usuario completa que les permite enviar correos electrónicos como su servidor de alojamiento WordPress, ejecutar consultas a bases de datos SQL y mucho más.

Algunos hackers dejarán más de un archivo backdoor. Después de subir uno, añadirán otro para asegurar su acceso.

¿Dónde se ocultan las puertas traseras?

En todos los casos que hemos encontrado, el backdoor estaba camuflado para parecer un archivo de WordPress. El código de las puertas traseras en un sitio de WordPress se almacena normalmente en las siguientes ubicaciones:

- Un tema de WordPress, pero probablemente no el que está utilizando actualmente. El código de un tema no se sobrescribe cuando actualizas WordPress, así que es un buen lugar para poner una puerta trasera. Por eso recomendamos borrar todos los temas inactivos.

- Los plugins de WordPress son otro buen lugar para ocultar una puerta trasera. Al igual que los temas, no se sobrescriben con las actualizaciones de WordPress, y muchos usuarios son reacios a actualizar los plugins.

- La carpeta de subidas puede contener cientos o miles de archivos de medios, por lo que es otro buen lugar para ocultar una puerta trasera. Los blogueros casi nunca comprueban su contenido porque se limitan a subir una imagen y luego la utilizan en una entrada.

- El archivo wp-config. php contiene información sensible utilizada para configurar WordPress. Es uno de los archivos más atacados por los hackers.

- La carpeta wp-includes contiene archivos PHP obligatorios / requeridos / necesarios para que WordPress funcione correctamente. Es otro lugar donde encontramos puertas traseras porque la mayoría de los propietarios de sitios web no comprueban lo que contiene la carpeta.

Ejemplos de puertas traseras que hemos encontrado

Aquí hay algunos ejemplos de dónde los hackers han subido backdoors. En un sitio que limpiamos, la puerta trasera estaba en la carpeta wp-includes. El archivo se llamaba wp-user.php, que parece bastante inocente, pero ese archivo en realidad no existe en una instalación normal de WordPress.

En otro caso, encontramos un archivo PHP llamado hello.php en la carpeta de subidas. Estaba disfrazado como el plugin Hello Dolly. Lo extraño es que el hacker lo puso en la carpeta uploads en lugar de la carpeta plugins.

También hemos encontrado backdoors que no utilizan la extensión de archivo .php. Un ejemplo era un archivo llamado wp-content.old.tmp, y también hemos encontrado backdoors en archivos con extensión .zip.

Como puede ver, los hackers pueden ser muy creativos a la hora de ocultar una puerta trasera.

En la mayoría de los casos, los archivos se codificaron con código Base64 que puede realizar todo tipo de operaciones. Por ejemplo, pueden añadir enlaces de Spam, enlazar páginas adicionales, redirigir el sitio principal a páginas de Spam, etc.

Dicho esto, veamos cómo encontrar una puerta trasera en un sitio WordPress hackeado y corregirla.

Cómo encontrar una puerta trasera en un sitio WordPress hackeado y corregirla

Ahora ya sabes qué es una puerta trasera y dónde puede estar oculta. Lo difícil es encontrarlo. Después, limpiarlo es tan fácil como borrar el archivo o el código.

1. Explorar código potencialmente malintencionado

La forma más fácil de explorar tu sitio web en busca de puertas traseras y vulnerabilidades es con un plugin de escáner de malware para WordPress. Recomendamos Sucuri porque nos ayudó a bloquear 450.000 ataques a WordPress en 3 meses, incluyendo 29.690 ataques relacionados con backdoors.

Ofrecen un plugin de seguridad Sucuri gratuito para WordPress que te permite explorar tu sitio web en busca de amenazas comunes y reforzar la seguridad de WordPress. La versión de pago incluye un escáner del servidor que se ejecuta una vez al día y busca puertas traseras y otros problemas de seguridad.

Una gran alternativa a Sucuri es MalCare, que tiene una característica de eliminación automática de malware. Esto eliminará todos los archivos de malware, incluidas las puertas traseras, de su sitio web.

Obtenga más información en nuestra guía sobre cómo explorar su sitio WordPress en busca de código potencialmente malintencionado.

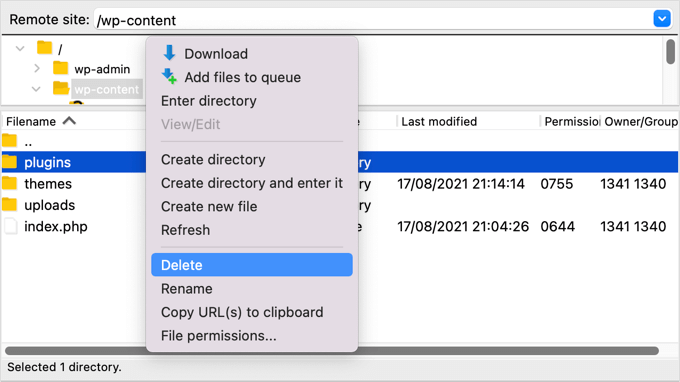

2. Borre su carpeta de plugins

Buscar en las carpetas de plugins archivos y códigos sospechosos lleva mucho tiempo. Y como los hackers son tan astutos, no hay garantía de que encuentres una puerta trasera.

Lo mejor que puedes hacer es borrar tu directorio de plugins, y luego reinstalar tus plugins desde cero. Solo así estarás seguro de que no hay puertas traseras en tus plugins.

Puedes acceder al directorio de plugins usando un cliente FTP o el gestor de archivos de tu alojamiento WordPress. Si no has usado FTP antes, entonces puede que quieras ver nuestra guía sobre cómo usar FTP para subir archivos a WordPress.

Tendrás que utilizar el software para navegar hasta la carpeta wp-content de tu sitio web. Una vez allí, haga clic con el botón derecho del ratón en la carpeta plugins y seleccione “Borrar”.

3. Borre su carpeta de temas

Del mismo modo, en lugar de perder tiempo buscando una puerta trasera entre los archivos de su tema, es mejor borrarlos.

Después de borrar la carpeta de plugins, simplemente seleccione la carpeta de temas y bórrela de la misma manera.

No sabes si había una puerta trasera en esa carpeta, pero si la había, ya ha desaparecido. Acabas de guardar o ahorrar tiempo y has eliminado un punto de ataque extra.

Ahora puedes reinstalar los temas que necesites.

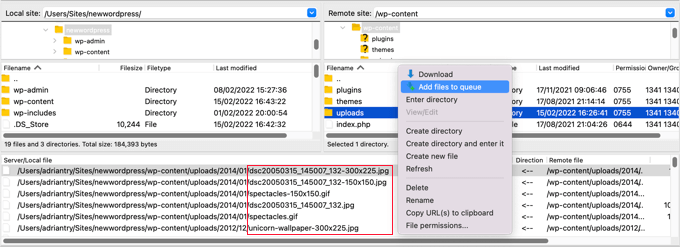

4. Buscar archivos PHP en la carpeta de subidas.

A continuación, debe echar un vistazo a la carpeta de subidas y asegurarse de que no hay archivos PHP dentro.

No hay ninguna buena razón para que un archivo PHP esté en esta carpeta porque está diseñada para almacenar archivos de medios como imágenes. Si usted encuentra un archivo PHP allí, entonces debe ser borrado.

Al igual que las carpetas de plugins y temas, encontrarás la carpeta de subidas en la carpeta wp-content. Dentro de la carpeta encontrará varias carpetas para cada año y mes en que haya subido archivos. Usted tendrá que marcar / comprobar cada carpeta para los archivos PHP.

Algunos clientes FTP ofrecen herramientas que buscarán en la carpeta de forma recursiva. Por ejemplo, si utilizas FileZilla, puedes hacer clic con el botón derecho del ratón en la carpeta y seleccionar “Añadir archivos a la cola”. Todos los archivos que se encuentren en cualquier subdirectorio de la carpeta se añadirán a la cola en el panel inferior.

Ahora puede desplazarse por la lista en busca de archivos con la extensión .php.

Alternativamente, los usuarios avanzados que estén familiarizados con SSH pueden escribir el siguiente comando:

1 | find uploads -name "*.php" -print |

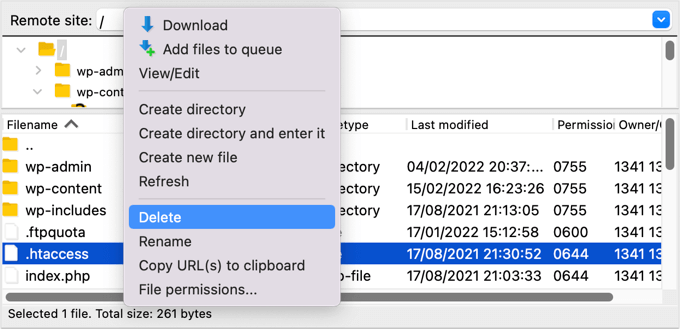

5. Borrar el archivo .htaccess

Algunos hackers pueden añadir códigos de redirección a su archivo .htaccess que enviarán a sus visitantes a un sitio web diferente.

Utilizando un cliente FTP o un gestor de archivos, sólo tiene que borrar el archivo del directorio raíz de su sitio web y se volverá a crear automáticamente.

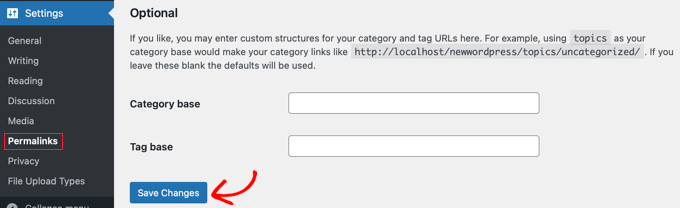

Si por alguna razón no se vuelve a crear, entonces usted debe ir a Ajustes ” Enlaces permanentes en su panel de administrador de WordPress. Al hacer clic en el botón “Guardar cambios” se guardará un nuevo archivo .htaccess.

6. Marcar / comprobar el archivo wp-config.php

El archivo wp-config. php es un archivo del núcleo de WordPress que contiene información que permite a WordPress comunicarse con la base de datos, las claves de seguridad de su instalación de WordPress y opciones de desarrollador.

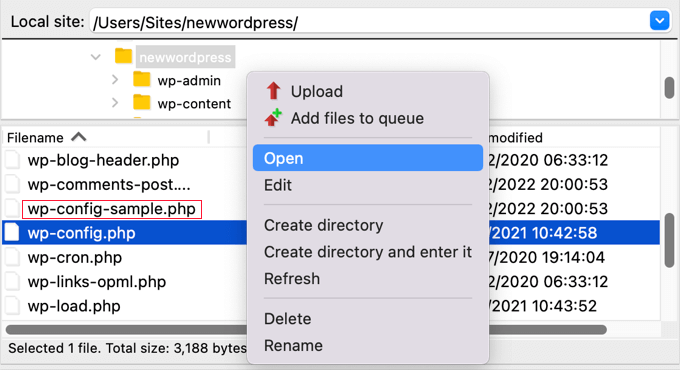

El archivo se encuentra en la carpeta raíz de su sitio web. Puede ver el contenido del archivo seleccionando las opciones Abrir o Editar en su cliente FTP.

Ahora debe mirar cuidadosamente el contenido del archivo para ver si hay algo que parezca fuera de lugar. Puede ser útil comparar el archivo con el archivo por defecto wp-config-sample.php que se encuentra en la misma carpeta.

Deberías borrar cualquier código que estés seguro que no pertenece.

7. Restaurar una copia de seguridad de un sitio web

Si ha estado haciendo copias de seguridad periódicas de su sitio web y todavía le preocupa que su sitio web no esté completamente limpio, restaurar una copia de seguridad es una buena solución.

Usted tendrá que borrar completamente su sitio web y luego restaurar una copia de seguridad que se tomó antes de que su sitio web fue hackeado. Esta no es una opción para todo el mundo, pero le dejará 100% seguro de que su sitio está a salvo.

Para obtener más información, consulte nuestra guía para principiantes sobre cómo restaurar WordPress a partir de una copia de seguridad.

¿Cómo evitar los hackeos en el futuro?

Ahora que ha limpiado su sitio web, es hora de mejorar la seguridad del sitio para evitar ataques en el futuro. No vale la pena ser tacaño o apático cuando se trata de la seguridad de un sitio web.

1. Haga copias de seguridad periódicas de su sitio web

Si aún no realiza copias de seguridad periódicas de su sitio web, hoy es el día de empezar.

WordPress no viene con una solución de copia de seguridad integrada. Sin embargo, hay varios excelentes plugins de copia de seguridad de WordPress que le permiten realizar copias de seguridad y restaurar automáticamente su sitio web de WordPress.

Duplicator es uno de los mejores plugins de copia de seguridad para WordPress. Le permite configurar programas de copia de seguridad automática y le ayudará a restaurar su sitio de WordPress si algo malo sucede.

También existe una versión gratuita de Duplicator que puedes utilizar para crear copias de seguridad manuales.

Para obtener instrucciones paso a paso, consulte nuestra guía sobre cómo realizar copias de seguridad de su sitio de WordPress con Duplicator.

2. Instalar un plugin de seguridad

No es posible supervisar / seguir / vigilar todo lo que pasa en tu sitio web cuando estás ocupado trabajando en tu negocio. Por eso te recomendamos que utilices un plugin de seguridad como Sucuri.

Recomendamos Sucuri porque son buenos en lo que hacen. Las principales publicaciones como CNN, USA Today, PC World, TechCrunch, The Next Web, y otros están de acuerdo. Además, nosotros mismos confiamos en ellos para mantener WPBeginner seguro.

3. Hacer más seguro el acceso / acceso a WordPress

También es importante que haga que su acceso / acceso a WordPress sea más seguro. La mejor manera de empezar es imponer el uso de contraseñas seguras cuando los usuarios creen una cuenta en su sitio web. También le recomendamos que empiece a utilizar una utilidad de gestión de contraseñas como 1Password.

Lo siguiente que debe hacer es añadir la autenticación de dos factores. Esto protegerá su sitio web contra el robo de contraseñas y los ataques de fuerza bruta. Esto significa que aunque un pirata informático conozca su nombre de usuario y contraseña, no podrá acceder a su sitio web.

Por último, debería limitar los intentos de acceso / acceso en WordPress. WordPress permite a los usuarios introducir contraseñas tantas veces como quieran. Bloquear a un usuario después de cinco intentos fallidos de acceso reducirá significativamente la posibilidad de que un hacker averigüe tus datos de acceso.

4. Proteja su área de administrador de WordPress

Proteger el área de administrador de accesos no autorizados le permite bloquear muchas amenazas de seguridad comunes. Tenemos una larga lista de consejos sobre cómo puede mantener seguro el administrador de WordPress.

Por ejemplo, puede proteger con contraseña el directorio wp-admin. Esto añade otra capa de protección al punto de entrada / registro más importante de su sitio web.

También puede limitar el acceso al área de administrador a las direcciones IP utilizadas por su equipo. Esta es otra forma de bloquear a los hackers que descubran tu nombre de usuario y contraseña.

5. Desactivar editores de temas y plugins

¿Sabías que WordPress incorpora un editor de temas y plugins? Este editor de texto plano le permite editar sus archivos de temas y plugins directamente desde el escritorio de WordPress.

Si bien esto es útil, puede dar lugar a clientes potenciales problemas / conflictos / incidencias de seguridad. Por ejemplo, si un hacker entra en tu área de administrador de WordPress, puede utilizar el editor integrado para acceder a todos tus datos de WordPress.

Después, podrán distribuir malware o lanzar ataques DDoS desde su sitio web WordPress.

Para mejorar la seguridad de WordPress, recomendamos quitar / eliminar completamente los editores de archivos incorporados.

6. Desactivar la ejecución de PHP en determinadas carpetas de WordPress

Por defecto, los scripts PHP pueden ejecutarse en cualquier carpeta de su sitio web. Puede hacer que su sitio web sea más seguro desactivando la ejecución de PHP en carpetas que no lo necesiten.

Por ejemplo, WordPress nunca necesita ejecutar código almacenado en su carpeta de subidas. Si desactiva la ejecución de PHP para esa carpeta, entonces un hacker no será capaz de ejecutar una puerta trasera, incluso si subieron correctamente uno allí.

7. Mantenga actualizado su sitio web

Cada nueva versión de WordPress es más segura que la anterior. Cada vez que se informa de una vulnerabilidad de seguridad, el equipo del núcleo de WordPress trabaja con diligencia para publicar una actualización que corrija el problema.

Esto significa que si no mantiene WordPress actualizado, está utilizando un software con vulnerabilidades de seguridad conocidas. Los piratas informáticos pueden buscar sitios web que ejecuten la versión anterior y utilizar la vulnerabilidad para obtener acceso.

Por eso siempre debe utilizar la última versión de WordPress.

No te limites a mantener WordPress actualizado. Debes asegurarte de que también mantienes actualizados tus plugins y temas de WordPress.

Esperamos que este tutorial te haya ayudado a aprender cómo encontrar y corregir una puerta trasera en un sitio web WordPress hackeado. Puede que también quieras aprender cómo mover WordPress de HTTP a HTTPS, o comprobar nuestra lista de errores de WordPress y cómo corregirlos.

If you liked this article, then please subscribe to our YouTube Channel for WordPress video tutorials. You can also find us on Twitter and Facebook.

Jiří Vaněk

It is also very good practice to contact the web server provider. They often have sophisticated malware detection tools and are able to scan the entire web and send a dump of infected files. This is what I would possibly recommend doing any time a website hacking problem turns out to be true. A provider can help a lot with this if they have good customer support.

Paul Booker

If you have version control installed on your web server –– it is possible to very quickly determine if any of your files have changed, or additional files have been added, by running a simple command in your shell terminal.

If you are using Git for version control you just need to type “git status” into your shell terminal, to find out what has been hacked. You can the delete all of the changes with one command “git checkout — .”

If you don’t have version control you can basically just write a simple command “list all files modified in the last 7 days” which would be “find ./ -type f -mtime -7” and again you can find out what has been hacked. You can then manually delete the changes.

WPBeginner Support

While possible, that is not a beginner friendly method so we do not recommend it for most users.

Admin

Vivek Tripathi

Hello Sir in our maximum sites there was malicious codes injected but I Haven’t find these anywhere in database. In my all sites there was automatically malicious pages generated and it will shown on google and these pages were not shown in my wordpress dashboard and in posts sections.

Please Help me to find codes and get secured from this hacking I have losted many traffic from my WordPress site.

Please Help Me!

WPBeginner Support

Hi Vivek,

Please see our article on how to clean a hacked WordPress site.

Admin

Abraham

This is really the BEST post there is about “unhacking” your website, I don’t know if it worked completely with my site but I really do hope so.

Thanks so much guys!!

Azwan Abdullah

Hi! I need some opinion. I’ve enabled open registration and set the default role as subscriber. From my understanding, this role can only have read capabilities. Means that they can only read posts on my blog, and comments. Am I right?

The purpose I’m doing this because I want to allow only registered people to comment. Ironically, I’m using some live traffic logger, which can track requests in to or out of my website. I noticed that the registered user is using anonymous IP from TOR network. They seems registering by accessing the register page directly, not by usual means.

Therefore, is it usually safe to let them? Does they (subscriber) has the capability to upload something on uploads or any folder on system? Since they can also have limited access to admin dashboard, can view wp version, is it considerably safe?

I hope someone and wpbeginner staff can respond these. Thanks in advance.

WPBeginner Support

Hi Azwan,

You need to protect your website from spam user registrations.

Admin

Pradeep Gauda

Hi ,

I found my word press website title changed by some hacker group as they mentioned . So checked my security plugins wordfence , did the scan but nothing found . How can they affecting the page title continue and what should i do for that .

Colin

Hi

Sucuri & WP Clone uses the Uploads folder so what are we suppose to do there?

Also Exploit Scanner is coming up with loads of files that it doesn’t recognise and the plugin is up to date. Maybe the algorithm is not up to date with the latest version of WordPress so deleted it.

Sucuri has found no problems but it is the free version, Wordfence have found no errors either so I don’t trust Exploit Scanner at the moment.

Colin

Jo

Thank you for a very informative and helpful article. I was able to finally understand what happened to my website ( thousands of malicious index.php files).

I avoided having to pay an extortion price to sitelock to repair my site, by simply installing a (clean) backup.

And now, I will make sure to install hundreds of antivirus plugins. Had not realised that my webhost bluehost did not include any basic level of security.

Mehreen

Hi,

I understand this article is quite old now, but I’ll comment and try if I get response.

My site was recently compromised and after using free Sucuri, I switched to Wordfence. The latter helped me track all my files containing malicious code. No particular reason to not use Sucuri, I was just trying different options.

What are your views on wordfence vs sucuri? Paid versions.

Thanks.

WPBeginner Support

Hi Mehreen,

They both offer good security. We recommend Sucuri because they offer cloud based website application firewall, which not only protects your website but also improves performance. Wordfence offers an application level firewall which runs on your server. See our article on best WordPress firewall plugins for more details.

Admin

Mohammed Jaid Ansari

Hi

When i type my website address it will open and after some time he will redirect to other website. and in mobile when i type my website address directly he will redirect to google play store. and google also showing this website may be hacked. how i can solved this problem.

WPBeginner Support

Hi,

See our guide on how to clean a hacked WordPress site.

Admin

Christine

I cannot get in to my WordPress website. I spoke with the server’s tech support and they said the problem is not on their end, and they suspect the site has been compromised by malware. However, I am not able to log in the site to check anything. Any advice?

WPBeginner Support

Hey Christine,

Have you tried resetting password? Also see our guide on what to do when you are locked out of admin area.

Admin

greekouzina

Hi all,

my website was hacked and i found many .php files like kebin.php kevin.php with eval and base64 code inside.

The worst thing is that my site was blacklisted and also the external references to the link are so many!

I noticed about 5 foreign IP’s that look into that reference files!

What can i do to cut off these references?

I have sucuri free version cause my blog is amateur blog and i dont have money to spend.

TIA

WPBeginner Support

Cleaning an infected website can be a bit difficult for most beginners. You can try steps mentioned in our guide on fixing your hacked WordPress site.

Admin

Sandy

someone hacking my admin panel again and again. I recovered but still he is hacking my admin-panel. I dnt know how to solve. Please kindly contact me for a solution.

Leo Dimilo

Just got finished cleaning up a client’s website. One of the things that this article doesn’t address is the fact that you may have to go up a level in your server’s folder to find the backdoor. In other words, you could delete everything in your /html file on your server and restart with a fresh reinstall and still have a backdoor in because it is in a different folder on your server one level up….

Saad Amir

Dear,

My website is hacked by someone. Only hack my posts, when i click on post for preview it would not be open, open as blank page.

Please help me, what is the main problem how i can solve it

WPBeginner Support

Try switching to a default WordPress theme like twenty sixteen and deactivate all your WordPress plugins. Try to preview a post, if it opens fine, then your theme or one of the plugins on your website is causing the issue. If the problem persists, then follow the steps described above.

Admin

Joy Healey

Hi,

This sounds to be really useful, but I’m struggling (on their website) to find the option you mention:

“They will monitor your site, and clean it up if you ever get hacked. It comes out to be like $3 per month per site if you get the 5 site plan.”

Could you point me in the right direction, please – with your affiliate link, of course?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Thanks for a helpful article, Joy

Joy Healey

Answering my own question above…. I checked with Sucuri and sadly the 5 site plan referred to in this post no longer exists.

Robin Jennings

Great article- Sucuri is a fantastic program. It isn’t the cheapest option but they are onto issues within hours and a fix shortly after.

I’ve found a few exploits on clients website in the public_html/images file lately.

Thomas

Hey there,

for guys who are familiar with ssh: what I do if there are hack problems is having backups ready for my complete websites and just compare the complete backup with the current state of the live project.

Still the corrupt files can be ‘sleeping’ in there for weeks or months, so it’s not 100% safe that one will find all the hack(ed) files, but it’s often a good indicator, where to look. This way I noticed 3 new files in a long time not updated avada(theme) project inside the revolution slider plugin.

Just my 2 cents :). Have a nice day,

Thomas

Jon Schear

You can use the Sucuri scanner for free, but it is very complex with the results you get.

Rodney Wild

Came across another signature: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

if you find the above statement, remove from the “if” right till the end of the line and that will fix that one file. I found this in almost every file though so you are going to have to use a global find and replace program. I use FNR.EXE but there are others. This one will also infect multiple websites in the same tree.

Kushal Jayswal

Anyone noticed recent attack before a weak on major servers. I am using Hostgator hosting services. My sites were down for a day. One of my friend is using Bluehost and his sites were down for 4-5 days.

I couldn’t find news about this on Google.

Did anyone notice?

Michael

Great Post, still relevant. I got malware the other day and downloaded my site to my computer. I sorted the files by “last modified” which showed me the pages that had been compromised.

I compared these files with backup files and was able to track down the malware!

Azman

Nice post, I recently run exploit scanner and it found many malicious or suspecious codes in my site like eval and base64_decode. What should I do in this case do I need to setup my whole database from starting. I can do this because my site is not full of content.

But I am not very familiar with php, so help me.

WPBeginner Support

Exploit scanner lets you know where it found the malicious code. If it is in a theme or plugin file, then you can simply delete those theme and plugin files. After that you can download and upload fresh copies of those files to your site. If it is in database and you can start fresh then do that. Other wise there are ways to clean the code from database too.

Admin

Dionisis Karampinis

Very nice article many thanks! I have used Exploit Scanner and currently im having BPS Security

Matthew Baya

Nice article. I’ve found on infected WP sites they consistently seem to put a file named https.php in the wp-includes folder. I also found on my shared hosting server they will hop from one infected account to find other world readable wp-config.php files in other WP installs and will use the database information there to create admin accounts on other WP installs. Thus I’d add that any one whose been hacked should change their database credentials and also lock down wp-config.php as much as possible, ideally limiting it so only the webserver user (and the owner) can access it.

I’ve been using wordfence to clean infected sites and have been very happy with is, though I recently found it’s no longer noticing the /wo-includes/https.php file I mentioned earlier. I’ve contacted them about this since i know in the past it did notice these

Nora McDougall-Collins

I recent infection I had to deal with infected all the index.php files.

qammar

Very helpfull and informative article.

one of my client website/blog was infected with malware was ‘reported attached page’ by google. first I tried sucuri sitecheck tool to identify the infected files/badware but they only show this result of scan

web site: blog.myclientwebsite.com/

status: Site blacklisted, malware not identified

web trust: Site blacklisted.

This do not any help, as we already know the site is black list and then I scan all the data on domain and found following two files infected

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

I am posting this for other people to look for these files, if their website is infected and reported as attack page.

Cheers,

qammar feroz

Editorial Staff

The free Sucuri scanner doesn’t do server side scanning. If you actually pay for Sucuri, not only it protects you, but they will do the cleanup for you if anything happens.

Admin

Nora McDougall-Collins

Thanks for the excellent article! I have passed it along to my web development students through Facebook!

Also, one of my student’s site was hacked and shut down by the web host for the second time. It looks like he had being doing his database backups. So, it looks like we will have to copy and paste his posts directly into the Dashboard from the database dump. What fun!

Nora McDougall-Collins

Sorry for the incomplete information – he had NOT been doing database backups. So, we will have to dump the database and copy and paste into the new install.

Patricio Proaño

Excellent! Thank’s for the info, very useful!!

Pat Fortino

You don’t have to pay securi anyting to scan your site. You can scan as many sites as you want for free. That scan will tell you where the hacks are.

Editorial Staff

Not quite correct. Yes, they have a free scanner, but it only checks if the hacks have a front-end impact. For example, it will say that you have malware injections in your front-end, but it will NOT tell you where the backdoor is hiding and such. There are times that you might clean up the hacks results, but the backdoor still stays even after the cleanup. Then when it comes back, you are left to wonder why.

Admin

Andrew

Nice guide. Have you looked at Wordfence (http://www.wordfence.com/)? I’ve put a lot of customers on to it and they rave about it.

Cheers,

Andrew

Editorial Staff

Never needed to try it. Sucuri is highly recommended by many big brands. Having using them for a while, we can say that they are very good.

Admin

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

this was EXACTLY what I needed!! I’ve been trying to figure out how a hacker kept getting into one of the sites I maintain… it was just this one site, none of my other sites were being hacked. I found it with your help. It was hiding in a Pinterest plugin.

thanx again