Wurde Ihre WordPress-Website gehackt?

Hacker installieren oft eine Hintertür, um sicherzustellen, dass sie wieder eindringen können, auch nachdem Sie Ihre Website gesichert haben. Solange Sie diese Hintertür nicht entfernen können, sind sie nicht zu stoppen.

In diesem Artikel zeigen wir Ihnen, wie Sie eine Hintertür in einer gehackten WordPress-Website finden und beheben können.

Wie Sie feststellen können, ob Ihre Website gehackt worden ist

Wenn Sie eine WordPress-Website betreiben, dann müssen Sie die Sicherheit ernst nehmen. Denn jeden Tag werden Websites durchschnittlich 44 Mal angegriffen.

In unserem ultimativen WordPress-Sicherheitsleitfaden erfahren Sie, wie Sie Ihre Website am besten schützen können.

Was aber, wenn Ihre Website bereits gehackt wurde?

Einige Anzeichen dafür, dass Ihre WordPress-Website gehackt wurde, sind ein Rückgang des Website-Traffics oder der Leistung, hinzugefügte schädliche Links oder unbekannte Dateien, eine verunstaltete Homepage, die Unfähigkeit, sich einzuloggen, verdächtige neue Benutzerkonten und vieles mehr.

Die Bereinigung einer gehackten Website kann unglaublich schmerzhaft und schwierig sein. In unserem Leitfaden für Einsteiger zur Behebung einer gehackten WordPress-Website führen wir Sie Schritt für Schritt durch den Prozess. Sie sollten auch sicherstellen, dass Sie Ihre Website auf jegliche Malware scannen, die die Hacker hinterlassen haben.

Und vergessen Sie nicht, die Hintertür zu schließen.

Ein cleverer Hacker weiß, dass Sie Ihre Website irgendwann bereinigen werden. Das erste, was sie tun könnten, ist eine Hintertür zu installieren, damit sie sich wieder einschleichen können, nachdem Sie die Vordertür zu Ihrer WordPress-Website gesichert haben.

Was ist eine Hintertür?

Eine Backdoor ist ein Code, der einer Website hinzugefügt wird und es einem Hacker ermöglicht, unbemerkt auf den Server zuzugreifen und die normale Anmeldung zu umgehen. Sie ermöglicht es einem Hacker, wieder Zugang zu erhalten, selbst wenn Sie das ausgenutzte Plugin oder die Sicherheitslücke auf Ihrer Website gefunden und entfernt haben.

Backdoors sind der nächste Schritt eines Hacks, nachdem der Benutzer eingebrochen ist. In unserem Leitfaden darüber, wie WordPress-Websites gehackt werden und wie man das verhindern kann, erfahren Sie, wie sie das gemacht haben könnten.

Hintertüren überleben oft WordPress-Upgrades. Das bedeutet, dass Ihre Website angreifbar bleibt, bis Sie alle Hintertüren gefunden und behoben haben.

Wie funktionieren Hintertüren?

Einige Hintertüren sind einfach versteckte Administrator-Benutzernamen. Sie ermöglichen es dem Hacker, sich durch Eingabe eines Benutzernamens und eines Kennworts wie gewohnt anzumelden. Da der Benutzername versteckt ist, merken Sie nicht einmal, dass jemand anderes Zugang zu Ihrer Website hat.

Komplexere Hintertüren können es dem Hacker ermöglichen, PHP-Code auszuführen. Sie senden den Code manuell über ihren Webbrowser an Ihre Website.

Andere haben eine vollwertige Benutzeroberfläche, die es ihnen ermöglicht, als Ihr WordPress-Hosting-Server E-Mails zu versenden, SQL-Datenbankabfragen auszuführen und vieles mehr.

Manche Hacker hinterlassen mehr als eine Backdoor-Datei. Nachdem sie eine hochgeladen haben, fügen sie eine weitere hinzu, um ihren Zugang zu sichern.

Wo sind Hintertüren versteckt?

In allen Fällen, die wir gefunden haben, war die Backdoor so getarnt, dass sie wie eine WordPress-Datei aussah. Der Code für Backdoors auf einer WordPress-Website ist meist an den folgenden Orten gespeichert:

- Ein WordPress-Theme, aber wahrscheinlich nicht das, das Sie gerade verwenden. Der Code in einem Theme wird nicht überschrieben, wenn Sie WordPress aktualisieren, daher ist es ein guter Ort, um eine Hintertür einzubauen. Aus diesem Grund empfehlen wir, alle inaktiven Themes zu löschen.

- WordPress-Plugins sind ein weiterer guter Ort, um eine Hintertür zu verstecken. Wie Themes werden sie nicht durch WordPress-Updates überschrieben, und viele Benutzer zögern, Plugins zu aktualisieren.

- Der Ordner ” Uploads” kann Hunderte oder Tausende von Mediendateien enthalten und ist daher ein weiterer guter Ort, um eine Hintertür zu verstecken. Blogger überprüfen den Inhalt fast nie, weil sie einfach ein Bild hochladen und es dann in einem Beitrag verwenden.

- Die Datei wp-config.php enthält sensible Informationen, die zur Konfiguration von WordPress verwendet werden. Sie ist eine der am häufigsten angegriffenen Dateien von Hackern.

- Der Ordner wp-includes enthält PHP-Dateien, die für die ordnungsgemäße Ausführung von WordPress erforderlich sind. Dies ist ein weiterer Ort, an dem wir Hintertüren finden, da die meisten Website-Besitzer nicht überprüfen, was der Ordner enthält.

Beispiele für von uns gefundene Hintertüren

Hier sind einige Beispiele dafür, wo Hacker Backdoors hochgeladen haben. Bei einer Website, die wir bereinigt haben, befand sich die Hintertür im Ordner wp-includes. Die Datei hieß wp-user.php, was unschuldig genug aussieht, aber diese Datei gibt es in einer normalen WordPress-Installation eigentlich nicht.

In einem anderen Fall fanden wir eine PHP-Datei namens hello.php im Ordner uploads. Sie war als das Hello Dolly-Plugin getarnt. Seltsam ist, dass der Hacker sie in den Uploads-Ordner und nicht in den Plugins-Ordner gelegt hat.

Wir haben auch Backdoors gefunden, die nicht die Dateierweiterung .php verwenden. Ein Beispiel war eine Datei namens wp-content.old.tmp, und wir haben auch Backdoors in Dateien mit der Erweiterung .zip gefunden.

Wie Sie sehen, können Hacker sehr kreativ vorgehen, wenn sie eine Hintertür verstecken.

In den meisten Fällen wurden die Dateien mit Base64-Code kodiert, der alle möglichen Operationen durchführen kann. Zum Beispiel können sie Spam-Links hinzufügen, zusätzliche Seiten hinzufügen, die Hauptwebsite auf Spam-Seiten umleiten und vieles mehr.

Schauen wir uns also an, wie man eine Hintertür in einer gehackten WordPress-Website findet und sie repariert.

Wie man eine Hintertür in einer gehackten WordPress-Website findet und sie repariert

Jetzt wissen Sie, was eine Hintertür ist und wo sie versteckt sein könnte. Der schwierige Teil ist, sie zu finden! Danach ist die Beseitigung so einfach wie das Löschen der Datei oder des Codes.

1. Suche nach potenziell bösartigem Code

Am einfachsten lässt sich Ihre Website mit einem WordPress-Malware-Scanner-Plugin auf Backdoors und Schwachstellen überprüfen. Wir empfehlen Sucuri, weil es uns geholfen hat, 450.000 WordPress-Angriffe in drei Monaten zu blockieren, darunter 29.690 Backdoor-Angriffe.

Sie bieten ein kostenloses Sucuri-Sicherheits-Plugin für WordPress an, mit dem Sie Ihre Website auf gängige Bedrohungen scannen und die Sicherheit von WordPress erhöhen können. Die kostenpflichtige Version enthält einen serverseitigen Scanner, der einmal pro Tag läuft und nach Backdoors und anderen Sicherheitsproblemen sucht.

Eine gute Alternative zu Sucuri ist MalCare, das über eine automatische Malware-Entfernungsfunktion verfügt. Damit werden alle Malware-Dateien, einschließlich Backdoors, von Ihrer Website entfernt.

Erfahren Sie mehr in unserem Leitfaden zum Scannen Ihrer WordPress-Website auf potenziell bösartigen Code.

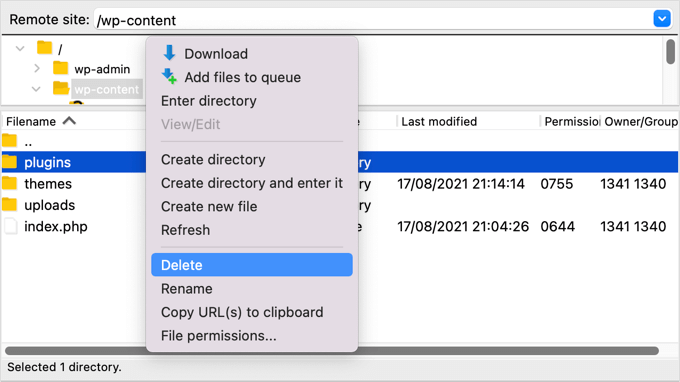

2. Löschen Sie Ihren Plugins-Ordner

Das Durchsuchen Ihrer Plugin-Ordner nach verdächtigen Dateien und verdächtigem Code ist zeitaufwändig. Und weil Hacker so raffiniert sind, gibt es keine Garantie, dass Sie eine Hintertür finden.

Das Beste, was Sie tun können, ist, Ihr Plugin-Verzeichnis zu löschen und dann Ihre Plugins von Grund auf neu zu installieren. Nur so können Sie sicher sein, dass sich keine Hintertüren in Ihren Plugins befinden.

Sie können auf Ihr Plugin-Verzeichnis mit einem FTP-Client oder dem Dateimanager Ihres WordPress-Hostszugreifen. Wenn Sie noch nie mit FTP gearbeitet haben, sollten Sie sich unsere Anleitung zum Hochladen von Dateien mit FTP in WordPress ansehen.

Sie müssen die Software verwenden, um zum wp-content-Ordner Ihrer Website zu navigieren. Klicken Sie dort mit der rechten Maustaste auf den Ordner ” Plugins" und wählen Sie “Löschen”.

3. Löschen Sie Ihren Themenordner

Anstatt Zeit mit der Suche nach einer Hintertür in Ihren Themadateien zu verbringen, ist es besser, sie einfach zu löschen.

Nachdem Sie Ihren Plugin-Ordner gelöscht haben, markieren Sie einfach den Themes-Ordner und löschen ihn auf dieselbe Weise.

Sie wissen nicht, ob es in diesem Ordner eine Hintertür gab, aber wenn ja, dann ist sie jetzt verschwunden. Sie haben gerade Zeit gespart und einen zusätzlichen Angriffspunkt beseitigt.

Jetzt können Sie alle benötigten Themen neu installieren.

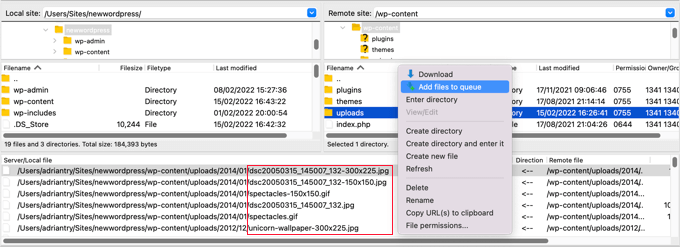

4. Suchen Sie im Uploads-Ordner nach PHP-Dateien

Als Nächstes sollten Sie einen Blick in den Uploads-Ordner werfen und sicherstellen, dass sich dort keine PHP-Dateien befinden.

Es gibt keinen guten Grund für eine PHP-Datei in diesem Ordner, da er zum Speichern von Mediendateien wie Bildern gedacht ist. Wenn Sie dort eine PHP-Datei finden, sollten Sie sie löschen.

Wie die Ordner ” Plugins" und ” Themes" befindet sich auch der Ordner ” uploads" im Ordner ” wp-content". In diesem Ordner finden Sie mehrere Ordner für jedes Jahr und jeden Monat, in dem Sie Dateien hochgeladen haben. Sie müssen jeden Ordner auf PHP-Dateien überprüfen.

Einige FTP-Clients bieten Tools, die den Ordner rekursiv durchsuchen. Wenn Sie zum Beispiel FileZilla verwenden, können Sie mit der rechten Maustaste auf den Ordner klicken und “Dateien zur Warteschlange hinzufügen” wählen. Alle Dateien, die in den Unterverzeichnissen des Ordners gefunden werden, werden der Warteschlange im unteren Fensterbereich hinzugefügt.

Sie können nun durch die Liste blättern und nach Dateien mit der Erweiterung .php suchen.

Fortgeschrittene Benutzer, die mit SSH vertraut sind, können alternativ den folgenden Befehl schreiben:

1 | find uploads -name "*.php" -print |

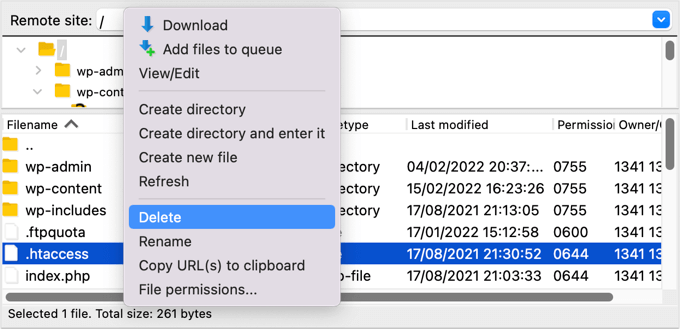

5. Löschen Sie die .htaccess-Datei

Einige Hacker können Ihrer .htaccess-Datei Umleitungscodes hinzufügen, die Ihre Besucher auf eine andere Website leiten.

Mit einem FTP-Client oder einem Dateimanager löschen Sie die Datei einfach aus dem Stammverzeichnis Ihrer Website, und sie wird automatisch neu erstellt.

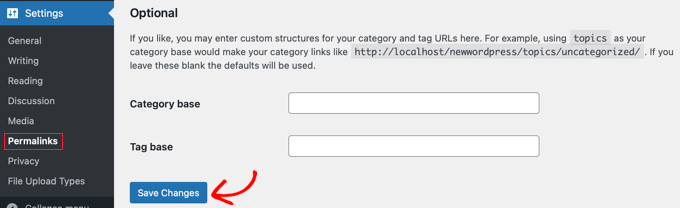

Wenn sie aus irgendeinem Grund nicht neu erstellt wird, sollten Sie in Ihrem WordPress-Administrationsbereich zu Einstellungen ” Permalinks gehen. Wenn Sie auf die Schaltfläche “Änderungen speichern” klicken, wird eine neue .htaccess-Datei gespeichert.

6. Überprüfen Sie die Datei wp-config.php

Die Datei wp-config.php ist eine WordPress-Kerndatei, die Informationen enthält, die es WordPress ermöglichen, mit der Datenbank zu kommunizieren, sowie die Sicherheitsschlüssel für Ihre WordPress-Installation und Entwickleroptionen.

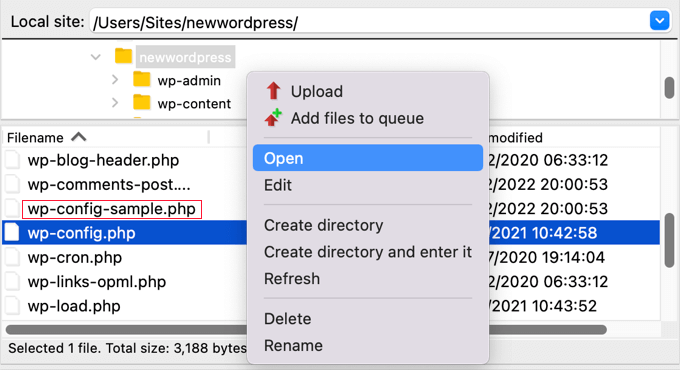

Die Datei befindet sich im Stammverzeichnis Ihrer Website. Sie können den Inhalt der Datei anzeigen, indem Sie die Optionen Öffnen oder Bearbeiten in Ihrem FTP-Client wählen.

Schauen Sie sich den Inhalt der Datei genau an, um festzustellen, ob irgendetwas nicht an seinem Platz zu sein scheint. Es könnte hilfreich sein, die Datei mit der Standarddatei wp-config-sample.php zu vergleichen, die sich im selben Ordner befindet.

Sie sollten jeden Code löschen, von dem Sie sicher sind, dass er nicht dazugehört.

7. Wiederherstellen einer Website-Sicherung

Wenn Sie regelmäßig Sicherungskopien Ihrer Website erstellt haben und sich trotzdem Sorgen machen, dass Ihre Website nicht ganz sauber ist, ist die Wiederherstellung einer Sicherungskopie eine gute Lösung.

Sie müssen Ihre Website vollständig löschen und dann eine Sicherungskopie wiederherstellen, die vor dem Hack Ihrer Website erstellt wurde. Dies ist nicht für jeden eine Option, aber Sie können sich zu 100 % darauf verlassen, dass Ihre Website sicher ist.

Weitere Informationen finden Sie in unserer Anleitung für Einsteiger, wie Sie WordPress aus einem Backup wiederherstellen.

Wie können Hacks in Zukunft verhindert werden?

Jetzt, wo Sie Ihre Website gesäubert haben, ist es an der Zeit, die Sicherheit Ihrer Website zu verbessern, um Hacks in Zukunft zu verhindern. Es lohnt sich nicht, bei der Sicherheit Ihrer Website billig oder gleichgültig zu sein.

1. Regelmäßige Sicherung Ihrer Website

Wenn Sie noch keine regelmäßigen Backups Ihrer Website machen, sollten Sie heute damit anfangen.

WordPress verfügt nicht über eine integrierte Backup-Lösung. Es gibt jedoch mehrere großartige WordPress-Backup-Plugins, mit denen Sie Ihre WordPress-Website automatisch sichern und wiederherstellen können.

Duplicator ist eines der besten WordPress-Backup-Plugins. Es ermöglicht Ihnen die Einrichtung automatischer Backup-Zeitpläne und hilft Ihnen, Ihre WordPress-Website wiederherzustellen, wenn etwas Schlimmes passiert.

Es gibt auch eine kostenlose Version von Duplicator, mit der Sie manuelle Sicherungen erstellen können.

Eine Schritt-für-Schritt-Anleitung finden Sie in unserem Leitfaden zur Sicherung Ihrer WordPress-Website mit Duplicator.

2. Installieren Sie ein Sicherheits-Plugin

Sie können unmöglich alles überwachen, was auf Ihrer Website passiert, wenn Sie mit der Arbeit an Ihrem Unternehmen beschäftigt sind. Deshalb empfehlen wir Ihnen, ein Sicherheits-Plugin wie Sucuri zu verwenden.

Wir empfehlen Sucuri, weil sie gut sind in dem, was sie tun. Wichtige Publikationen wie CNN, USA Today, PC World, TechCrunch, The Next Web und andere stimmen dem zu. Außerdem verlassen wir uns selbst auf Sucuri, um WPBeginner sicher zu halten.

3. WordPress-Login sicherer machen

Es ist auch wichtig, dass Sie Ihr WordPress-Login sicherer machen. Der beste Weg, damit zu beginnen, ist, die Verwendung sicherer Passwörter zu erzwingen, wenn Benutzer ein Konto auf Ihrer Website erstellen. Wir empfehlen Ihnen außerdem, einen Passwortmanager wie 1Password zu verwenden.

Als Nächstes sollten Sie eine Zwei-Faktor-Authentifizierung hinzufügen. Dadurch wird Ihre Website vor gestohlenen Passwörtern und Brute-Force-Angriffen geschützt. Das bedeutet, dass ein Hacker, selbst wenn er Ihren Benutzernamen und Ihr Passwort kennt, sich nicht auf Ihrer Website anmelden kann.

Schließlich sollten Sie die Anmeldeversuche in WordPress begrenzen. WordPress erlaubt es den Nutzern, Passwörter so oft einzugeben, wie sie wollen. Wenn Sie einen Benutzer nach fünf fehlgeschlagenen Anmeldeversuchen aussperren, verringert sich die Chance eines Hackers, Ihre Anmeldedaten herauszufinden, erheblich.

4. Schützen Sie Ihren WordPress-Administrationsbereich

Wenn Sie den Admin-Bereich vor unbefugtem Zugriff schützen, können Sie viele gängige Sicherheitsbedrohungen abwehren. Wir haben eine lange Liste von Tipps, wie Sie den WordPress-Adminbereich sicher halten können.

Sie können zum Beispiel das wp-admin-Verzeichnis mit einem Passwort schützen. Dadurch wird der wichtigste Zugangspunkt zu Ihrer Website noch besser geschützt.

Sie können auch den Zugriff auf den Verwaltungsbereich auf die IP-Adressen beschrän ken, die von Ihrem Team verwendet werden. Dies ist eine weitere Möglichkeit, Hacker auszusperren, die Ihren Benutzernamen und Ihr Passwort herausfinden.

5. Theme- und Plugin-Editoren deaktivieren

Wussten Sie, dass WordPress über einen integrierten Theme- und Plugin-Editor verfügt? Mit diesem einfachen Texteditor können Sie Ihre Theme- und Plugin-Dateien direkt vom WordPress-Dashboard aus bearbeiten.

Das ist zwar hilfreich, kann aber auch zu potenziellen Sicherheitsproblemen führen. Wenn zum Beispiel ein Hacker in Ihren WordPress-Administrationsbereich eindringt, kann er den integrierten Editor verwenden, um Zugriff auf alle Ihre WordPress-Daten zu erhalten.

Danach sind sie in der Lage, von Ihrer WordPress-Website aus Malware zu verbreiten oder DDoS-Angriffe zu starten.

Um die Sicherheit von WordPress zu verbessern, empfehlen wir, die eingebauten Datei-Editoren vollständig zu entfernen.

6. PHP-Ausführung in bestimmten WordPress-Ordnern deaktivieren

Standardmäßig können PHP-Skripte in jedem beliebigen Ordner auf Ihrer Website ausgeführt werden. Sie können Ihre Website sicherer machen, indem Sie die Ausführung von PHP in Ordnern deaktivieren, die es nicht benötigen.

WordPress muss zum Beispiel niemals Code ausführen, der in Ihrem Uploads-Ordner gespeichert ist. Wenn Sie die PHP-Ausführung für diesen Ordner deaktivieren, kann ein Hacker keine Hintertür einbauen, selbst wenn er erfolgreich eine hochgeladen hat.

7. Halten Sie Ihre Website auf dem neuesten Stand

Jede neue Version von WordPress ist sicherer als die vorherige. Wann immer eine Sicherheitslücke gemeldet wird, arbeitet das WordPress-Kernteam fleißig an der Veröffentlichung eines Updates, das das Problem behebt.

Das heißt, wenn Sie WordPress nicht auf dem neuesten Stand halten, verwenden Sie eine Software mit bekannten Sicherheitslücken. Hacker können nach Websites suchen, auf denen die ältere Version läuft, und die Sicherheitslücke nutzen, um sich Zugang zu verschaffen.

Aus diesem Grund sollten Sie immer die neueste Version von WordPress verwenden.

Halten Sie nicht nur WordPress auf dem neuesten Stand. Sie müssen auch dafür sorgen, dass Ihre WordPress-Plugins und -Themes aktuell sind.

Wir hoffen, dass diese Anleitung Ihnen geholfen hat zu lernen, wie man eine Backdoor in einer gehackten WordPress-Website findet und behebt. Vielleicht möchten Sie auch erfahren, wie Sie WordPress von HTTP auf HTTPS umstellen, oder unsere Liste der WordPress-Fehler und deren Behebung lesen.

Wenn Ihnen dieser Artikel gefallen hat, dann abonnieren Sie bitte unseren YouTube-Kanal für WordPress-Videotutorials. Sie können uns auch auf Twitter und Facebook finden.

Jiří Vaněk

It is also very good practice to contact the web server provider. They often have sophisticated malware detection tools and are able to scan the entire web and send a dump of infected files. This is what I would possibly recommend doing any time a website hacking problem turns out to be true. A provider can help a lot with this if they have good customer support.

Paul Booker

If you have version control installed on your web server –– it is possible to very quickly determine if any of your files have changed, or additional files have been added, by running a simple command in your shell terminal.

If you are using Git for version control you just need to type “git status” into your shell terminal, to find out what has been hacked. You can the delete all of the changes with one command “git checkout — .”

If you don’t have version control you can basically just write a simple command “list all files modified in the last 7 days” which would be “find ./ -type f -mtime -7” and again you can find out what has been hacked. You can then manually delete the changes.

WPBeginner Support

While possible, that is not a beginner friendly method so we do not recommend it for most users.

Admin

Vivek Tripathi

Hello Sir in our maximum sites there was malicious codes injected but I Haven’t find these anywhere in database. In my all sites there was automatically malicious pages generated and it will shown on google and these pages were not shown in my wordpress dashboard and in posts sections.

Please Help me to find codes and get secured from this hacking I have losted many traffic from my WordPress site.

Please Help Me!

WPBeginner Support

Hi Vivek,

Please see our article on how to clean a hacked WordPress site.

Admin

Abraham

This is really the BEST post there is about “unhacking” your website, I don’t know if it worked completely with my site but I really do hope so.

Thanks so much guys!!

Azwan Abdullah

Hi! I need some opinion. I’ve enabled open registration and set the default role as subscriber. From my understanding, this role can only have read capabilities. Means that they can only read posts on my blog, and comments. Am I right?

The purpose I’m doing this because I want to allow only registered people to comment. Ironically, I’m using some live traffic logger, which can track requests in to or out of my website. I noticed that the registered user is using anonymous IP from TOR network. They seems registering by accessing the register page directly, not by usual means.

Therefore, is it usually safe to let them? Does they (subscriber) has the capability to upload something on uploads or any folder on system? Since they can also have limited access to admin dashboard, can view wp version, is it considerably safe?

I hope someone and wpbeginner staff can respond these. Thanks in advance.

WPBeginner Support

Hi Azwan,

You need to protect your website from spam user registrations.

Admin

Pradeep Gauda

Hi ,

I found my word press website title changed by some hacker group as they mentioned . So checked my security plugins wordfence , did the scan but nothing found . How can they affecting the page title continue and what should i do for that .

Colin

Hi

Sucuri & WP Clone uses the Uploads folder so what are we suppose to do there?

Also Exploit Scanner is coming up with loads of files that it doesn’t recognise and the plugin is up to date. Maybe the algorithm is not up to date with the latest version of WordPress so deleted it.

Sucuri has found no problems but it is the free version, Wordfence have found no errors either so I don’t trust Exploit Scanner at the moment.

Colin

Jo

Thank you for a very informative and helpful article. I was able to finally understand what happened to my website ( thousands of malicious index.php files).

I avoided having to pay an extortion price to sitelock to repair my site, by simply installing a (clean) backup.

And now, I will make sure to install hundreds of antivirus plugins. Had not realised that my webhost bluehost did not include any basic level of security.

Mehreen

Hi,

I understand this article is quite old now, but I’ll comment and try if I get response.

My site was recently compromised and after using free Sucuri, I switched to Wordfence. The latter helped me track all my files containing malicious code. No particular reason to not use Sucuri, I was just trying different options.

What are your views on wordfence vs sucuri? Paid versions.

Thanks.

WPBeginner Support

Hi Mehreen,

They both offer good security. We recommend Sucuri because they offer cloud based website application firewall, which not only protects your website but also improves performance. Wordfence offers an application level firewall which runs on your server. See our article on best WordPress firewall plugins for more details.

Admin

Mohammed Jaid Ansari

Hi

When i type my website address it will open and after some time he will redirect to other website. and in mobile when i type my website address directly he will redirect to google play store. and google also showing this website may be hacked. how i can solved this problem.

WPBeginner Support

Hi,

See our guide on how to clean a hacked WordPress site.

Admin

Christine

I cannot get in to my WordPress website. I spoke with the server’s tech support and they said the problem is not on their end, and they suspect the site has been compromised by malware. However, I am not able to log in the site to check anything. Any advice?

WPBeginner Support

Hey Christine,

Have you tried resetting password? Also see our guide on what to do when you are locked out of admin area.

Admin

greekouzina

Hi all,

my website was hacked and i found many .php files like kebin.php kevin.php with eval and base64 code inside.

The worst thing is that my site was blacklisted and also the external references to the link are so many!

I noticed about 5 foreign IP’s that look into that reference files!

What can i do to cut off these references?

I have sucuri free version cause my blog is amateur blog and i dont have money to spend.

TIA

WPBeginner Support

Cleaning an infected website can be a bit difficult for most beginners. You can try steps mentioned in our guide on fixing your hacked WordPress site.

Admin

Sandy

someone hacking my admin panel again and again. I recovered but still he is hacking my admin-panel. I dnt know how to solve. Please kindly contact me for a solution.

Leo Dimilo

Just got finished cleaning up a client’s website. One of the things that this article doesn’t address is the fact that you may have to go up a level in your server’s folder to find the backdoor. In other words, you could delete everything in your /html file on your server and restart with a fresh reinstall and still have a backdoor in because it is in a different folder on your server one level up….

Saad Amir

Dear,

My website is hacked by someone. Only hack my posts, when i click on post for preview it would not be open, open as blank page.

Please help me, what is the main problem how i can solve it

WPBeginner Support

Try switching to a default WordPress theme like twenty sixteen and deactivate all your WordPress plugins. Try to preview a post, if it opens fine, then your theme or one of the plugins on your website is causing the issue. If the problem persists, then follow the steps described above.

Admin

Joy Healey

Hi,

This sounds to be really useful, but I’m struggling (on their website) to find the option you mention:

“They will monitor your site, and clean it up if you ever get hacked. It comes out to be like $3 per month per site if you get the 5 site plan.”

Could you point me in the right direction, please – with your affiliate link, of course?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Thanks for a helpful article, Joy

Joy Healey

Answering my own question above…. I checked with Sucuri and sadly the 5 site plan referred to in this post no longer exists.

Robin Jennings

Great article- Sucuri is a fantastic program. It isn’t the cheapest option but they are onto issues within hours and a fix shortly after.

I’ve found a few exploits on clients website in the public_html/images file lately.

Thomas

Hey there,

for guys who are familiar with ssh: what I do if there are hack problems is having backups ready for my complete websites and just compare the complete backup with the current state of the live project.

Still the corrupt files can be ‘sleeping’ in there for weeks or months, so it’s not 100% safe that one will find all the hack(ed) files, but it’s often a good indicator, where to look. This way I noticed 3 new files in a long time not updated avada(theme) project inside the revolution slider plugin.

Just my 2 cents :). Have a nice day,

Thomas

Jon Schear

You can use the Sucuri scanner for free, but it is very complex with the results you get.

Rodney Wild

Came across another signature: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

if you find the above statement, remove from the “if” right till the end of the line and that will fix that one file. I found this in almost every file though so you are going to have to use a global find and replace program. I use FNR.EXE but there are others. This one will also infect multiple websites in the same tree.

Kushal Jayswal

Anyone noticed recent attack before a weak on major servers. I am using Hostgator hosting services. My sites were down for a day. One of my friend is using Bluehost and his sites were down for 4-5 days.

I couldn’t find news about this on Google.

Did anyone notice?

Michael

Great Post, still relevant. I got malware the other day and downloaded my site to my computer. I sorted the files by “last modified” which showed me the pages that had been compromised.

I compared these files with backup files and was able to track down the malware!

Azman

Nice post, I recently run exploit scanner and it found many malicious or suspecious codes in my site like eval and base64_decode. What should I do in this case do I need to setup my whole database from starting. I can do this because my site is not full of content.

But I am not very familiar with php, so help me.

WPBeginner Support

Exploit scanner lets you know where it found the malicious code. If it is in a theme or plugin file, then you can simply delete those theme and plugin files. After that you can download and upload fresh copies of those files to your site. If it is in database and you can start fresh then do that. Other wise there are ways to clean the code from database too.

Admin

Dionisis Karampinis

Very nice article many thanks! I have used Exploit Scanner and currently im having BPS Security

Matthew Baya

Nice article. I’ve found on infected WP sites they consistently seem to put a file named https.php in the wp-includes folder. I also found on my shared hosting server they will hop from one infected account to find other world readable wp-config.php files in other WP installs and will use the database information there to create admin accounts on other WP installs. Thus I’d add that any one whose been hacked should change their database credentials and also lock down wp-config.php as much as possible, ideally limiting it so only the webserver user (and the owner) can access it.

I’ve been using wordfence to clean infected sites and have been very happy with is, though I recently found it’s no longer noticing the /wo-includes/https.php file I mentioned earlier. I’ve contacted them about this since i know in the past it did notice these

Nora McDougall-Collins

I recent infection I had to deal with infected all the index.php files.

qammar

Very helpfull and informative article.

one of my client website/blog was infected with malware was ‘reported attached page’ by google. first I tried sucuri sitecheck tool to identify the infected files/badware but they only show this result of scan

web site: blog.myclientwebsite.com/

status: Site blacklisted, malware not identified

web trust: Site blacklisted.

This do not any help, as we already know the site is black list and then I scan all the data on domain and found following two files infected

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

I am posting this for other people to look for these files, if their website is infected and reported as attack page.

Cheers,

qammar feroz

Editorial Staff

The free Sucuri scanner doesn’t do server side scanning. If you actually pay for Sucuri, not only it protects you, but they will do the cleanup for you if anything happens.

Admin

Nora McDougall-Collins

Thanks for the excellent article! I have passed it along to my web development students through Facebook!

Also, one of my student’s site was hacked and shut down by the web host for the second time. It looks like he had being doing his database backups. So, it looks like we will have to copy and paste his posts directly into the Dashboard from the database dump. What fun!

Nora McDougall-Collins

Sorry for the incomplete information – he had NOT been doing database backups. So, we will have to dump the database and copy and paste into the new install.

Patricio Proaño

Excellent! Thank’s for the info, very useful!!

Pat Fortino

You don’t have to pay securi anyting to scan your site. You can scan as many sites as you want for free. That scan will tell you where the hacks are.

Editorial Staff

Not quite correct. Yes, they have a free scanner, but it only checks if the hacks have a front-end impact. For example, it will say that you have malware injections in your front-end, but it will NOT tell you where the backdoor is hiding and such. There are times that you might clean up the hacks results, but the backdoor still stays even after the cleanup. Then when it comes back, you are left to wonder why.

Admin

Andrew

Nice guide. Have you looked at Wordfence (http://www.wordfence.com/)? I’ve put a lot of customers on to it and they rave about it.

Cheers,

Andrew

Editorial Staff

Never needed to try it. Sucuri is highly recommended by many big brands. Having using them for a while, we can say that they are very good.

Admin

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

this was EXACTLY what I needed!! I’ve been trying to figure out how a hacker kept getting into one of the sites I maintain… it was just this one site, none of my other sites were being hacked. I found it with your help. It was hiding in a Pinterest plugin.

thanx again